Un membro del gruppo ransomware Conti, ritenuto di origine ucraina, ha fatto trapelare le chat interne della banda dopo che i leader del gruppo hanno pubblicato un messaggio filo-russo sul loro sito venerdì, all’indomani dell’invasione russa dell’ Ucraina.

Il messaggio sembra aver creato dissapori sui membri ucraini di Conti ransomware nel modo sbagliato e uno di loro ha violato il server Jabber/XMPP interno della banda. I registri interni sono trapelati online tramite un’e-mail inviata a più giornalisti e ricercatori di sicurezza.

Dmitry Smilyanets, un analista di intelligence sulle minacce per Recorded Future, che ha interagito nel passato con la banda Conti, ha confermato l’autenticità delle conversazioni trapelate.

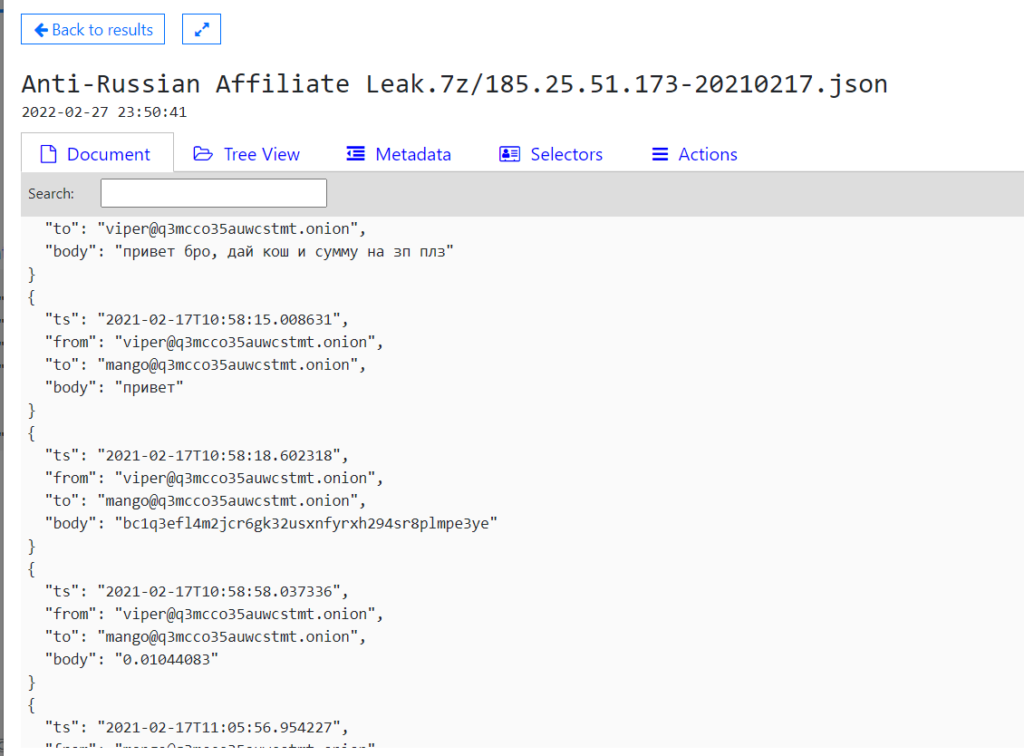

I dati trapelati contengono 339 file JSON, con ogni file costituito da un registro di un’intera giornata. Le conversazioni dal 29 gennaio 2021 ad oggi, 27 febbraio 2022 , sono trapelate e possono essere lette online, per gentile concessione della società di sicurezza IntelligenceX.

“Promettiamo che è molto interessante”, ha scritto il leaker nell’e-mail inviata oggi.Hanno detto che la fuga di notizie è anche la prima parte di una serie più ampia di file relativi a Conti che intendono rilasciare in futuro.

John Fokker, capo delle indagini di Trellix, ha affermato che le chat sono ancora in fase di analisi, ma ha aggiunto che “avere accesso alle conversazioni interne si è dimostrato molto utile per analizzare i TTP dei gruppi criminali” in passato.

Ma la fuga di notizie è anche il risultato di giorni di tumulto nell’underground criminale informatico, dove il conflitto russo-ucraino ha diviso anche la comunità.

Mentre in passato hacker russi e ucraini hanno precedentemente lavorato fianco a fianco, da martedì questa confraternita è stata messa a dura prova, con diversi gruppi che hanno scelto di schierarsi o meno nel conflitto armato tra i due paesi.

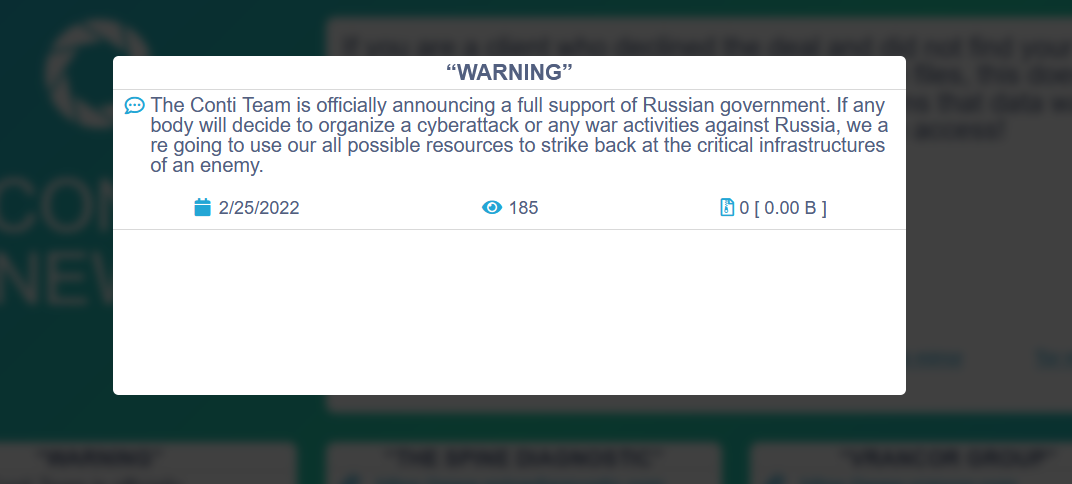

Diverse bande si sono fatte avanti per annunciare piani per lanciare attacchi informatici a sostegno di una delle due parti, con Conti che è una delle tante bande che hanno scelto di schierarsi con la Russia.

“Il Conti Team annuncia ufficialmente il pieno sostegno del governo russo”

ha affermato il gruppo in un messaggio molto pubblicato venerdì .

“Se qualcuno deciderà di organizzare un attacco informatico o qualsiasi attività bellica contro la Russia, utilizzeremo tutte le nostre risorse possibili per contrattaccare le infrastrutture critiche del nemico.”

Secondo FellowSecurity, questo messaggio aggressivo filo-russo è ciò che ha portato uno dei membri della banda a ribellarsi e a far trapelare le chat interne.

Gli amministratori di Conti si sono resi conto del loro errore e poche ore dopo hanno cercato di sistemare le cose modificando il loro post sul blog per avere un tono più neutro, ma a quel punto il danno era stato fatto.

Il dramma interno di Conti e la fuga di notizie sembrano aver mostrato ad altre bande di non commettere lo stesso errore.

Ad esempio, in un messaggio molto neutro pubblicato ieri, dalla banda di LockBit ha affermato che non avrebbero scelto da che parte stare.

“Per noi sono solo affari e siamo tutti apolitici. […] Ci interessa solo il denaro per il nostro lavoro innocuo e utile”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…