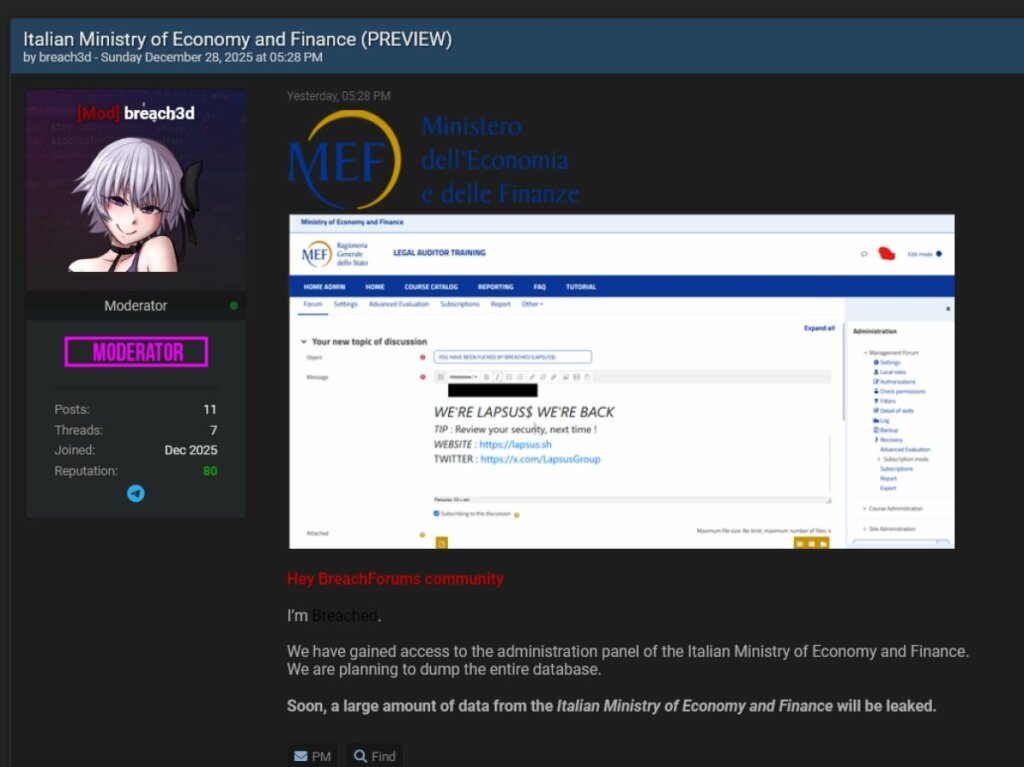

Un post apparso su BreachForums, noto forum underground frequentato da attori della cybercriminalità informatica, ipotizza una presunta compromissione dei sistemi del Ministero dell’Economia e delle Finanze italiano (MEF).

La segnalazione effettuata da un membro della community di Red Hot Cyber, Michele Pinassi nella serata di ieri, riporta che un utente con nickname “breach3d”, identificato come moderator all’interno della piattaforma, sosterrebbe di aver ottenuto accesso a sistemi interni dell’ente.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

Secondo quanto dichiarato nel post, l’autore afferma di aver:

Nel messaggio, l’autore utilizza espressioni tipiche del linguaggio dei forum underground, come “I’m breached” e “soon, a large amount of data will be leaked”, che lasciano intendere una possibile fase preliminare di un data leak, ma senza fornire prove tecniche definitive.

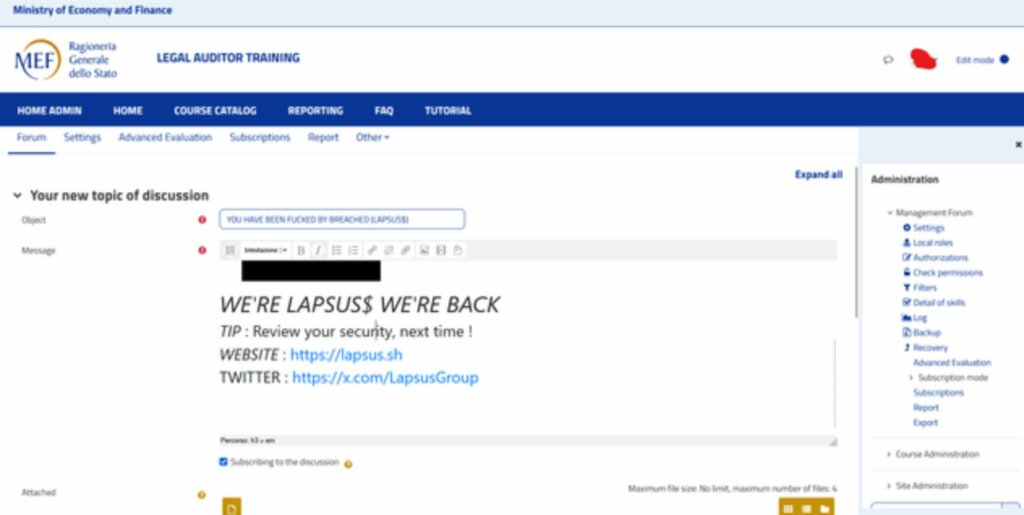

All’interno del post viene inoltre mostrata un’immagine che sembrerebbe raffigurare un pannello amministrativo di una piattaforma denominata “Legal Auditor Training”, associata visivamente al Ministero dell’Economia e delle Finanze – Ragioneria Generale dello Stato.

Nel contenuto visuale compare anche un messaggio riconducibile al gruppo Lapsus$, noto per precedenti campagne di intrusione informatica, sebbene la reale paternità dell’accesso non possa essere verificata sulla base delle sole informazioni fornite.

In assenza di conferme ufficiali e di evidenze tecniche verificabili, una delle ipotesi plausibili alla base del presunto accesso non autorizzato potrebbe essere l’utilizzo di un malware di tipo infostealer.

Secondo scenari già osservati in numerosi incidenti analoghi, un infostealer potrebbe aver compromesso uno o più endpoint, consentendo a terzi di acquisire log contenenti credenziali di accesso valide, successivamente riutilizzate per l’autenticazione su piattaforme interne o di formazione riconducibili all’ente.

Questo tipo di malware è progettato per estrarre informazioni sensibili come:

Qualora tali credenziali fossero state riutilizzate senza ulteriori meccanismi di sicurezza, come l’autenticazione multifattore (MFA), un accesso apparentemente legittimo ai sistemi potrebbe risultare possibile, rendendo più complessa l’individuazione immediata dell’intrusione.

È importante sottolineare che questa rimane esclusivamente un’ipotesi tecnica, formulata sulla base di pattern ricorrenti nel panorama delle minacce cyber e non supportata, allo stato attuale, da riscontri ufficiali o forensi relativi al caso specifico.

Come spesso accade in contesti simili, l’eventuale compromissione iniziale potrebbe non essere avvenuta direttamente sui sistemi dell’ente, ma tramite dispositivi di terze parti o account individuali, successivamente sfruttati come punto di accesso.

Al momento:

Se le affermazioni pubblicate su BreachForums dovessero rivelarsi fondate, si tratterebbe potenzialmente di un incidente di sicurezza di rilievo, con possibili implicazioni per:

Tuttavia, in assenza di riscontri indipendenti, l’episodio va considerato come una segnalazione da monitorare, tipica delle dinamiche di cyber threat intelligence legate ai forum criminali.

Da fonti vicine alla questione, il sito del ministero, che svolge puramente attività di formazione, sembrerebbe essere stato acceduto in modo illecito, anche se i dati presenti al suo interno non sono di carattere critico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…