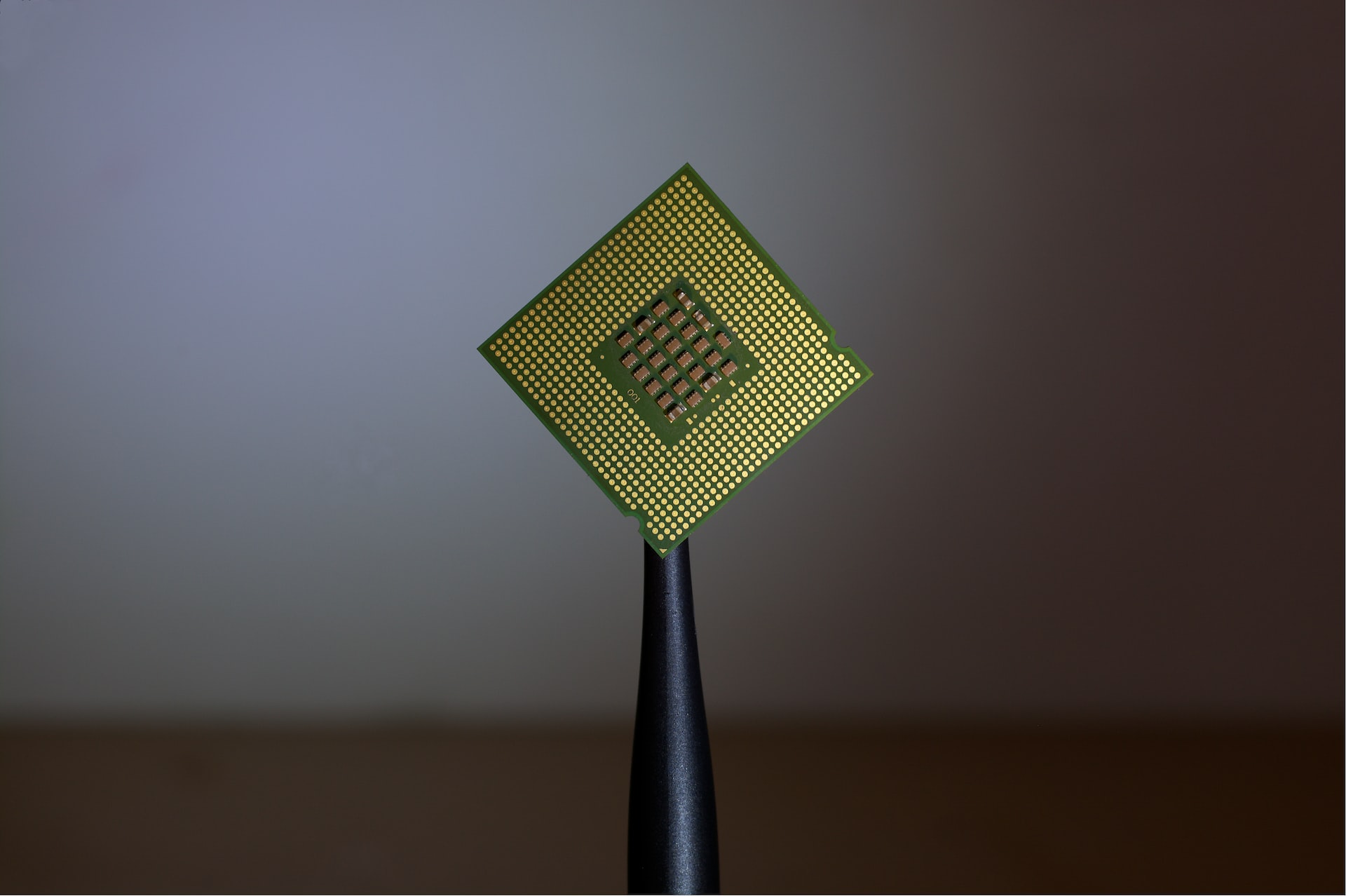

È stato sviluppato dall’università del Michigan, un nuovo processore che ostacola le violazioni informatiche, modificando casualmente la sua struttura sottostante. Si chiama Morpheus ed è un progetto che fa parte di un programma sponsorizzato dalla US Defense Advanced Research Program Agency (DARPA).

Per molto tempo, i progettisti di processori hanno considerato la sicurezza informatica un problema per i programmatori di software, ma recentemente i progettisti di computer hanno scoperto che l’hardware può aiutare a proteggere le informazioni contenute nei sistemi.

Il programma SSITH (System Security Integration Through Hardware and Firmware) cerca di interrompere questo ciclo apparentemente infinito di sfruttamento delle vulnerabilità e applicazione di patch. Nell’ambito del programma, i ricercatori stanno sviluppando architetture di sicurezza hardware per proteggere i sistemi da intere classi di vulnerabilità sfruttate attraverso il software.

La scorsa estate, sono stati chiamati diversi ricercatori per hackerare questo nuovo processore. Dopo tre mesi di analisi e oltre 13.000 ore di exploit e di hacking condotti da oltre 580 ricercatori sulla sicurezza informatica, la DARPA annunciò che il suo Bug Bounty Finding Exploits to Thwart Tampering (FETT) ha dimostrato con successo il valore delle architetture hardware sicure sviluppate nell’ambito della progetto SSITH, individuando le aree critiche per rafforzare ulteriormente le difese.

Al momento l’università del Michigan sta esaminando come applicare il design di Morpheus per proteggere i dati sensibili sui dispositivi in ambienti cloud.

Ma si pongono questa ulteriore domanda: oltre a randomizzare i dettagli di implementazione di un sistema, come possiamo randomizzare i dati in modo da mantenere la privacy senza essere un peso per i programmatori di software? Ci riusciranno davvero?

Fonte

https://fett.darpa.mil/Technology

https://www.darpa.mil/news-events/2020-01-28

https://thenextweb.com/news/hackers-foiled-by-shape-shifting-processor-morpheus-syndication/amp

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…