Le attività di OSINT (Open Source Intelligence) possono consentire una rapida analisi del conflitto, e qualora siano in una forma “visiva” ed “aggregata”, consentono a tutti, non solo ai tecnici informatici di comprendere cosa sta accadendo all’interno dei confini dell’Ucraina.

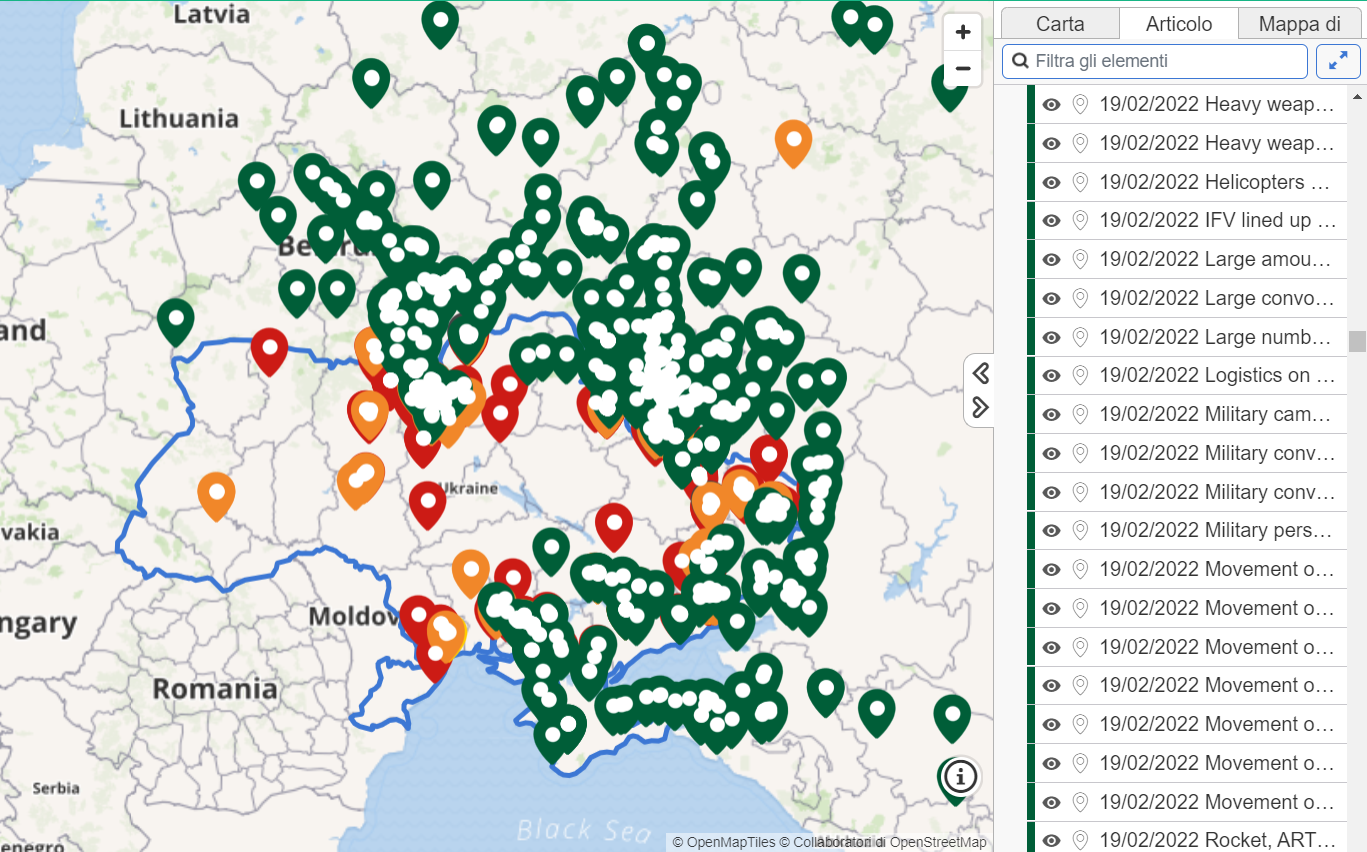

Russia-Ucraina Monitor Map è uno sforzo in crowdsourcing del Center for Information Resilience (CIR) e della più ampia comunità open source per mappare, documentare e verificare incidenti significativi durante il conflitto in Ucraina.

Supporta Red Hot Cyber

Il suo scopo è fornire informazioni affidabili a responsabili politici, giornalisti e organi di giustizia sulla situazioni in evoluzione sia sul campo che online.

L’iniziativa è condotta da Bellingcat e il Conflict Intelligence Team, che hanno anche iniziato a contribuire alla mappa nei giorni scorsi.

Il CIR ha iniziato a mappare gli incidenti verificati relativi all’accumulo di truppe russe, e successivamente all’inizio del conflitto in Ucraina, in modo che quante più persone possibile potessero avere accesso a informazioni affidabili e accurate su ciò che stava accadendo e per potenziare l’integrità dell’ambiente informativo.

La mappa è pubblicamente visibile sia su desktop che su dispositivi mobili e, al 24 febbraio, ha avuto quasi 500.000 visualizzazioni.

Aveva anche registrato più di 570 elementi per fornire una visione aggiornata e dettagliata di ciò che sta accadendo in Ucraina.

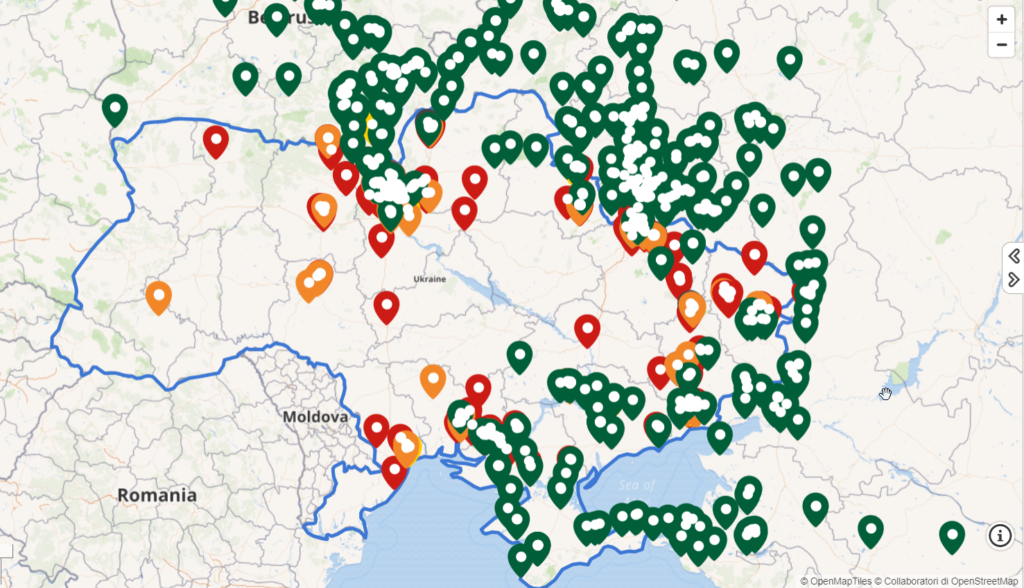

Un primo sguardo alla mappa mostra che ci sono molti pin. Ciascuno rappresenta un incidente o un evento rappresentato attraverso video, foto o immagini satellitari ed è stato sottoposto a un rigoroso processo di verifica per identificare dove e quando è stato ripreso.

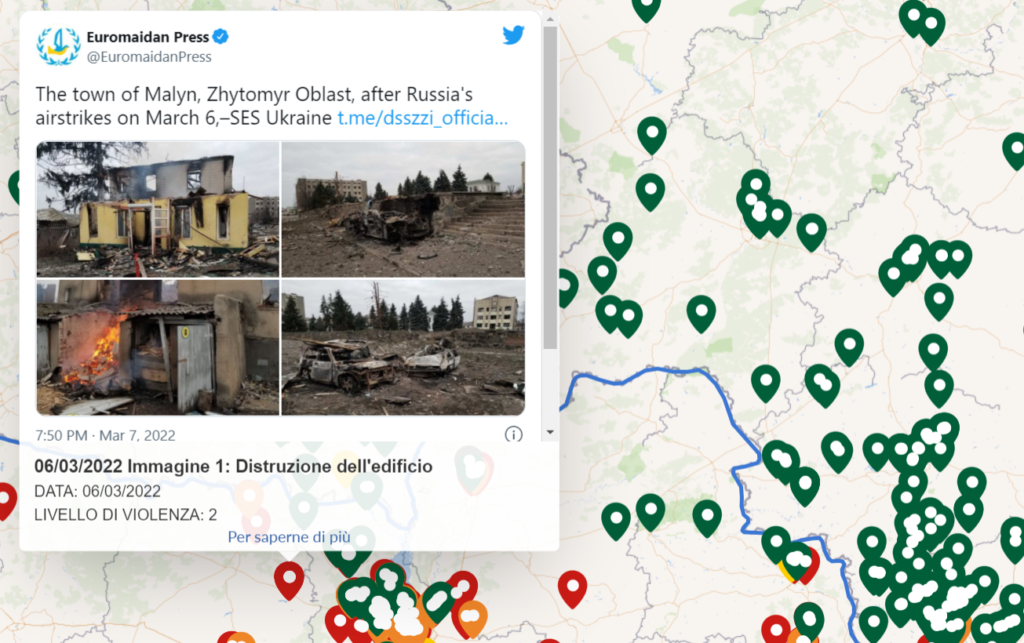

Il lavoro di verifica è svolto da investigatori open source così come dalla più ampia comunità attraverso i processi di geolocalizzazione e cronolocalizzazione.

Una volta raccolto dai social media, il contenuto viene registrato in un database centrale in cui il materiale viene archiviato per un uso futuro da parte di ricercatori, giornalisti e organi di giustizia e responsabilità.

Ogni informazione che vedi sulla mappa viene controllata per il suo contenuto e viene fornita una breve descrizione in modo che le parole chiave possano essere ricercate per cercare tendenze, modelli specifici o per approfondire i dati verificati.

Prima che qualsiasi contenuto arrivi sulla mappa, viene ulteriormente esaminato dagli investigatori senior del CIR per garantire che le informazioni siano accurate e sicure.

Ci sono diversi punti colorati sulla mappa.

Questo serve per isolare categorie specifiche di filmati. Sulla destra della mappa si trova questo elenco di categorie. A ciascuno di questi viene assegnata una classe di colore. Va notato che le categorie possono cambiare con lo sviluppo del conflitto in Ucraina.

I segnaposto sulla mappa sono assegnati a categorie come Movimenti militari russi, bombardamenti, vittime civili, perdite militari, danni alle infrastrutture e spari.

I pin sono ordinati per data di pubblicazione del filmato o cronolocalizzazione. In alcuni casi, le riprese possono essere pubblicate giorni dopo l’incidente reale. Ciò è dovuto al fatto che le indagini hanno preso più tempo del previsto per essere il più accurate possibile.

La mappa è anche ricercabile utilizzando la casella “elementi filtro” sopra le categorie.

Ciò consente ricerche di date, sistemi d’arma specifici, se ci sono veicoli con descrittori come la lettera “Z” (come è stato dettagliato in numerosi resoconti dei media ) o in aree specifiche.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.