L’azienda di software Okta ha rivelato una violazione dei dati causata da un fornitore terzo, Rightway Healthcare, Inc. Tale violazione ha esposto le informazioni personali di circa 5.000 lavoratori.

Okta utilizza Rightway come fornitore per assistere i propri lavoratori e dipendenti Okta nella ricerca di una copertura sanitaria. Infatti il threat actors ha avuto accesso al sistema di supporto e ha divulgato informazioni sensibili caricate dai clienti Okta.

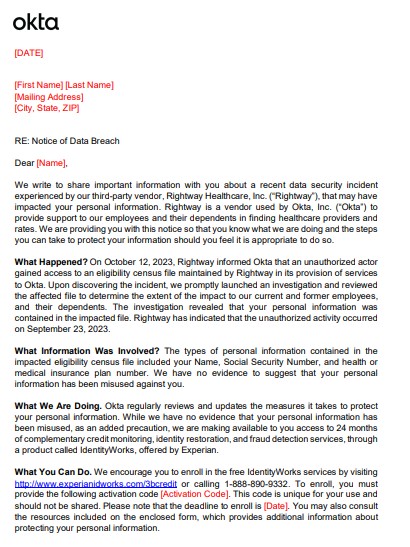

Il 12 ottobre 2023, Rightway ha notificato a Okta che, nel corso della fornitura di servizi, un attore non autorizzato aveva ottenuto l’accesso a un file di censimento dell’idoneità mantenuto da Rightway.

Quando Okta venne a conoscenza dell’incidente, avviò un’indagine ed esaminò il fascicolo per capire quanto avesse influenzato i suoi ex ed attuali lavoratori e le loro famiglie. “L’indagine ha rivelato che le vostre informazioni personali erano contenute nel file interessato”, ha dichiarato Okta nella notifica di violazione dei dati.

Secondo Rightway, l’attività non autorizzata ha avuto luogo il 23 settembre 2023. Il file di censimento dell’idoneità interessato conteneva i seguenti vari tipi di informazioni personali:

Secondo la notifica di Okta all’ufficio del procuratore generale del Maine, sono stati colpiti dall’incidente un totale di 4.961 dipendenti. “Non abbiamo prove che suggeriscano che le tue informazioni personali siano state utilizzate in modo improprio contro di te”, ha affermato la società verso i dipendenti.

Sebbene la società non abbia attualmente alcuna prova che le informazioni personali siano state utilizzate in modo improprio, come ulteriore precauzione, sta fornendo agli utenti un servizio gratuito di monitoraggio del credito, ripristino dell’identità e rilevamento di frodi per 24 mesi tramite il prodotto IdentityWorks di Experian.

L’organizzazione esorta i membri del personale a controllare i propri estratti conto. Inoltre esorta a tenere d’occhio comportamenti ambigui sui loro conti e a prestare attenzione contro casi di frode e furto di identità.

All’inizio di settembre, Okta ha anche avvisato gli utenti delle attuali truffe di ingegneria sociale utilizzate dagli autori delle minacce per ottenere privilegi di amministratore elevati.

In questo periodo storico, molto spesso stiamo assistendo a continue perdite “collaterali” dovute a problemi nella supply-chain. Si tratta di esfiltrazioni che non avvengono dalle infrastrutture IT delle aziende, ma da aziende di terze parti.

Tutto questo ci porta all’attenzione che i fornitori possono essere oggi il “tallone di Achille” della cybersecurity. Sia nella produzione che nella sicurezza informatica aziendale, oggi occorre prestarne la massima attenzione. Gli attacchi supply chain possono avvenire in variegate forme: vulnerabilità sui sistemi, malware, impiegati infedeli. Possono portare anche a problemi del fermo delle linee produttive causando danni in cascata con ricadute devastanti.

Le attività di controllo diventano una pratica fondamentale. Oltre a prevedere nei contratti delle apposite clausole contrattuali che regolamentino la sicurezza informatica. Ne consegue che oggi più che mai occorre investire sull’approfondire tutto questo. Purtroppo sui giornali ci va il brand dell’azienda cliente, e non sempre il fornitore.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…