L’OWASP aggiorna dopo 4 anni la sua lista delle TOP10 relativa ai rischi più pericolosi per le applicazioni web, aggiungendo due nuove categorie e rivedendo la struttura della classifica.

L’organizzazione ha pubblicato una bozza della versione 2025 che risulta aperta ai commenti fino al 20 novembre. Questo documento è una versione quasi definitiva della Top 10 di OWASP, che riflette le attuali minacce per sviluppatori e amministratori web.

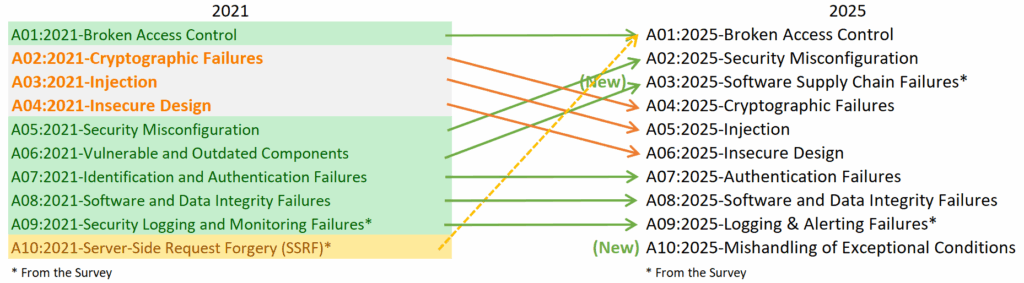

Come nell’edizione precedente, il Broken Access Control è rimasto al primo posto. Questa categoria è stata ampliata per includere anche le vulnerabilità SSRF, che in precedenza si classificavano al decimo posto.

La Security Misconfiguration si classifica al secondo posto, in crescita rispetto al quinto della classifica del 2021. I problemi relativi alla supply-chain invece si classificano al terzo posto. Si tratta di una versione ampliata della categoria Componenti vulnerabili e obsoleti, che comprende problemi e compromissioni nell’ecosistema delle dipendenze, nei sistemi di build e nell’infrastruttura di distribuzione. Secondo OWASP, questi rischi erano tra le principali preoccupazioni della comunità professionale durante il sondaggio.

Seguono Cryptographic Failures, Injection (incluse XSS e SQL injection) e Insecure Design: tutte e tre le categorie hanno perso due posizioni, occupando rispettivamente il quarto, quinto e sesto posto. Authentication Failures, Software or Data Integrity Failures e Logging & Alerting Failures hanno mantenuto le posizioni precedenti, dal settimo al nono posto.

Una nuova categoria nella top ten è “Gestione errata di condizioni eccezionali”, che conclude l’elenco. Include errori nella gestione delle eccezioni, risposte errate alle anomalie, gestione impropria degli errori e guasti logici che si verificano in condizioni operative di sistema non standard.

Le 10 principali modifiche OWASP rispetto al 2021 (OWASP)

I rappresentanti dell’OWASP hanno sottolineato che la struttura dell’elenco del 2025 differisce da quella del 2021. L’analisi ora tiene conto del numero di applicazioni testate durante l’anno e del numero di sistemi in cui è stata rilevata almeno un’istanza di una specifica CWE (Common Weakness Enumeration).

Questo approccio consente di monitorare la prevalenza delle vulnerabilità nell’intera gamma di prodotti testati, indipendentemente dal numero di occorrenze dello stesso problema all’interno di una singola applicazione. Per l’analisi sono state utilizzate 589 CWE, rispetto alle sole 30 del 2017 e alle circa 400 del 2021.

Per valutare la sfruttabilità e l’impatto tecnico, OWASP ha utilizzato i dati CVE, raggruppandoli per CWE e calcolando i valori medi in base ai punteggi CVSS. A causa dei limiti dei test automatizzati, sono state selezionate solo otto categorie sulla base di questi dati. Le restanti due sono state ricavate da un sondaggio della comunità in cui gli esperti hanno identificato i rischi che consideravano più critici nella pratica.

La classifica OWASP Top 10 2025 riflette quindi uno spostamento dell’attenzione della comunità dai classici errori di implementazione ai problemi di configurazione, architettura e supply chain che portano sempre più spesso a compromessi nelle moderne applicazioni web.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…