Privacy, privacy, privacy… la privacy viene prima di tutto!

Quante volte abbiamo sentito questa frase?

Si perché si parla tanto di questo argomento, se ne parla al lavoro, se ne parla a scuola, se ne parla al bar perché si tratta di un concetto che in un mondo democratico dovrebbe essere un diritto, ma di fatto, nell’era del digitale, dei social network, del telefonino come “protesi” del nostro corpo, potrebbe essere oggi una utopia.

Ma non vorrei tirare delle conclusioni, oggi vorrei parlare di questo argomento in modo diverso, raccontandovi una storia, senza mezzi termini, vi racconto la storia della “sorveglianza di massa”, lasciando a voi le dovute conclusioni finali.

Ma vi assicuro che per molti non sarà facile leggere tutto questo.

Siete pronti? Cominciamo.

Dopo la seconda guerra mondiale. dopo la firma della carta atlantica nel 1941, venne segretamente firmato un accordo tra Gran Bretagna e Stati uniti d’America (accordo UKUSA) per raccogliere informazioni attraverso attività di SIGINT (SIGnal INTelligence che tratta l’intercettazione delle comunicazioni tra persone o attraverso segnali elettronici).

Negli anni successivi, presero parte a questo accordo anche Canada, Australia e Nuova Zelanda dando luogo a quella che oggi si chiama Five Eyes (cinque occhi) ovvero un trattato di cooperazione congiunta in materia di intelligence dei segnali, che diede luogo alla rete Echelon, creata tra gli anni 60 e il 2000.

Questa rete era composta da una costellazione di satelliti spia messi in orbita dalla NSA, oltre ad utilizzare diversi cavi sottomarini. Infatti Il sistema intercettava soggetti privati e pubblici, senza distinzione alcuna e, vista la grande mole di dati prelevati, erano presenti diversi centri di elaborazione dati nel mondo come in USA, Gran Bretagna ed Australia.

Echelon controllava tutte le trasmissioni radio terrestri e le comunicazioni su Internet, in particolare lo smistamento di messaggi e-mail. Su Echelon sono state sollevate, negli anni, numerose interpellanze al Parlamento europeo (come ad esempio quella dell’11 luglio 2001 di Gerhard Schmid), ed è stato sospettato il suo utilizzo anche per scopi illeciti.

Ma dopo l’avvento di Internet come fenomeno di massa, tutto cambiò…

in molto peggio.

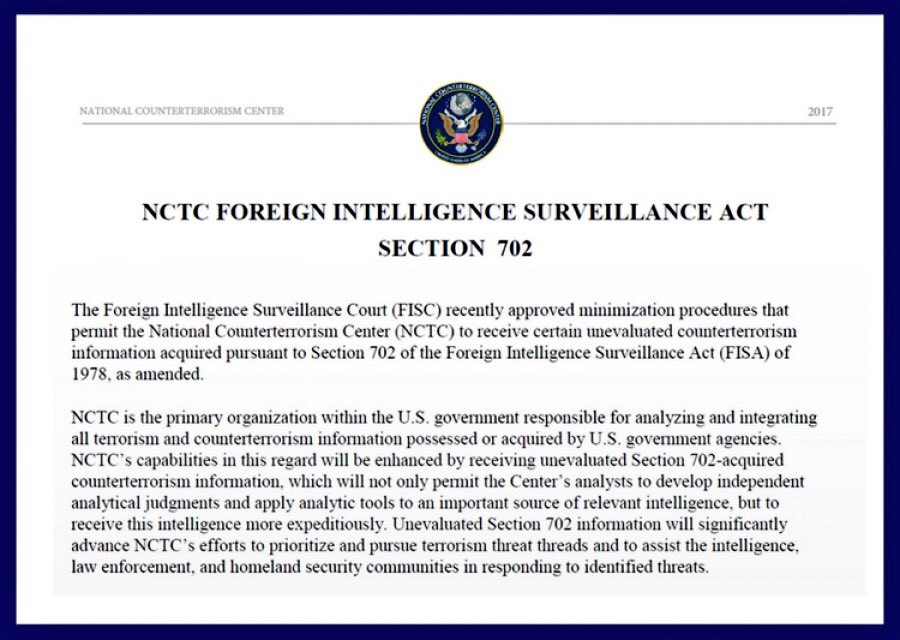

Ne 1978 gli Stati Uniti D’America, emisero la Foreign Intelligence Surveillance Act, un emendamento che prevede specifiche procedure per la sorveglianza fisica ed elettronica e la raccolta dei dati sulle persone straniere.

La sezione più contestata è la 702 (rinnovata più volte, l’ultima volta nel 2018 da Donald Trump) che prevede e concede l’immunità alle società di telecomunicazioni per la cooperazione attiva con le autorità e stiamo parlando di tutto l’ecosistema di servizi e social network internet che noi utilizziamo.

Ma dopo l’11 Settembre, Bush avviò il “Terrorist Surveillance Program”, un programma di sorveglianza elettronica attuato dalla National Security Agency (NSA). Tale programma permise agli Stati Uniti di spiare segretamente miliardi di telefonate fatte da milioni di cittadini statunitensi nel corso di decenni.

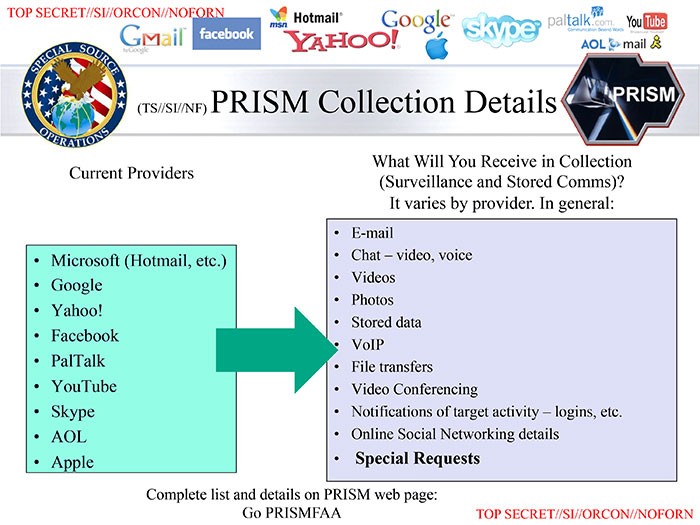

Tutto questo venne compreso bene e a fondo con lo scandalo del DataGate del 2013, quando Edwared Snowden portò alla luce una serie di documenti classificati e programmi di aggregazione ed intercettazione del traffico Internet, come ad esempio PRISM, che prelevava da 100 aziende americane il traffico elettronico come chat, e-mail, traffici skype, ecc… consentendo l’esecuzione di query sui metadati garantendo all’intelligence USA un accesso indiscriminato alle comunicazioni private degli utenti.

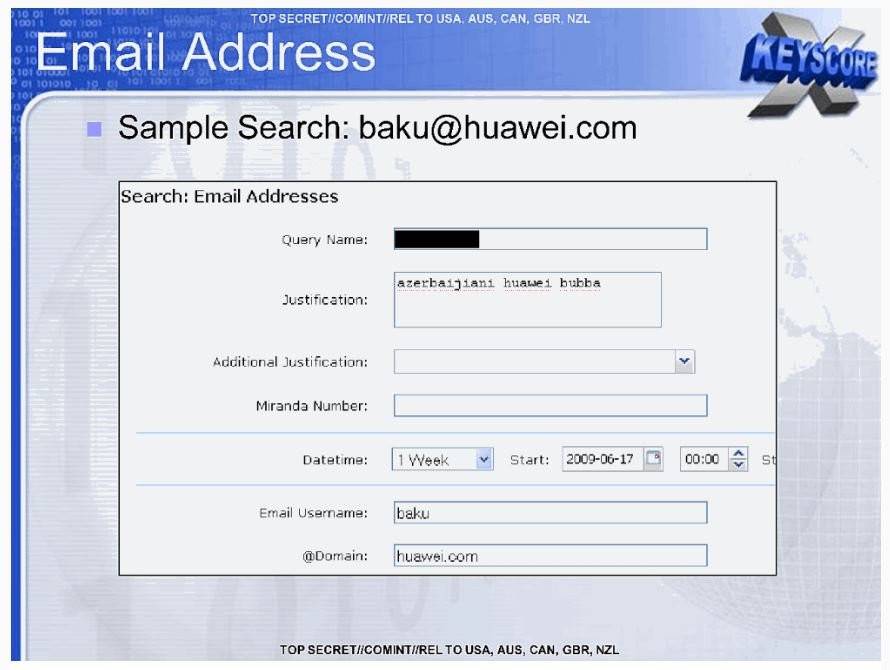

Dopo PRISM ci venne raccontato di XKeyScore, la User Interface che consentiva una sorveglianza pressoché illimitata di chiunque in qualsiasi parte del mondo, e poi Tempora della British Government Communications Headquarters che effettuava l’intercettazioni del traffico internet attraverso le dorsali atlantiche sottomarine.

Infatti la NSA raccolse milioni di chat video, messaggi istantanei e-mail, ai sensi della FISA, da società come Facebook, AT&T e Google, Microsoft, Apple, solo per citarne alcune.

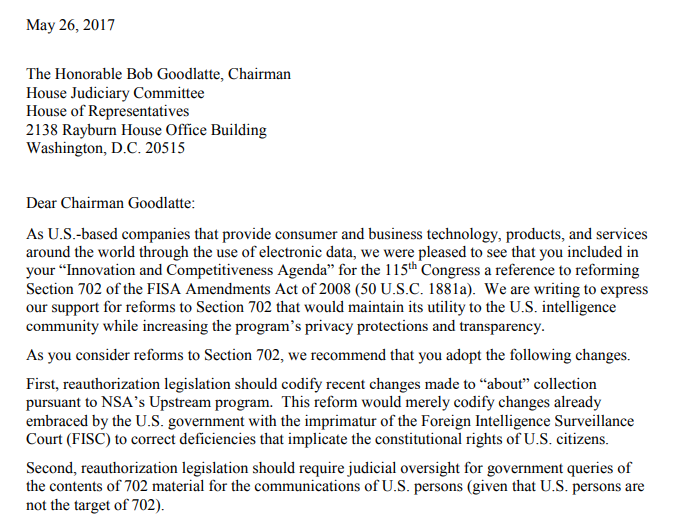

Il 26 di maggio del 2017, le 30 principali aziende di servizi elettronici americane scrissero a Bob Goodlatte, membro repubblicano della Camera, deputato a sorvegliare l’amministrazione della giustizia nelle corti federali, chiedendo la cessazione della sezione 702 della FISA ma senza successo.

Le aziende firmatarie furono: Adobe, Airbnb, Amazon, Atlassian, Automattic, Cisco Systems, Cloudflare, Computer & Communications Industry Association, Consumer Action, cPanel, Data Foundry, Dropbox, Engine, Evernote, Facebook, Golden Frog, Google, i2Coalition, Internet Association, LinkedIn, Lyft, Microsoft, Mozilla, Pinterest, Rapid7, Reddit, Snap, Sonic, Twitter, Uber, Yahoo.

La legge inoltre consente all’FBI di effettuare ricerche nel database dell’NSA senza mandato, costituendo ciò che i critici come il senatore democratico Ron Wyden definiscono una backdoor al quarto emendamento.

Ma poi abbiamo assistito nel 2017 allo scandalo Vault7 di WikiLeks che portò all’attenzione come la Central Intelligence Agency americana, appunto la CIA, potesse intrufolarsi all’interno di un qualsiasi Smartphone, computer o smart TV attraverso Weeping Angel, AfterMidnight, Pandemic, NightSkies, Dark Matter e molti altri ancora.

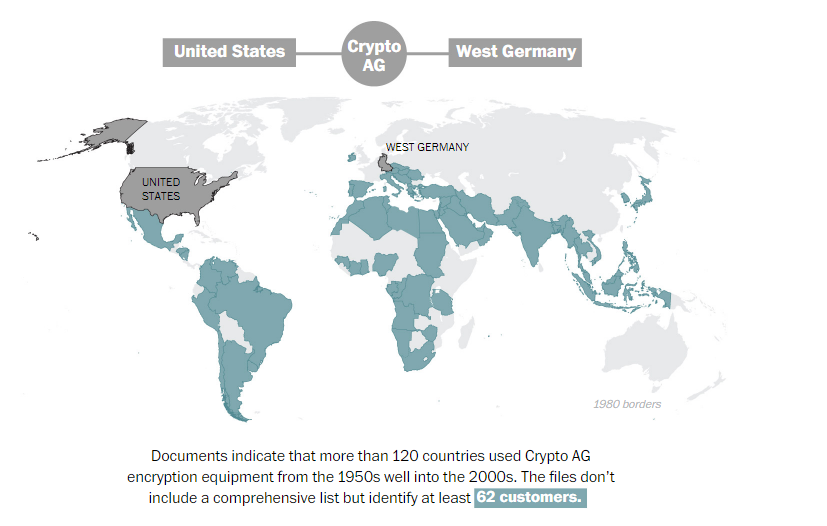

E più di recente, ad inizio del 2020, allo scandalo si Crypto AG, che portò all’attenzione che per 50 anni l’America spiò le comunicazioni classificate e criptate di oltre 120 Paesi, tra i quali Italia, Vaticano e Cina in quanto la Cryto AG segretamente controllata dalla CIA, consentì l’accesso ad oltre 5 miliardi di chiamate di cellulari in tutto il mondo, controllare 3 milioni di computer in Cina e impiantare trojan in più di 3.600 siti web in Cinesi.

Ma a parte le intelligenze abbiamo il mercato privato degli zeroday (ne abbiamo parlato in un video precedente), la rivendita di exploit nelle darknet, i National State Actors, il cybercrime, le aziende che rivendono sistemi di intercetto a privati o ad enti governativi (ricordiamoci dell’italiana Hacking Team e di RCS Galileo), al mercato delle App fake e della geolocalizzazione, all’advertising, e tanto altro ancora per minare nel profondo il concetto di privacy.

Insomma, basta pagare e otterrai tutto.

Il grande Bruce Shneier disse ad una conferenza RSA di qualche anno fa

il modello di business di internet è la sorveglianza

Ora, se siete arrivati fino alla fine di questo articolo, ripensate al concetto di privacy e tirate voi le vostre conclusioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.