Autore: Giovanni Pollola

Le e-mail di phishing bancario sono forse il metodo preferito dai truffatori, più o meno esperti e navigati… Solitamente le “email esca” utilizzate non sono molto sofisticate a livello tecnico, ma sfruttano essenzialmente l’emotività dell’utente, il quale, in questo caso dovrebbe essere un cliente di un noto istituto di credito.

Supporta Red Hot Cyber

Una volta abboccato all’amo l’utente deve essere tirato dentro al sistema di phishing più o meno avanzato nel modo più silente, veloce ed impercettibile possibile.

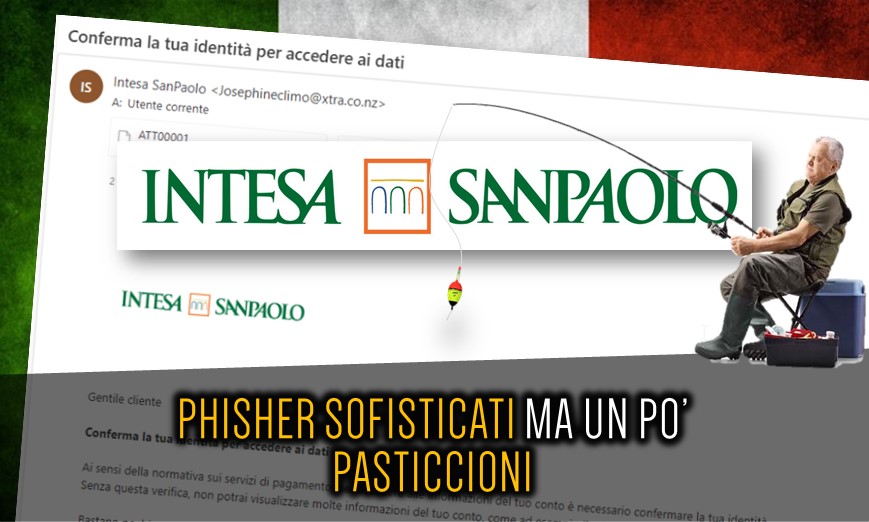

Vediamo come è stata messa in atto una recente campagna portata avanti a danno di Intesa SanPaolo e dei suoi clienti.

L’utente selezionato casualmente (random scraping) o puntualmente attraverso un database (con una certa attendibilità o probabilità all’utilizzo di servizi bancari) riceve una mail da un indirizzo il cui nominativo è stato “personalizzato”.

Questa mail potrebbe sembrare veritiera all’utente inesperto, che non bada ai dettagli fondamentali, dato il logo, la formattazione ed i colori tipici di Intesa SanPaolo.

Invece l’utente inesperto che non è cliente di Intesa SanPaolo non dovrebbe essere interessato a tale comunicazione inattesa, quindi molto probabilmente potrà identificare questa mail come un errore di Intesa SanPaolo o addirittura accorgersi del tentativo di phishing.

L’utente inesperto e cliente di Intesa SanPaolo che potrebbe trovare lecita e convincente tale comunicazione, la quale potrebbe essere sì inaspettata ma psicologicamente coinvolgente, soprattutto attraverso l’uso di frasi tipo “Conferma la tua identità per accedere ai dati”, facendola passare la comunicazione e l’azione come un obbligo “ai sensi della normativa”, “è necessario”... sottolineando ed elevando l’importanza dell’azione da compiere “senza questa verifica, non potrai” ma ridimensionando tale azione ad una prassi di rito, tipo la classica firmetta qualunque “bastano pochi minuti”.

L’utente inesperto e cliente di Intesa SanPaolo, che non si faccia subito coinvolgere emotivamente da tale testo cliccando su “sblocca i dati”, scorrendo la mail troverà dopo un’ampia pausa (spazio bianco) una sorpresa.

Quella che sembra essere il corpo di una newsletter di un’associazione animalista inglese, con tanto di nome utente ed indirizzo hotmail.

A questo punto per un qualsiasi utente non sprovveduto sorgerebbe il dubbio e si fermerebbe ad analizzare meglio cos’è realmente questa mail, questa “comunicazione”.

Noterebbe il nome sicuramente dal richiamo poco italico ed il dominio del provider mail “xtra.com.nz” che non sarebbe sicuramente in alcun modo accostabile all’istituto bancario.

Passando il mouse sul tasto “SBLOCCA DATI” noterà anche che l’URL non ha alcuna attinenza con l’istituto bancario, quindi potenzialmente si vedrà bene dall’aprire il link.

C’è da notare che chi crea questa strategia di phishing bada ad utilizzare nomi di utenti già presenti sul web, sui social oppure crea ad arte profili fake disseminando ugualmente così “credibilità”. C’è da sottolineare anche la possibilità che questi account email e profili social annessi siano stati sottratti.

In questo caso il servizio Outlook permette di vedere se c’è qualche profilo Linkedin (social di proprietà dello stesso gruppo) con quel nome o che addirittura ha un collegamento diretto.

In questo caso, è lampante come questa persona non possa aver nessun collegamento né logico né geografico con l’istituto bancario italiano.

Per l’utente inesperto a questo punto la storia si conclude qui.

Per l’utente più avanzato inizia il gioco.

Aprendo il messaggio d’origine della mail ed analizzando a grosse linee si delinea subito come mai questo messaggio possa essere scappato a vari controlli.

L’oggetto e tutto il corpo del testo sono codificati in BASE64, una scelta inusuale per una qualsiasi e-mail.

Passando all’analisi del link riportato nel corpo del testo si può verificare la strategia utilizzata.

Un primo web di “facciata”, che viene visto dai sistemi antifrode come innocuo, probabilmente comprensivo di filtro IP.

Un redirect ad un dominio totalmente nuovo, sfrutttando un D-DNS “***.simple-url.com”, con un sito web che parte soltanto se il browser ha la capacità di eseguire determinati script… ma il sito web di phishing si palesa solo se il browser ha abilitato l’esecuzione di tutti gli script necessari.

Il sito web mostrato presenta una “copia carbone” del sito ufficiale, una sofisficazione non di poco conto, dato che i sistemi di accesso all’istituto bancario prevedono anche l’autenticazione a due fattori… quindi l’accesso furtivo e le operazioni avverranno parallelamente alla finto accesso. Purtroppo la vittima potrebbe accorgersi tardivamente della sottrazione dei fondi.

Bastano pochi accorgimenti per non essere vittima di phishing, prima fra tutte diffidare sempre di qualsiasi comunicazione o richiesta da parte dell’istituto bancario riguardo la necessità di effettuare cambiamenti al proprio account e dati personali.

Non utilizzare mai i link presenti nelle mail inaspettate per raggiungere i servizi bancari, ma raggiungerli scrivendo autonomamente l’URL nella barra degli indirizzi del browser.

Ricordiamo che in questi eventi i soggetti lesi sono due, cliente ed istituto bancario.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.