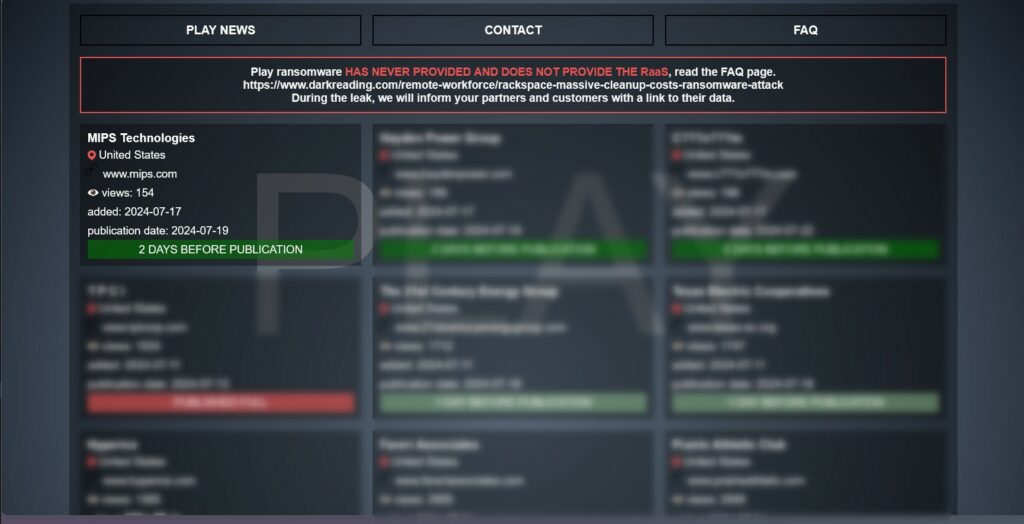

Nelle ultime ore, il sito di Data Leak della ransomware gang Play Ransomware ha pubblicato una nuova rivendicazione: il colosso MIPS Technologies (www.mips.com) è stato vittima di un attacco.

Sebbene la pubblicazione ufficiale sia prevista per il 19 luglio 2024, il sito ha già reso pubblici alcuni dettagli, accrescendo la preoccupazione tra i partner e i clienti dell’azienda.

Play Ransomware

Play Ransomware è una delle numerose gang di ransomware emerse negli ultimi anni. Questi gruppi criminali operano criptando i dati delle vittime e richiedendo un riscatto per il ripristino. Play Ransomware si distingue per la sua strategia di pubblicazione dei dati rubati su siti di Data Leak, aumentando la pressione sulle vittime per pagare il riscatto.

La gang ha recentemente negato di offrire il servizio di Ransomware-as-a-Service (RaaS), una modalità in cui gli affiliati possono utilizzare il ransomware in cambio di una quota dei proventi. Questo è stato chiarito nel loro sito di Data Leak con un avviso prominente, probabilmente per evitare confusione e preservare la loro reputazione operativa.

Play Ransomware è noto per sfruttare vulnerabilità in applicazioni pubbliche e per utilizzare credenziali di account rubate per ottenere accesso iniziale ai sistemi delle vittime. Un esempio significativo è lo sfruttamento della vulnerabilità “Citrix Bleed” (CVE-2023-4966), che ha permesso al gruppo di accedere a informazioni sensibili e di condurre attacchi mirati.

Una volta ottenuto l’accesso, il gruppo utilizza una varietà di strumenti legittimi ma compromessi per eseguire le sue operazioni. Tra questi ci sono PowerShell, Cobalt Strike, Mimikatz, e WinSCP, utilizzati per il movimento laterale, l’esfiltrazione di dati e la persistenza all’interno delle reti compromesse.

Play Ransomware ha colpito oltre 300 organizzazioni in tutto il mondo, incluse infrastrutture critiche e città importanti come Oakland e Lowell, causando significative interruzioni delle operazioni e il furto di dati sensibili. Il gruppo tende a focalizzarsi su piccole e medie imprese, fornitori di servizi gestiti e enti governativi, con una particolare attenzione per Nord America e Europa.

Il gruppo non inserisce le richieste di riscatto direttamente nelle note di riscatto, ma invita le vittime a contattarli via email, solitamente con domini terminanti in @gmx.de. I pagamenti sono richiesti in criptovalute, aggiungendo un ulteriore livello di anonimato e difficoltà per le forze dell’ordine nel tracciamento dei fondi.

MIPS Technologies: Una Breve Storia

MIPS Technologies è un nome di rilievo nel campo della tecnologia dei microprocessori. Fondata negli anni ’80, l’azienda è stata pioniera nello sviluppo di architetture di microprocessori RISC (Reduced Instruction Set Computing). Questi processori hanno trovato applicazioni in vari settori, dai dispositivi embedded ai server e ai sistemi di telecomunicazione.

I Successi e le Innovazioni

Nel corso degli anni, MIPS ha introdotto numerose innovazioni che hanno rivoluzionato il mondo della tecnologia dei microprocessori. Le loro architetture RISC sono state adottate in un’ampia gamma di applicazioni, dimostrando l’efficacia e la flessibilità dei loro design. L’azienda ha continuato a evolversi, espandendo il suo portafoglio di prodotti e mantenendo una posizione di rilievo nel settore tecnologico globale.

L’Attacco e le Conseguenze Potenziali

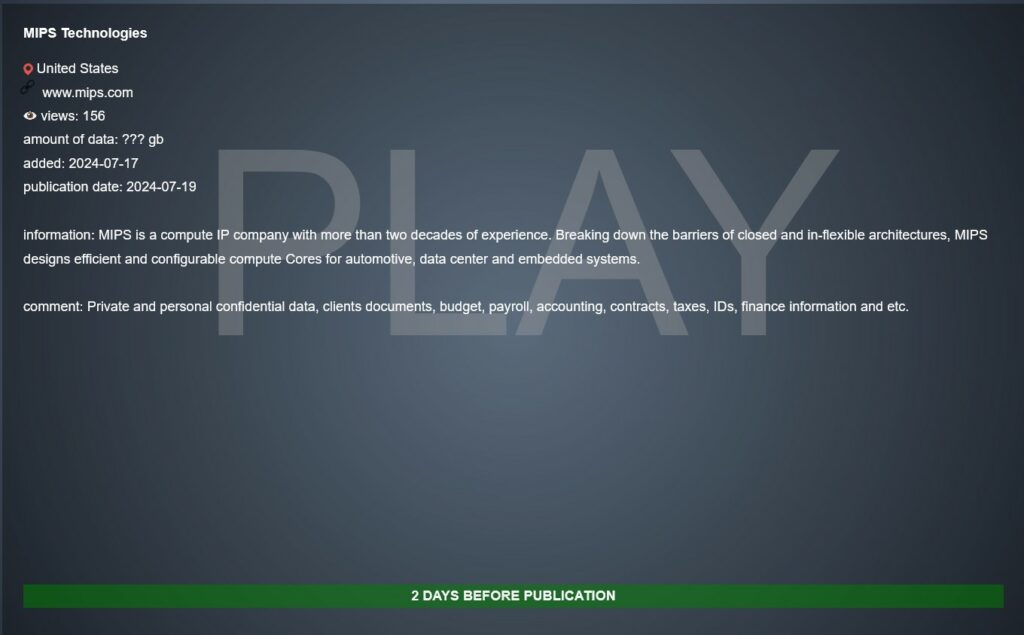

Secondo le informazioni presenti sul sito di Play Ransomware, l’attacco ha compromesso una quantità non specificata di dati riservati, inclusi documenti confidenziali privati e personali, documenti dei clienti, budget, buste paga, contabilità, contratti, informazioni fiscali, ID e altre informazioni finanziarie. L’attacco è stato aggiunto al sito il 17 luglio 2024 e la pubblicazione completa è prevista per il 19 luglio 2024.

Al momento, non possiamo confermare con precisione la veridicità della violazione, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Tuttavia, se confermata, la fuga di dati potrebbe includere informazioni sensibili sui clienti, dettagli interni sui progetti in corso e altri dati critici.

Considerazioni Finali

Questo articolo dovrebbe essere considerato come una ‘fonte di intelligence’ piuttosto che una conferma definitiva della fuga di dati. L’attesa di una dichiarazione ufficiale da parte di MIPS Technologies è cruciale per verificare l’entità dell’attacco e comprendere le misure che l’azienda intende adottare per mitigare i danni.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…