Se vuoi estorcere milioni di dollari a una grande azienda statunitense, non puoi farlo da solo.

Ci vuole un gruppo. Un gruppo di hacker criminali con competenze informatiche avanzate, che frequentano il Dark Web e molto probabilmente vivono in Russia.

“Il ransomware è diventato un enorme business e, come in ogni azienda, per scalarlo, stanno escogitando modelli innovativi”

ha affermato Dmitri Alperovitch, capo del gruppo tecnologico Silverado Policy Accelerator a Washington.

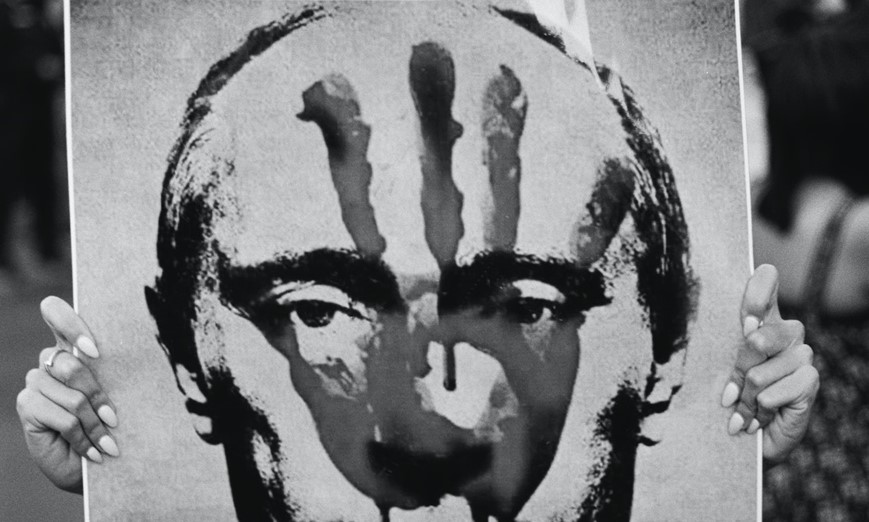

Al vertice di mercoledì scorso a Ginevra, il presidente Biden ha invitato il presidente russo Vladimir Putin a reprimere i crimini informatici e soprattutto quello che si chiama ransomware-as-a-service, che abbiamo raccontato con degli articoli mirati su RHC.

Alperovitch ha affermato che questo modello di ecosistema, include tre attori chiave. Il livello più alto è costituito da piccole bande che creano il sofisticato malware che blocca i sistemi informatici e crittografa i dati presso le aziende mirate.

Si ritiene che più di un centinaio di questi gruppi di sviluppatori di ransomware siano attivi, sebbene Alperovitch stimi che circa una dozzina lo stiano facendo su larga scala. La Russia e i paesi vicini ospitano molte di queste bande, ha detto. I più noti includono DarkSide, accusato dell’attacco a Colonial Pipeline, e REvil, accusato di aver hackerato il fornitore di carne JBS.

Ma, ha aggiunto, “Le persone che stanno costruendo il software non sono in realtà quelle che lo usano. Queste recluteranno i veri artefici delle infezioni”.

Wendi Whitmore, vicepresidente senior della società di sicurezza informatica Palo Alto Networks, ha affermato che questi produttori di malware hanno capito che è più redditizio diffondere il loro software attraverso un secondo gruppo di peraone, noto come gli “affiliati”.

“Quello che stanno facendo è esternalizzare parti della catena di approvvigionamento e poi dare a questi (affiliati) che lavorano con una parte dei profitti”, ha detto.

Gli affiliati fanno una parte del lavoro sporco. avviano l’attacco malware, chiedono poi il riscatto, negoziando con la società vittima e raccogliendo i soldi, quasi sempre in criptovaluta come il Bitcoin.

Di conseguenza, gli affiliati di solito mantengono la maggior parte del denaro, spesso il 75% o anche di più.

Tuttavia, gli affiliati non possono scatenare questi attacchi fino a quando non ottengono l’accesso alla rete informatica di un’azienda.

Questo ci porta al terzo gruppo chiave: gli hacker vecchio stile, o broker di accesso, che trovano un modo per entrare. Se hai bisogno di questi ragazzi, li troverai nel Dark Web.

“Entri nei forum sotterranei e c’è una miriade di gruppi di questa categoria che chiamiamo broker di accesso”, ha affermato Adam Meyers, vicepresidente senior per l’intelligence presso l’azienda di difesa informatica CrowdStrike. “E quello che fanno tutto il giorno è hackerare diverse aziende. E poi rivendere l’accesso alle loro reti. Vuoi dire, azienda X, sono quattromila dollari.”

Un piccolo prezzo da pagare se quell’accesso porta poi a un riscatto multimilionario.

Criminali che si fidano di altri criminali in un ecosistema che funziona alla perfezione.

Naturalmente, tutte queste relazioni richiedono molta fiducia tra i criminali che si nascondono dietro pseudonimi online.

“Come ti fidi di qualcuno che è fondamentalmente è inaffidabile, che è fondamentalmente è un ladro?” disse Alperovich.

“È molto difficile entrare in questi forum criminali. Devi dimostrare di essere un criminale commettendo qualche atto di crimine informatico”, ha aggiunto. “Sanno se sei un agente delle forze dell’ordine. Questo è stato un grosso problema per loro in passato.”

Un’altra potenziale trappola è il successo, o più precisamente, il troppo successo.

I gruppi di ransomware che effettuano ripetutamente grandi rapine sviluppano rapidamente una reputazione. Sebbene gli hacker possano essere protetti vivendo in un paese come la Russia, attirano comunque l’attenzione delle società di sicurezza informatica occidentali e delle forze dell’ordine.

Questi gruppi di successo a volte si sciolgono temporaneamente e si nascondono, solo per riemergere in seguito con un nome diverso.

“Potrebbe essere un nuovo gruppo e una nuova squadra con un nuovo allenatore, ma hanno membri della squadra molto capaci”, ha detto Wendi Whitmore.

In un nuovo rapporto sui costi del ransomware, l’azienda Cybereason ha scoperto che i costi di recupero da un attacco spesso superano di gran lunga il pagamento del riscatto stesso.

Un sondaggio ha rilevato che anche quando gli hacker hanno fornito una “chiave” per sbloccare i dati a seguito di un pagamento di riscatto, le informazioni sono state danneggiate in quasi la metà dei casi. Inoltre, circa i due terzi delle aziende hanno riportato un calo significativo delle entrate a seguito di un attacco.

Al vertice di mercoledì, Biden ha detto che avrebbe risposto se gli Stati Uniti continuassero a essere colpiti, specialmente in un settore critico, come le forniture di energia del sistema idrico. “I paesi responsabili devono agire contro i criminali che conducono attività di ransomware sul loro territorio”, ha affermato Biden in una conferenza stampa subito dopo il vertice.

Gli hacker russi prendono già precauzioni per non colpire le organizzazioni nella loro patria o nei paesi amici. Putin potrebbe dire agli hacker russi di interrompere gli attacchi agli Stati Uniti se lo desidera, ha affermato Alperovitch.

“Non fanno parte della sua cerchia ristretta. Non generano entrate significative per lo stato russo”, ha osservato Alperovitch. “Quindi questo è l’unico problema che, se pressato, Putin può effettivamente cedere e possiamo ottenere alcune concessioni”.

Quindi Putin lo farà?

Biden ha detto che si aspetta che la risposta sia chiara entro pochi mesi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…