Un nuovo post pubblicato poche ore fa sul forum underground Exploit rivela l’ennesima offerta criminale legata alla vendita di accessi a siti compromessi. L’inserzionista, un utente storico del forum noto per la sua attività da seller, ha messo in vendita un negozio online italiano basato su WordPress, completo di accesso amministratore e con plugin attivi e funzionanti.

Secondo quanto riportato, il sito compromesso non sarebbe un semplice shop qualunque: l’annuncio include infatti dettagli operativi sul volume delle transazioni, suddivise per metodo di pagamento e mese di attività. Numeri che fanno pensare a un e-commerce pienamente funzionante, utilizzato dagli attaccanti come leva per rendere l’offerta più appetibile sul mercato criminale.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

Gli Initial Access Broker (IAB) sono attori criminali specializzati nel guadagnare e rivendere l’accesso iniziale a sistemi, reti o infrastrutture compromesse. A differenza dei gruppi ransomware o dei threat actor più complessi, gli IAB non eseguono direttamente l’attacco finale: il loro ruolo è quello di infiltrarsi in un target sfruttando vulnerabilità dei sistemi, credenziali rubate, configurazioni errate o tecniche di social engineering. Una volta ottenuto l’accesso – che può essere un account VPN, un pannello RDP, un’installazione WordPress compromessa, un accesso cloud o un’intera infrastruttura – lo mettono in vendita nei forum underground, rendendolo disponibile ad altri criminali più specializzati. Il modello di business è chiaro: monetizzare l’ingresso, non l’attacco.

Per questo motivo gli Initial Access Broker rappresentano oggi uno degli anelli più importanti dell’ecosistema cybercriminale. I gruppi ransomware-as-a-service, i data broker, gli operatori di botnet e gli specialisti di frodi acquistano da loro il punto di accesso già pronto per l’uso, accelerando enormemente i tempi di intrusione e abbassando la barriera tecnica per chi vuole lanciare attacchi distruttivi.

Questa divisione del lavoro rende gli attacchi più rapidi, più organizzati e più difficili da rilevare. Gli IAB operano spesso su piattaforme come Exploit, XSS o BreachForums, dove pubblicano annunci con metriche dettagliate (privilegi, geolocalizzazione, volume di traffico, tipo di accesso), contribuendo a creare un vero e proprio mercato nero dell’accesso iniziale.

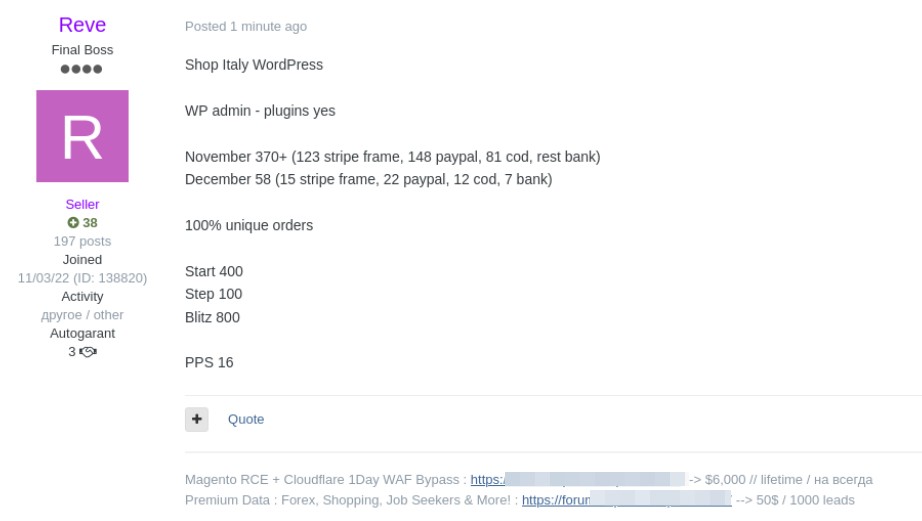

L’accesso in vendita riguarda un WordPress Shop italiano, con pieno accesso all’area amministrativa (WP-admin). L’annuncio specifica che il sito utilizza vari metodi di pagamento, inclusi:

L’inserzionista mostra le vendite recenti del negozio per dimostrare la sua “legittimità” e attrattività nel mercato nero:

Il venditore sottolinea inoltre che gli ordini sono “100% unici”, frase tipicamente usata negli ambienti criminali per rassicurare i compratori sul fatto che non si tratti di dati riciclati o già venduti ad altri.

L’offerta segue la tipica struttura di pricing del mercato cybercriminale:

La modalità “asta” è comune, soprattutto per asset che possono generare profitti immediati, come store online compromessi utilizzati per campagne di frodi finanziarie, triangolazioni o attività di drop-shipping illegale.

L’inserzionista promuove anche altri servizi e exploit nel footer del post, tra cui:

Questo rafforza la sua credibilità nel forum e mostra come la vendita di accessi a shop WordPress si inserisca in un portafoglio più ampio di attività criminali.

La vendita di siti WordPress compromessi – soprattutto e-commerce – è diventata una pratica diffusa per diversi scopi:

Gli attaccanti possono sfruttare i metodi di pagamento integrati per:

I plugin o l’area admin possono essere usati per:

Email, numeri di telefono, indirizzi e dati di pagamento possono essere rivenduti o utilizzati in altre campagne criminali.

Gli store ancora operativi possono essere sfruttati come “negozi fantasma” per truffe con merce reale, un modus operandi noto nelle frodi da e-commerce.

L’annuncio apparso su Exploit rappresenta un chiaro esempio di come gli e-commerce WordPress vulnerabili vengano monetizzati nel mercato underground. La presenza di statistiche dettagliate e la segmentazione dei metodi di pagamento indica un livello di professionalità ormai consolidato tra i venditori di accessi compromessi.

Per le aziende italiane che gestiscono shop online, episodi come questo sottolineano l’urgenza di:

In un contesto dove la vendita di asset compromessi è così strutturata e dinamica, la sicurezza diventa più che mai un requisito critico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…