Un nuovo forum nelle underground sta nascendo, dove si parlerà quasi esclusivamente del ransomware e del mondo del RaaS (Ransomware as a service).

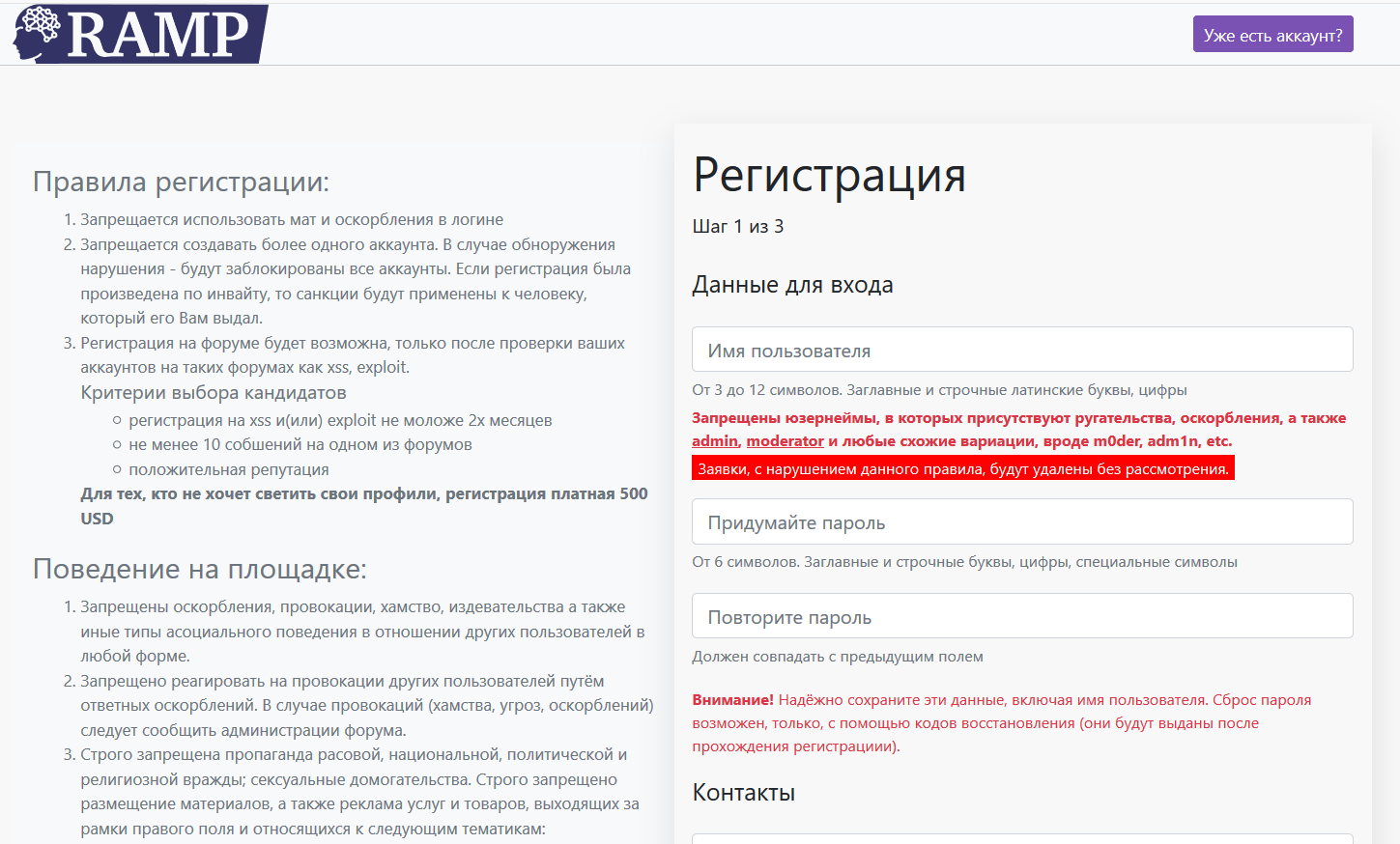

La registrazione al forum sarà possibile solo dopo che gli amministratori avranno controllato i tuoi account sui forum collegati quali xss ed exploit.

A parte l’invito diretto all’accesso al forum, gli altri criteri che verranno valutati dagli ammi9nistratori sono:

Per chi invece non vuole mostrare i propri profili, la registrazione dovrà essere pagata per un valore di 500 dollari.

L’amministratore del forum ha scritto:

“Come proprietario di questo dominio, sono d’accordo con l’opinione di Lawrence Abrams che la vecchia squadra vuole in qualche modo lanciarmi un sassolino nella schiena. Abbiamo concordato che loro prenderanno il codice e io prenderò il blog che di diritto appartiene a me. Non cercare di fregarmi, conosco i tuoi metodi di lavoro e le tue capacità, e conosco le mie capacità. Ancora una volta, provi a interferire nei miei affari, inizierò a lavorare contro di te (ho degli addetti ai lavori)”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.