Autore: Olivia Terragni, Roberto Villani, Massimiliano Brolli

Data Pubblicazione: 23/06/2022

Qualche giorno fa, abbiamo pubblicato una notizia, in precedenza pubblicata dalla Polizia Postale relativa ad una operazione dal nome “Rear Windows”. Tale operazione ha visto dei malintenzionati spiare dei civili direttamente nelle loro case, nelle stanze d’albergo, negli studi medici e negli spogliatoi delle palestre, introducendosi attraverso il WiFi nelle telecamere installate per la videosorveglianza.

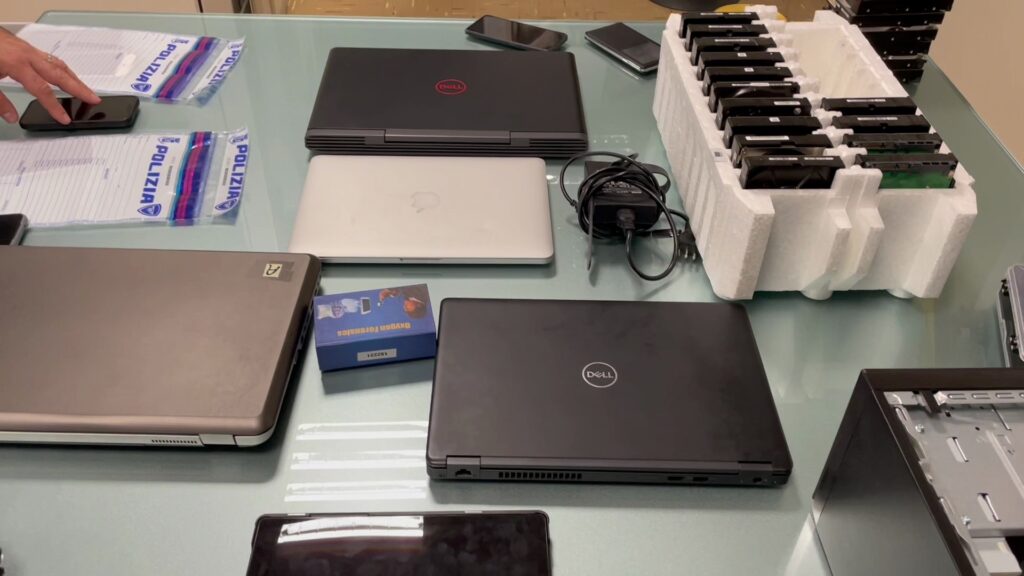

Subito dopo, sono partite delle perquisizioni verso 10 persone che sono state identificate dalla Polizia Postale di Milano come gli artefici degli illeciti, che hanno portato ad individuare due gruppi criminali, per uno dei quali si configura l’associazione a delinquere.

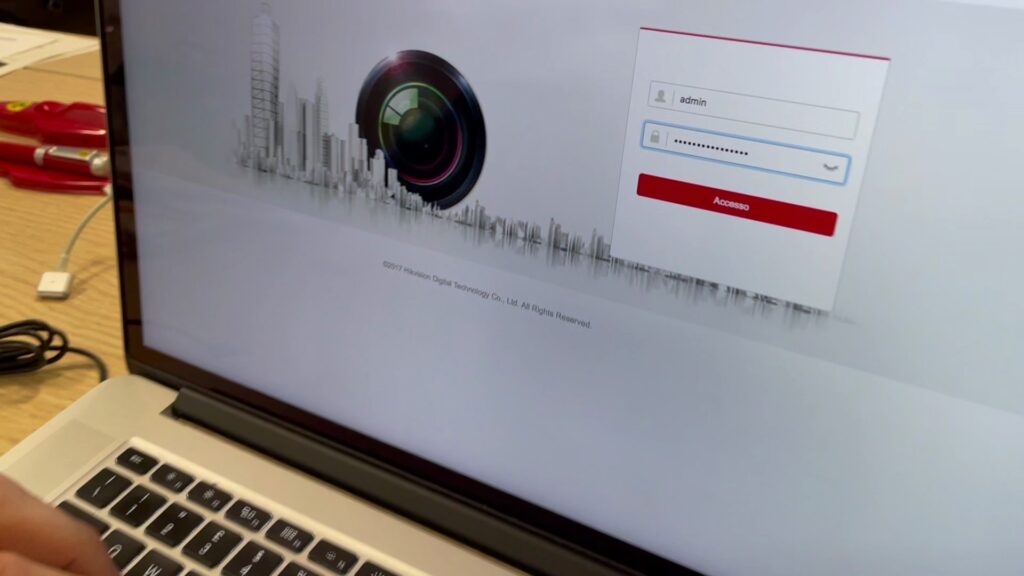

Gli indagati infatti, sono riusciti ad “introdursi” illegalmente all’interno delle webcam delle persone, violando la loro privacy con sofisticati sistemi informatici che permettevano loro di scandagliare la Rete alla ricerca di impianti di videosorveglianza connessi ad Internet.

Una volta all’interno delle reti private delle vittime, gli indagati effettuavano dei movimenti laterali atti a scoprire le password degli Nvr (videoregistratori digitali a cui vengono collegate le telecamere) per poterli compromettere e poi gestirli da remoto.

Il principale scopo degli indagati era quello di vendere i filmati e le immagini captate nei momenti di intimità delle persone, su delle “vetrine” online create ad hoc.

Come blog tecnico, vista l’interessante operazione condotta, abbiamo chiesto alla Polizia Postale un’intervista, che ci ha consentito di fare delle domande al Dott. Rocco Nardulli, che ha condotto le indagini. Abbiamo parlato con lui dell’operazione svolta, delle tecniche, della privacy e del futuro della criminalità organizzata.

RCH: Salve Dott. Nardulli e grazie per aver accettato questa intervista. Intanto complimenti per l’operazione: vorremmo porle alcune domande sull’indagine svolta con successo. Lo scopo dei criminali informatici, una volta ottenuto l’accesso alle Cam delle persone, era rivendere i video e le immagini ottenute – compresi i momenti di intimità delle persone – su delle “vetrine” online create ad hoc. Che mercato esiste su questo genere di cose?

Dott. Rocco Nardulli: Esistono diversi spazi della rete in cui l’offerta incontra la domanda. Domanda che riguarda per lo più immagini (video o singoli frame) che ritraggono le ignare vittime nei momenti di maggiore intimità. Quelle più richieste, nel caso che abbiamo trattato, erano quelle di donne colte in atti di autoerotismo e di coppie riprese durante la consumazione di rapporti sessuali. Abbiamo accertato l’esistenza di canali Telegram e gruppi VKontakte dove, oltre a immagini e video, era possibile acquistare pacchetti di URL e credenziali di accesso a sistemi di videosorveglianza “selezionati”, cioè che avevano superato le “verifiche di qualità” operate dagli appartenenti alle bande criminali da noi disarticolate. In sostanza, venivano scartati quegli impianti in cui non erano presenti telecamere installate in camere da letto, in bagni o in altri luoghi che potessero offrire allo “spione” la possibilità di cogliere le vittime in momenti di intimità (come, ad esempio, spogliatoi di palestre e piscine, studi medici, camerini di negozi di abbigliamento ecc.).

RCH: Dato che le vittime sono privati, normalmente con una scarsa consapevolezza del rischio informatico, per loro risulta difficile identificare questo tipo di accessi indesiderati all’interno delle loro reti. L’allarme da dove è arrivato?

Dott. Rocco Nardulli: Diciamo che è arrivato, quasi in contemporanea, da due direzioni diverse. Il primo input investigativo – in ordine cronologico – è giunto dagli esiti dell’analisi forense di uno smartphone sequestrato nel maggio del 2021 a un soggetto che avevamo arrestato per altri reati (in particolare abbiamo trovato una cartella piena di screenshot palesemente riconducibili a filmati di videosorveglianza, oltre a numerosi fogli excel pieni di indirizzi e credenziali di accesso a NVR e IPCam); il secondo spunto è giunto, un paio di mesi dopo, dalla denuncia di un cittadino che segnalava la presenza su Telegram di un filmato preso da una telecamera di videosorveglianza che inquadrava lo spogliatoio di una piscina brianzola.

RCH: Avete parlato di una rete di criminali informatici organizzati che svolgono attività di vendita di filmati prelevati dalle telecamere sotto sorveglianza. In che modo siete riusciti ad identificarli? Dall’altra parte quali passi falsi hanno fatto per essere scoperti? Avete lavorato all’interno delle darknet oppure tutto si è svolto nel clear web?

Dott. Rocco Nardulli: Ci siamo mossi entro il perimetro del clear web e su Telegram. Per ovvie ragioni non posso fornire dettagli sul metodo investigativo, ma posso affermare, con un pizzico di orgoglio, che l’operato degli investigatori non ha avuto bisogno di alcun passo falso da parte degli indagati.

RHC: relativamente alle competenze dei malintenzionati. I tools che hanno utilizzato i criminali sono facilmente trovabili sul mercato (ad esempio opensource) ed utilizzabili da chiunque oppure sono servite particolari skills per portare a termine l’illecito?

Dott. Rocco Nardulli: Diciamo che l’abilità dei criminali è stata quella di saper combinare efficacemente le funzionalità di diversi tool già presenti sul mercato, ma pensati per scopi diversi. Uno degli indagati – forse quello più skillato – ha utilizzato anche un applicativo scritto e compilato da sè.

RCH: In relazione ai fatti dell’operazione “Rear Window”, se le nostre informazioni non sono sbagliate, la legge lascia alla “volontà” del proprietario dei sistemi informatici la scelta della sicurezza, gli accorgimenti tecnici, e ogni azione di repressione per evitare le irruzioni nel sistema. Lei crede che questa facoltà possa determinare altre irruzioni simili, considerando che non tutti sono consapevoli dell’importanza della cyber security?

Dott. Rocco Nardulli: Sicuramente è così per i privati, che – guarda caso – rappresentano la quasi totalità delle vittime dei reati oggetto di indagine. Nelle aziende e negli enti pubblici il rischio è mitigato dagli stringenti obblighi stabiliti dalla legge in materia di protezione dei dati personali e tutela della privacy i quali determinano, anche solo indirettamente, l’assunzione di una postura difensiva rispetto alle minacce cyber.

RHC: Parlando di privacy anche in materia di investigazioni: quali sono i limiti dell’indagine tra crimine e privacy in materia di tempo e risorse (in base alle possibilità di accesso di cui gode la Polizia postale)? Cosa servirebbe per condurre delle indagini più efficienti in questo periodo in cui il cybercrime dilaga?

Dott. Rocco Nardulli: Le strutture specializzate della Polizia di Stato possono già contare su risorse umane e strumentali di primissimo livello. Quanto agli strumenti normativi non spetta a me fare valutazioni “de iure condendo”. Vincere le sfide investigative più complesse a volte è una questione di approccio: sempre più spesso, infatti, all’investigatore sono richieste doti e competenze da analista, oltre che da “sbirro”.

RCH: Nel marzo 2021 un gruppo di criminali informatici cinesi hanno rubato video da decine di migliaia di telecamere di sicurezza in proprietà private in tutto il paese, vendendoli poi sui social media: hanno esposto anche video della fabbrica della Tesla di Shanghai e delle prigioni statunitensi. Secondo le leggi cinesi è attività illegale, punita fino a sette anni di carcere. Come si comporta la legge italiana al riguardo?

Dott. Rocco Nardulli: Per simili condotte – che peraltro implicano la commissione di più reati – il nostro ordinamento penale prevede sanzioni non meno severe. Prendendo in considerazione il solo delitto di cui all’art. 615 ter del Codice Penale (accesso abusivo ad un sistema informatico o telematico), possiamo osservare come, in caso di violazioni di sistemi informatici di interesse pubblico, la pena detentiva possa arrivare fino a otto anni.

RCH: Secondo Lei, sarebbe opportuno invitare il legislatore ad adeguare ai tempi le norme che regolano il cyber spazio? Ampliare i poteri di attacco e difesa delle FF.OO per esempio, rivedere le sanzioni dei vari articoli o magari creare un unicum legislativo come venne fatto per la legge sulla droga per esempio? Un Testo unico delle violazioni cyber sarebbe auspicabile?

Dott. Rocco Nardulli: Come dicevo prima, non spetta a me esprimere pareri o formulare auspici circa modifiche o integrazioni normative. Da cittadino, prima ancora che da poliziotto, posso solo ritenermi soddisfatto per i risultati che la Polizia di Stato sta conseguendo, con gli attuali strumenti normativi, nel contrasto di tutte le forme di cybercrime.

RCH: Il problema del mondo degli IoT e delle cam si fa sempre più complesso. Prodotti di basso costo con una sicurezza informatica primordiale si riversano nel mercato aumentando la superficie di attacco (e di rischio) in modo incontrollato. Quale sarà secondo lei il futuro di queste tecnologie dal punto di vista degli abusi informatici?

Dott. Rocco Nardulli: Chi decide di installare una telecamera di videosorveglianza lo fa, in teoria, per innalzare il livello di sicurezza per i propri beni e per la propria incolumità. Ma andare al risparmio comporta la paradossale conseguenza di vedere indebolite, invece che rafforzate, le proprie difese, perché si aprono “porte di accesso” (uso questa espressione non a caso) alla nostra privacy che prima non esistevano. Sono tuttavia convinto che assisteremo presto ad un’evoluzione del mercato IT simile a quella che ha caratterizzato, negli ultimi anni, il mercato dell’automotive, in cui il livello di implementazione delle dotazioni di sicurezza rappresenta uno dei principali parametri per certificare la rispondenza del veicolo allo stato dell’arte della tecnologia automobilistica. Lo si vede anche nelle campagne pubblicitarie, nelle quali la tendenza è sempre più quella di enfatizzare la presenza di particolari sistemi di sicurezza attiva (come, ad esempio, la capacità di un’autovettura di riconoscere un pedone e frenare in emergenza), piuttosto che evidenziare l’estetica del veicolo o la qualità delle finiture.

RCH: Saliamo di livello Dr Nardulli. La criminalità organizzata può aver creato dei “cyber picciotti” per proteggere le transazioni economiche o i traffici illeciti? Esistono questi cyber criminali che pur non commettendo omicidi o traffici di droga, danno supporto a queste azioni?

Dott. Rocco Nardulli: Alcune recenti esperienze investigative della Polizia Postale e delle Comunicazioni hanno messo in luce come, in effetti, la criminalità organizzata stia muovendo passi nel mondo del cybercrime, riciclando poi i profitti mediante le classiche e ordinarie metodologie mafiose.

RHC: Raccontiamo qualcosa dei ragazzi della Postale Dr. Nardulli? Sappiamo per esperienze dirette di RHC, che molti giovani non sono più giovani nelle FF.OO, ma fortunatamente questo fenomeno demografico negativo, non impedisce di contrastare al meglio i cyber reati. Però sappiamo anche che molti operatori delle FF.OO devono combattere contro l’orrore della pedopornografia. Resistono? Perché sappiamo che resistere psicologicamente a questi orrori è molto difficile, e ringraziamo costantemente voi e i vostri agenti per questo, in quanto è un lavoro che deve essere fatto.

Dott. Rocco Nardulli: Intanto cominciamo col dire che la tendenza si sta invertendo: il Dipartimento della Pubblica Sicurezza, a fronte dei recenti pensionamenti, ha bandito concorsi per la copertura di numerosi posti da Agente, da Ispettore e da Commissario della Polizia di Stato, con un conseguente abbassamento dell’età media. Tale abbassamento sta interessando la Polizia Postale e delle Comunicazioni in maniera ancora più significativa, in quanto sono proprio i colleghi più giovani a manifestare maggiormente l’interesse verso il mondo dell’informatica, della telematica e dei connessi fenomeni criminali e, quindi, a candidarsi per le posizioni che di volta in volta si aprono all’interno della Specialità. Per quanto riguarda, invece, la questione degli agenti impegnati nel contrasto alla pedopornografia, posso testimoniare per esperienza diretta l’attenzione massima che c’è nei loro confronti da parte del Servizio Polizia Postale del Dipartimento della Pubblica Sicurezza, che ha messo in campo un team di funzionari psicologi altamente specializzati nel supporto agli operatori maggiormente esposti alla “tossicità” del materiale pedopornografico. Anche noi dirigenti sul territorio siamo molto sensibili alla problematica, fornendo al personale tutto il supporto necessario e adottando logiche di impiego che assicurino un costante equilibrio tra job rotation e valorizzazione delle competenze specialistiche acquisite dai singoli operatori nel corso delle attività di contrasto a questi odiosi crimini.

RHC: Lavorare sulla consapevolezza dei rischi informatici è sufficiente per favorire comportamenti corretti e proattivi nella popolazione o voi suggerite anche qualcos’altro?

Dott. Rocco Nardulli: Sicuramente è necessario. Ma non basta parlare dei rischi informatici tra noi addetti ai lavori, nelle aziende o nelle sale congressi. Bisogna che se ne parli ovunque, con consapevolezza e competenza. A partire dalle scuole, a cominciare dai più piccoli. Deve diventare una cosa normale e naturale spiegare a un ragazzino come si sceglie una password sicura o quali dati non vanno pubblicati in rete, esattamente come gli si spiega, in molteplici contesti, l’importanza di attraversare sulle strisce pedonali o di indossare il casco quando si è in scooter o in monopattino.

RHC: Il vostro lavoro ha dei limiti geografici mentre il lavoro dei cyber criminali no, come viene superato questo problema?

Dott. Rocco Nardulli: Quello dei confini territoriali della giurisdizione potrà anche rappresentare – in alcuni casi – una difficoltà, ma sicuramente non è un limite. La cooperazione internazionale tra le magistrature e le forze di polizia dei vari Stati consente non soltanto di acquisire dall’estero gli elementi di prova essenziali ai fini delle indagini, ma offre anche ai nostri investigatori preziose occasioni di confronto e scambio informativo con i colleghi degli altri Paesi. Da questa rete stanno nascendo indagini sempre più efficaci e raffinate, per cui si può dire che quello che all’inizio poteva apparire come un “problema” si è trasformato, nel tempo, in un formidabile valore aggiunto.

RHC: La ringraziamo per la cortese attenzione e facciamo i nostri complimenti per l’operazione e del lavoro che costantemente svolgete, anche alle volte in silenzio, per il bene del paese. C’è qualche altra cosa che volete portare all’attenzione dei nostri lettori?

Dott. Rocco Nardulli: Siamo noi a ringraziare chi, come Voi, ha a cuore questi temi, perché la cybersecurity e la sicurezza in generale sono sfide che si vincono insieme.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…