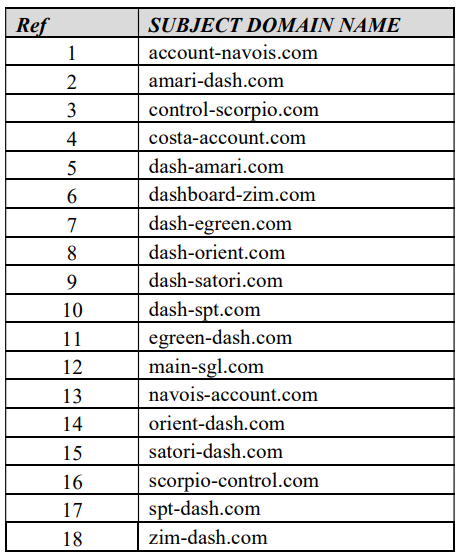

L’FBI e il servizio postale degli Stati Uniti hanno confiscato diciotto domini che sono stati utilizzati per reclutare corrieri di denaro.

I siti Web venivano utilizzati per commettere furto di identità, furto di identità aggravato, frode sui dispositivi di accesso e frode via posta e filo, secondo una dichiarazione giurata del tribunale utilizzata per avviare i sequestri.

I truffatori hanno indotto con l’inganno alcune persone in cerca di lavoro a ricevere beni rubati, merce o denaro spesso ottenuto tramite furto di identità o frode con carta di credito e rispedire tali articoli a un altro indirizzo controllato dai truffatori.

Molte di queste vittime ignare credevano di accettare lavori presso un’azienda legittima e di svolgere un’attività onesta, ma così non era. Ad altri è stato detto di fare acquisti con le loro carte di credito personali che non sono state rimborsate.

Alle vittime è stato chiesto di fotografare i pacchi ricevuti e di reindirizzarli a un altro indirizzo secondo le istruzioni ricevute. Per ciascuna di queste spedizioni, i muli hanno ricevuto 20 dollari come remunerazione.

L’FBI è riuscita ad accedere al conto di uno di questi muli, che hanno rivelato una storia di 25 acquisti fraudolenti, tra cui un laptop acquistato con una carta di credito rubata.

“Una donna di Hazelwood ha permesso agli investigatori di utilizzare le sue credenziali per accedere alla dashboard online di LocalPost. I registri hanno mostrato che 25 pacchi sono stati inviati al suo indirizzo di Hazelwood, incluso un laptop da 1.500 dollari acquistato in modo fraudolento utilizzando la carta di credito di un uomo della contea di St. Louis.”

Le forze dell’ordine hanno iniziato a studiare questo schema nel febbraio 2021, dopo che l’Internet Fraud Complaint Center (IC3) dell’FBI ha ricevuto 64 denunce di truffatori.

Sebbene i domini siano stati confiscati, i loro operatori si trovano in altri paesi, quindi non vengono segnalati arresti.

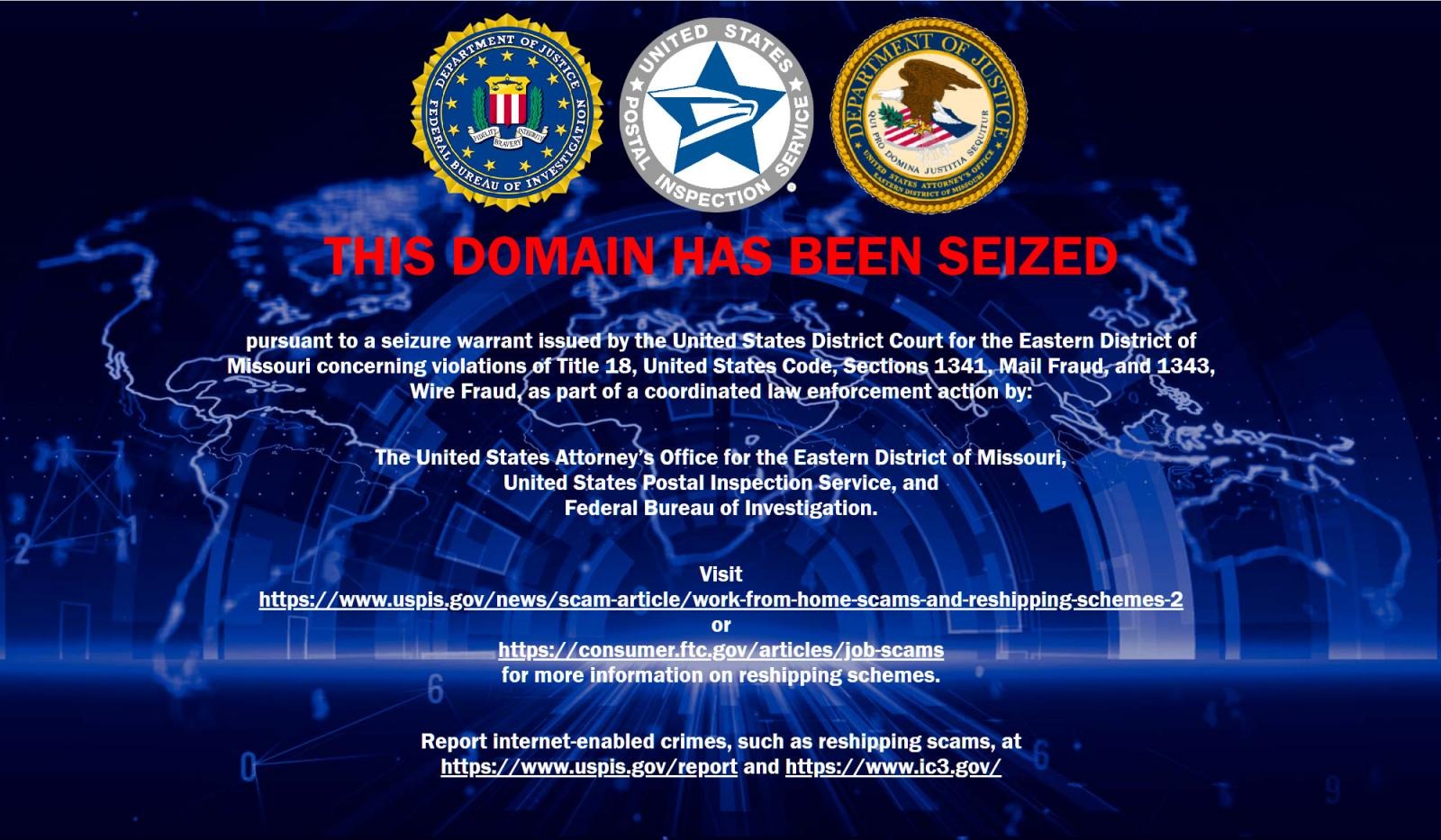

I siti chiusi ora mostrano uno speciale “stub” da parte delle forze dell’ordine che parla della confisca dei domini, oltre ad avvertire le persone in cerca di lavoro sui possibili rischi associati sulla rispedizione delle merci.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…