Gli sviluppatori del gestore di password LastPass hanno avvisato gli utenti di una campagna di phishing su larga scala iniziata a metà ottobre 2025. Gli aggressori stanno inviando e-mail contenenti false richieste di accesso di emergenza al vault delle password, correlate alla morte degli utenti.

Secondo gli esperti, dietro questa campagna c’è il gruppo di hacker CryptoChameleon (noto anche come UNC5356), motivato finanziariamente. Il gruppo è specializzato nel furto di criptovalute e ha già attaccato gli utenti di LastPass nell’aprile 2024.

La nuova campagna si è rivelata estesa e tecnologicamente avanzata: gli aggressori ora sono a caccia non solo delle password principali, ma anche delle passkey.

CryptoChameleon utilizza un kit di phishing specializzato che prende di mira i wallet di criptovalute di Binance, Coinbase, Kraken e Gemini. Nei suoi attacchi, il gruppo sfrutta attivamente pagine di accesso false per Okta, Gmail, iCloud e Outlook.

In una nuova campagna, i truffatori stanno abusando della funzionalità di accesso di emergenza di LastPass. Il gestore di password dispone di un meccanismo di successione che consente ai contatti fidati di richiedere l’accesso al caveau in caso di decesso o incapacità del proprietario dell’account.

Al ricevimento di tale richiesta, il proprietario dell’account viene avvisato e, se non annulla la richiesta entro un periodo di tempo specificato, l’accesso all’account viene concesso automaticamente.

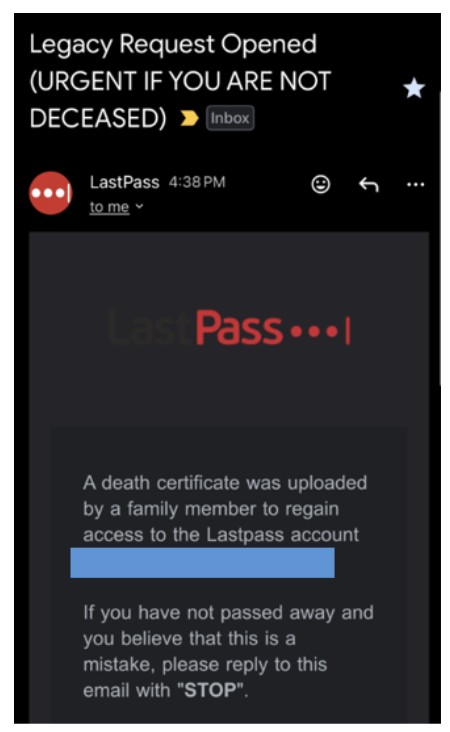

Nelle loro e-mail, i phisher affermano che un familiare avrebbe richiesto l’accesso allo spazio di archiviazione della vittima caricando un certificato di morte. Per rendere il messaggio più convincente, è incluso un falso ID di richiesta. Il destinatario viene invitato ad annullare immediatamente la richiesta, se è ancora in vita, cliccando sul link fornito.

Naturalmente, tali link portano al sito fraudolento lastpassrecovery[.]com, dove alla vittima viene chiesto di inserire la propria password principale. I ricercatori hanno notato che in alcuni casi gli aggressori hanno addirittura chiamato le vittime, fingendosi dipendenti di LastPass, e le hanno convinte a inserire le proprie credenziali su un sito di phishing.

Una caratteristica distintiva di questa campagna è l’enfasi posta sul furto di passkey. A tal fine, gli aggressori utilizzano domini specializzati come mypasskey[.]info e passkeysetup[.]com.

Passkey è un moderno standard di autenticazione senza password basato sui protocolli FIDO2/WebAuthn. Invece delle password tradizionali, la tecnologia utilizza la crittografia asimmetrica. I moderni gestori di password (tra cui LastPass, 1Password, Dashlane e Bitwarden) possono memorizzare e sincronizzare le passkey su tutti i dispositivi. E, come dimostra l’esperienza, gli aggressori si sono rapidamente adattati a questi cambiamenti.

Si consiglia agli utenti di LastPass di rimanere vigili e prestare molta attenzione a qualsiasi email relativa a richieste di accesso di emergenza o di eredità. Gli sviluppatori ricordano agli utenti di controllare sempre gli URL prima di inserire le proprie credenziali e sottolineano inoltre che i rappresentanti di LastPass non chiameranno mai gli utenti chiedendo loro di inserire la password su alcun sito web.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…