La recente scoperta di una vulnerabilità nella piattaforma AI di ServiceNow ha scosso profondamente il settore della sicurezza informatica.

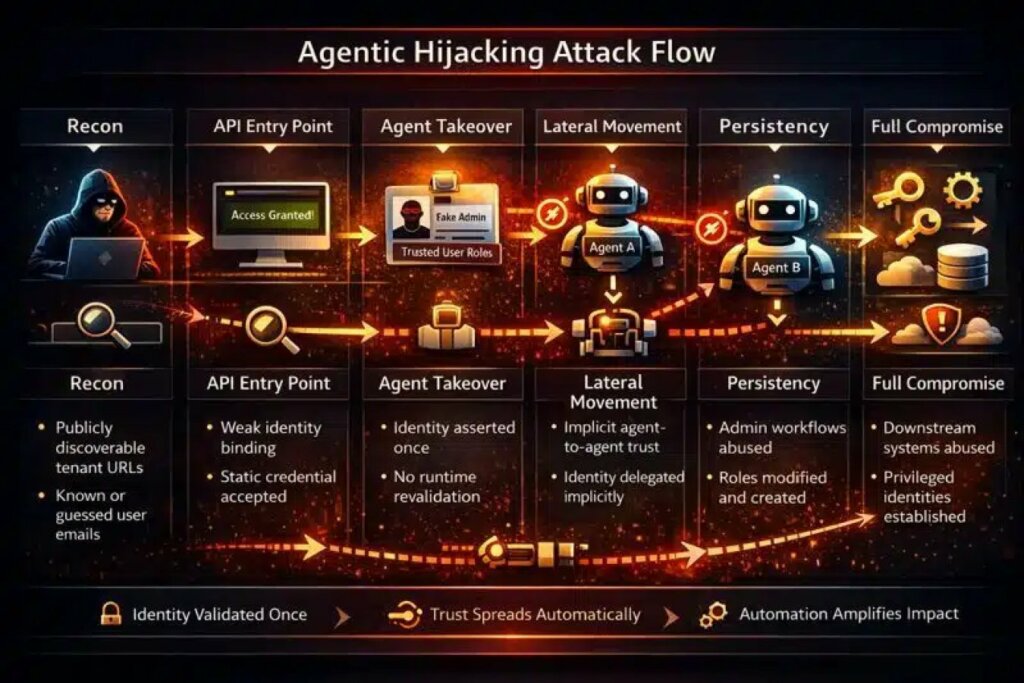

Questa falla, caratterizzata da un punteggio di gravità estremamente elevato, ha permesso ad aggressori non autenticati di assumere l’identità di qualsiasi utente aziendale. Per sferrare l’attacco era sufficiente conoscere un semplice indirizzo email e sfruttare una credenziale statica predefinita all’interno del sistema.

Una volta ottenuta l’impersonificazione, le protezioni standard come l’autenticazione a più fattori e il Single Sign-On venivano completamente ignorate, lasciando il campo libero a operazioni malevole.

L’aspetto più allarmante riguarda la capacità degli attaccanti di manipolare gli agenti AI per eseguire azioni con privilegi amministrativi. Attraverso l’abuso dei flussi di lavoro, è stato possibile creare account backdoor e sottrarre dati sensibili su larga scala senza attivare i tradizionali sistemi di monitoraggio.

Questo scenario evidenzia una verità scomoda: le difese perimetrali classiche non sono più sufficienti nell’era dell’intelligenza artificiale autonoma.

Il cuore del problema risiede nel modo in cui l’identità viene gestita tra i diversi componenti della piattaforma. In ServiceNow, una volta che un’identità veniva validata inizialmente, la fiducia si propagava indefinitamente attraverso gli agenti e i flussi di lavoro senza ulteriori controlli. Gli aggressori hanno sfruttato questa lacuna per “telecomandare” l’intelligenza artificiale dell’organizzazione.

Utilizzando l‘API del Virtual Agent, i cybercriminali potevano invocare automazioni progettate per semplificare i processi aziendali, trasformandole in armi. Un agente AI con permessi eccessivi poteva, ad esempio, creare nuovi record in tabelle di database arbitrarie, assegnare ruoli di alto livello e resettare password, il tutto agendo sotto le spoglie di un amministratore legittimo.

Il pericolo non si esaurisce all’interno dei confini di ServiceNow. Poiché questa piattaforma funge spesso da piano di controllo per altri sistemi aziendali, il compromesso iniziale apriva la strada al movimento laterale verso infrastrutture collegate. Gli aggressori potevano spostarsi verso altre applicazioni critiche che si fidano ciecamente delle autorizzazioni provenienti da ServiceNow.

Questa vulnerabilità ha dimostrato che il rischio sistemico deriva non da un singolo errore di codice, ma da un fallimento nel design delle interazioni tra agenti. La capacità dell’AI di concatenare azioni in modo autonomo ha amplificato bug che, in contesti tradizionali, avrebbero avuto un impatto limitato, trasformandoli in una compromissione totale della piattaforma.

L’incidente sottolinea la necessità di una visibilità totale su ciò che gli agenti AI possono fare e su quali dati possono toccare. Le organizzazioni devono implementare controlli di autorizzazione rigorosi che vadano oltre la semplice autenticazione iniziale. La gestione delle identità non umane sta diventando il nuovo campo di battaglia per la difesa cyber.

È essenziale che le aziende adottino modelli di sicurezza basati sul privilegio minimo anche per le entità automatizzate. Come evidenziato dalla ricerca condotta da Silverfort, la frammentazione delle identità tra diversi strumenti crea punti ciechi che i malintenzionati sanno sfruttare con estrema precisione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…