Salve ragazzi,

mi chiamo Giorgio, ho 58 anni, lavoro da sempre come tecnico amministrativo e, nella vita, sono sempre stato quello “razionale” della famiglia. Quello che controlla i conti, che non si fida delle telefonate strane, che dice a tutti “non cliccare link, non rispondere a numeri sconosciuti”.

Eppure oggi sono qui, assieme a voi, non perché io abbia cliccato un link sbagliato… ma perché non sono riuscito a fermare una truffa che stava divorando mio padre.

Mio padre ha 83 anni. È vedovo, vive solo, è orgoglioso e testardo come solo una persona della sua generazione può essere. Ha sempre gestito i suoi soldi con attenzione: pensione più che dignitosa, casa di proprietà, poche spese, una vita fatta di equilibrio.

Io vivo all’estero, mio fratello abita vicino a lui e ogni tanto lo aiuta con le cose pratiche.

Tutto è iniziato in modo quasi invisibile. Qualche email “strana“, qualche telefonata che lui liquidava con un “sono quelli della banca” o “uno che mi deve aiutare a sbloccare dei soldi”.

All’inizio non ci abbiamo dato troppo peso. Poi, un anno fa, lo abbiamo colto in flagrante: mio fratello aveva accesso alle sue email e ha visto scambi continui con sedicenti intermediari, consulenti, benefattori. Promesse di somme enormi in cambio di piccoli anticipi. Classica truffa, textbook scam.

Lo abbiamo convinto a denunciare.

Siamo andati dai carabinieri. Addirittura uno dei truffatori ha chiamato mentre eravamo lì. Minacce velate, tentativi di intimidazione. Ma, alla fine, nulla di concreto. Un cambio di numero, password nuove, e la sensazione – sbagliata – che fosse finita lì.

Non era finita per niente.

Qualche mese dopo, mio padre ha iniziato a comportarsi in modo strano. Ha chiesto soldi in prestito a mio fratello. Non lo aveva mai fatto in vita sua. Mai.

È stato lì che abbiamo capito che qualcosa non tornava. Abbiamo controllato di nuovo le email: i truffatori erano tornati. O forse non se ne erano mai andati.

Quando lo abbiamo affrontato, ha negato tutto. Classico schema: negazione, minimizzazione, silenzio. Come se ammettere la truffa fosse peggio della truffa stessa.

Nel frattempo, il conto era praticamente prosciugato. Risparmi di una vita evaporati in bonifici, ricariche, promesse di “ultimi pagamenti” per sbloccare somme mai esistite.

La paura più grande, a quel punto, non era nemmeno il conto corrente. Era il passo successivo: i buoni fruttiferi postali, l’ultimo salvagente.

Abbiamo provato a chiedergli di cointestare il conto.

Rifiuto totale.

Orgoglio.

Paura di perdere il controllo.

Paura, forse, di ammettere di non averlo più.

Alla fine abbiamo fatto la cosa più dura: gli abbiamo sequestrato il telefono per limitare i danni e contattato un avvocato. Amministrazione di sostegno. Una parola che pesa come un macigno, ma che a volte è l’unico modo per salvare una persona… anche da sé stessa.

Ecco perché sono qui.

Non come vittima diretta di phishing, smishing o vishing.

Ma come vittima collaterale di una truffa di lungo periodo, costruita sulla solitudine, sull’età, sulla fiducia e sulla vergogna.

Sono qui perché il silenzio è il miglior alleato dei truffatori.

Perché ogni storia non raccontata diventa un manuale operativo per chi sfrutta le fragilità altrui.

Perché la vergogna non protegge, isola.

E l’isolamento è terreno fertile per chi promette aiuti, guadagni, soluzioni miracolose.

Sono qui perché condividere non è esporre una debolezza, ma rompere un incantesimo.

È togliere potere a chi vive nell’ombra, a chi costruisce castelli di menzogne mattone dopo mattone, approfittando di chi ha meno strumenti per difendersi.

Raccontare queste storie serve a lasciare tracce, segnali, anticorpi collettivi.

Serve a dire a chi sta vivendo la stessa cosa: non sei stupido, non sei solo, non è colpa tua.

Serve a ricordarci che dietro ogni truffa non ci sono solo numeri, ma famiglie che si rompono, fiducie che si incrinano, dignità che vengono erose lentamente.

Se anche una sola persona, leggendo queste parole, riconoscerà un campanello d’allarme prima che sia troppo tardi, allora questa condivisione avrà avuto senso.

Perché la vera prevenzione non nasce dai sistemi, dai codici o dagli algoritmi.

Nasce dal coraggio di raccontare ciò che fa male.

La storia di Giorgio ci insegna alcune cose fondamentali:

Prevedere tutto questo è possibile, osservando i segnali deboli: richieste di segretezza, promesse di guadagni irrealistici, richieste di “anticipi”, isolamento dalla famiglia, rifiuto di confrontarsi.

Le truffe moderne non bucano i sistemi informatici.

Bucano le persone.

E quando succede, non basta dire “te l’avevo detto”. Serve agire. Anche quando fa male.

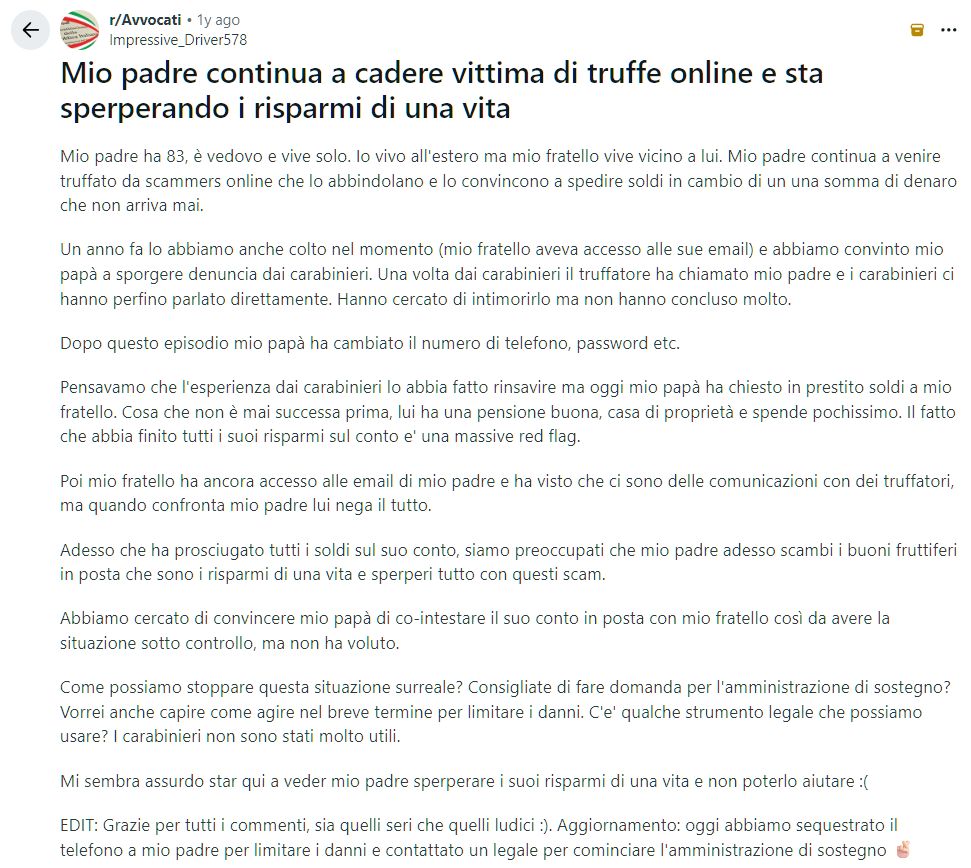

L’articolo è stato ispirato da una truffa reale, condivisa da un utente su Reddit.

A questa persona va tutto il nostro conforto: il suo coraggio nel raccontare ciò che ha vissuto permette ad altri di riconoscere i segnali, proteggersi e imparare dall’esperienza che ha affrontato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…