La sicurezza dei sistemi SCADA richiede una gestione rigorosa dei processi che operano con privilegi elevati. Una recente analisi tecnica ha approfondito la vulnerabilità CVE-2025-0921 nella Suite ICONICS, un sistema di supervisione utilizzato in settori industriali critici. Con un punteggio CVSS di 6.5, questa falla risiede nella gestione impropria delle operazioni sul file system da parte di alcuni servizi della suite, che possono essere manipolati per compromettere l’integrità del sistema ospite.

Il fulcro del problema è stato individuato nel Pager Agent, parte del set di funzionalità AlarmWorX64 MMX. Questo componente gestisce l’invio di notifiche e allarmi attraverso l’utility PagerCfg.exe.

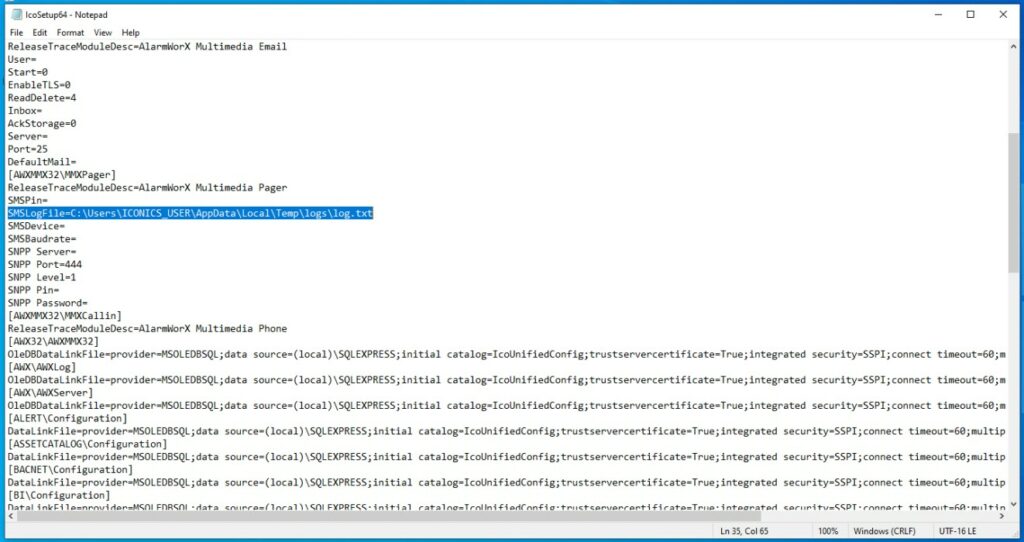

Durante la configurazione, il sistema permette di definire un percorso per il file SMSLogFile. Ogni operazione di messaggistica genera una scrittura in questo file di log, eseguita con i privilegi del servizio, un dettaglio che si rivela cruciale per la dinamica dell’attacco.

La portata della CVE-2025-0921 emerge pienamente quando concatenata alla vulnerabilità CVE-2024-7587. Quest’ultima, legata all’installer GenBroker32, imposta permessi di controllo totale per ogni utente locale sulla directory C:ProgramDataICONICS.

Questa configurazione errata rende il file IcoSetup64.ini, che contiene il percorso del log degli SMS, liberamente modificabile anche da account privi di autorizzazioni amministrative, creando il presupposto per l’abuso.

Un utente malintenzionato può quindi alterare il percorso del log indicato nel file di configurazione. Sostituendo il percorso legittimo con un collegamento simbolico (symlink) verso un file critico di sistema, l’attaccante “istruisce” indirettamente il servizio privilegiato a colpire il sistema operativo. Non è l’utente a elevare i propri privilegi, ma è il servizio legittimo a essere indotto a compiere azioni dannose per conto dell’attaccante.

Durante i test di sicurezza, è stato dimostrato come questo meccanismo possa causare un Denial-of-Service (DoS) persistente. Creando un symlink che punta al driver cng.sys (fondamentale per la crittografia di Windows), il Pager Agent sovrascrive il binario del driver con i dati testuali del log non appena viene attivato un allarme o un test SMS. Il file originale viene così corrotto da stringhe di testo leggibili, perdendo la sua funzione di eseguibile.

Al riavvio del computer, Windows tenta di caricare cng.sys, ma fallisce a causa della corruzione del file. Questo porta il sistema operativo in un ciclo di riparazione automatica infinito, rendendo la stazione di lavoro o il server SCADA inoperabile. L’attacco dimostra come un’operazione apparentemente innocua, come la scrittura di un log, possa essere trasformata in un vettore di instabilità se non adeguatamente isolata.

La scoperta evidenzia la necessità di proteggere le directory di configurazione da modifiche non autorizzate. Il coordinamento tra i ricercatori e il team di ICONICS ha portato alla definizione di misure correttive che eliminano le vulnerabilità segnalate attraverso specifici workaround. Queste azioni sono fondamentali per prevenire la creazione di collegamenti simbolici malevoli che sfruttano i privilegi dei servizi di monitoraggio industriale per danneggiare l’infrastruttura sottostante.

L’analisi dettagliata di questa catena di vulnerabilità e le relative dimostrazioni tecniche sono state fornite dagli esperti di Unit 42, il cui report originale costituisce la base per la comprensione di questi rischi nei sistemi Mitsubishi Electric Iconics Digital Solutions. La corretta configurazione dei permessi del file system rimane il primo baluardo contro questo tipo di attacchi basati su symlink e escalation indiretta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.