Android non è mai stato così sfruttato, almeno secondo gli ultimi sviluppi riportati da una recente indagine. Google ha annunciato di aver smantellato ciò che potrebbe essere la più grande rete di proxy “domestici” mai vista, una infrastruttura che per anni ha usato dispositivi Android come punti di uscita per traffico internet di terzi, senza che gli utenti lo sapessero.

Il meccanismo era tanto semplice quanto subdolo. Smartphone, computer e dispositivi smart di consumo finivano in una rete dove il traffico di altri veniva instradato attraverso l’indirizzo IP dell’utente ignaro. Era come trasformare il tuo telefono in un gateway pubblico senza nessuna autorizzazione – un vero e proprio Airbnb del traffico internet, ma all’insaputa del proprietario.

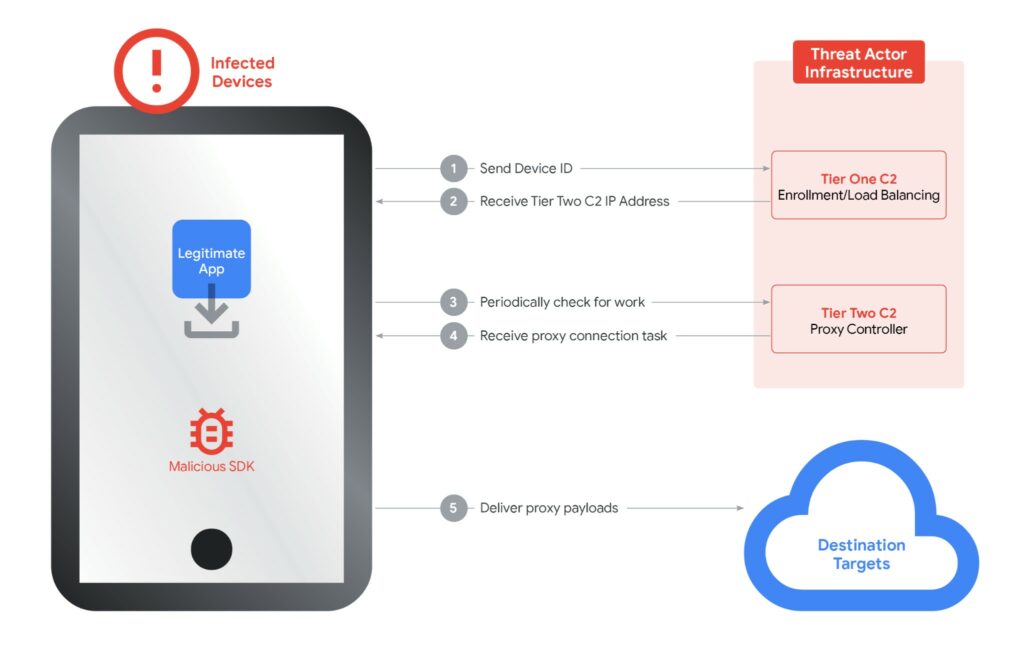

Il tutto funzionava tramite un pacchetto software chiamato SDK Ipidea, integrato dagli sviluppatori all’interno di app gratuite o giochi. Una volta installata l’app, lo smartphone iniziava a fungere automaticamente da nodo proxy, pur continuando a mostrare la normale interfaccia dell’app.

Il problema non era solo teorico. Google ha precisato che il suo servizio di protezione Play Protect ormai riconosce e rimuove queste applicazioni, bloccando anche nuove installazioni. Tuttavia, il fatto che gli sviluppatori venissero pagati per ogni installazione dell’SDK ha mantenuto alto il rischio di incappare in app compromesse.

Una volta all’interno di questa rete, il traffico transitava dal tuo dispositivo verso server terzi. In pratica, chiunque potesse sfruttare quel nodo poteva agire come se stesse collegandosi proprio dal tuo indirizzo IP, con tutte le implicazioni legate alla privacy e alla responsabilità digitale.

Non è un rischio astratto: lo scorso anno una vulnerabilità ha permesso a malintenzionati di aggregare oltre due milioni di dispositivi in un botnet chiamato Kimwolf, utilizzato per attacchi DDoS di grande scala.

Secondo le stime de The Wall Street Journal, le azioni intraprese da Google avrebbero disattivato quasi nove milioni di dispositivi Android collegati a questa infrastruttura malevole, oltre a rimuovere centinaia di app dalla piattaforma Play.

La società dietro allo SDK, Ipidea, ha respinto le accuse, affermando di offrire servizi legittimi e di aver abbandonato pratiche aggressive, pur ammettendo di aver fatto pubblicità anche su forum di cybercriminalità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…