Gli specialisti di Push Security hanno notato che la piattaforma di phishing Sneaky2FA ora supporta attacchi browser-in-the-browser, che consentono la creazione di finestre di accesso false e il furto di credenziali e sessioni.

Sneaky2FA è uno dei servizi PhaaS (phishing-as-a-service) più diffusi tra i criminali informatici. Insieme a Tycoon2FA e Mamba2FA, Sneaky2FA e mira principalmente al furto di account Microsoft 365.

Questo kit di phishing è noto per gli attacchi che utilizzano SVG e la tattica “attacker-in-the-middle”: il processo di autenticazione viene inoltrato tramite una pagina di phishing al servizio reale, consentendo agli aggressori di intercettare i token di sessione.

Di conseguenza, anche con l’autenticazione a due fattori (2FA) abilitata, gli aggressori ottengono l’accesso all’account della vittima.

La tecnica di attacco browser-in-the-browser (BitB) è stata descritta per la prima volta nel 2022 da un ricercatore di sicurezza noto con lo pseudonimo mr.d0x. Ha dimostrato che il browser-in-the-browser consente la creazione di moduli di accesso di phishing utilizzando finestre di browser false.

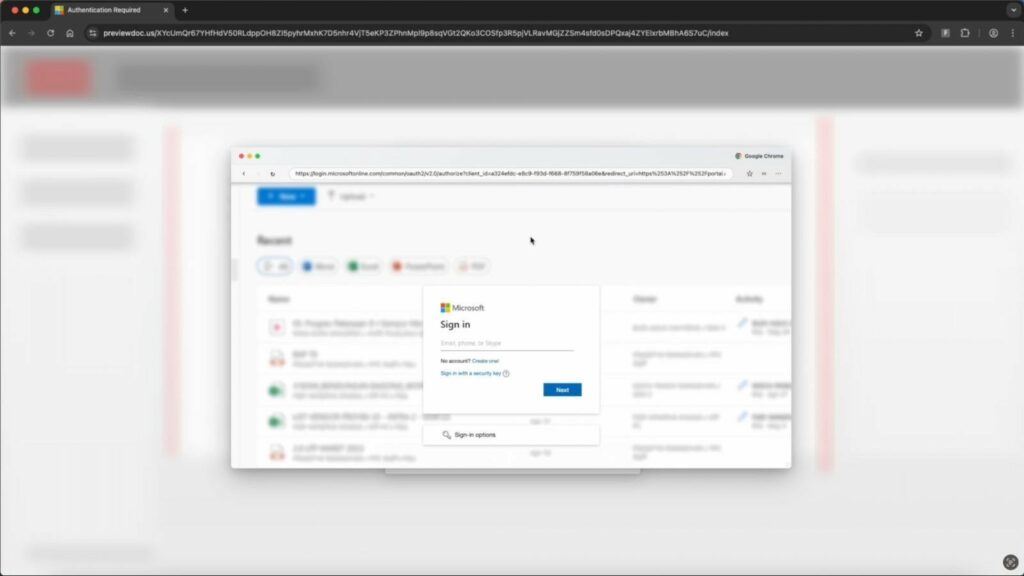

L’attacco si basa sul fatto che, quando si accede a un sito web, spesso viene visualizzato un messaggio che richiede di effettuare l’accesso utilizzando un account Google, Microsoft, Apple, Twitter, Facebook, Steam e altri. Cliccando su un pulsante di questo tipo (ad esempio, “Accedi con Google“), viene visualizzata una finestra di Single Sign-On (SSO) nel browser, che richiede di inserire le proprie credenziali e di accedere con quell’account.

Queste finestre vengono troncate, mostrando solo il modulo di accesso e una barra degli indirizzi che mostra l’URL. Questo URL verifica che l’accesso al sito avvenga tramite un dominio reale (ad esempio, google.com), rafforzando ulteriormente la fiducia dell’utente nel processo.

In sostanza, gli aggressori creano finestre di browser false all’interno di finestre di browser reali e presentano alle vittime pagine di accesso o altri moduli per rubare credenziali o codici di accesso monouso (OTP).

BitB è ora attivamente utilizzato in Sneaky2F: la pagina falsa si adatta dinamicamente al sistema operativo e al browser della vittima (ad esempio, imitando Edge su Windows o Safari su macOS).

L’attacco funziona come segue:

In sostanza, l’uso della tecnica di BitB aggiunge un ulteriore livello di inganno alle capacità già esistenti di Sneaky2FA.

I ricercatori notano che il kit di phishing utilizza un offuscamento avanzato di HTML e JavaScript per eludere il rilevamento statico (il testo è intervallato da tag invisibili e gli elementi dell’interfaccia sono immagini codificate). Sebbene tutto appaia normale all’utente, questo ostacola il funzionamento degli strumenti di sicurezza. Inoltre, Sneaky2FA reindirizza bot e ricercatori a una pagina separata e innocua.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…