Il codice sorgente della terza versione del ransomware Knight è stato messo in vendita su un forum di hacker da uno dei rappresentanti del gruppo, riferiscono i ricercatori KELA.

Il ransomware Knight è apparso alla fine di luglio 2023 ed è un rebranding di Cyclops, rivolto ai sistemi con Windows, macOS e Linux/ESXi. Il malware ha guadagnato una certa popolarità negli ambienti degli hacker. Questo perché ai clienti del gruppo sono stati offerti anche infostealer e una versione potenziata del ransomware per i partner entry-level che attaccavano piccole organizzazioni.

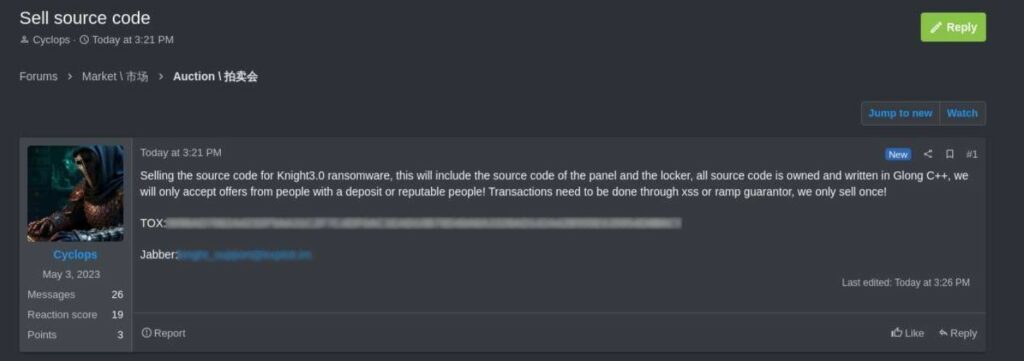

Gli analisti di KELA hanno detto di aver scoperto un annuncio di vendita pubblicato sul forum di hacking RAMP due giorni fa. L’annuncio è stato pubblicato da una persona con il soprannome di Ciclope, noto come rappresentante del gruppo Knight.

“Sto vendendo il codice sorgente del ransomware Knight 3.0, il kit include il codice sorgente del pannello di controllo e del ransomware. Tutto il codice sorgente è proprietario e scritto in Glong C++”, scrive Cyclops.

L’aggressore non ha specificato il prezzo, ma ha sottolineato che il codice sorgente sarebbe stato venduto a un solo acquirente, il che avrebbe preservato il valore di Knight come strumento proprietario.

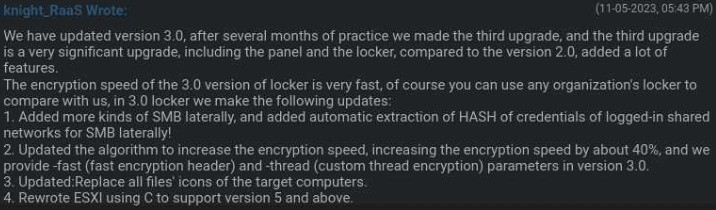

Cyclops ha anche dichiarato che darà la preferenza agli utenti affidabili con un deposito e che l’acquisto verrà effettuato tramite un garante su RAMP o sul forum di hacking XSS. I ricercatori notano che la terza versione di Knight è apparsa il 5 novembre 2023 e offriva una crittografia più veloce (40% più veloce), un modulo ESXi riscritto, supporto per le ultime versioni dell’hypervisor e una serie di altri miglioramenti.

Il motivo della vendita del codice sorgente di Knight non è chiaro, ma KELA afferma che i suoi strumenti di monitoraggio del darkweb non hanno registrato alcuna attività da parte dei membri di Knight da dicembre 2023. Inoltre, il sito web delle estorsioni del gruppo al momento non funziona: l’ultima vittima è stata aggiunta all’elenco l’8 febbraio.

Secondo KELA il ransomware Knight sembra essere inattivo da molto tempo, per cui è possibile che il gruppo sia sul punto di chiudere definitivamente e stia ora svendendo i suoi beni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…