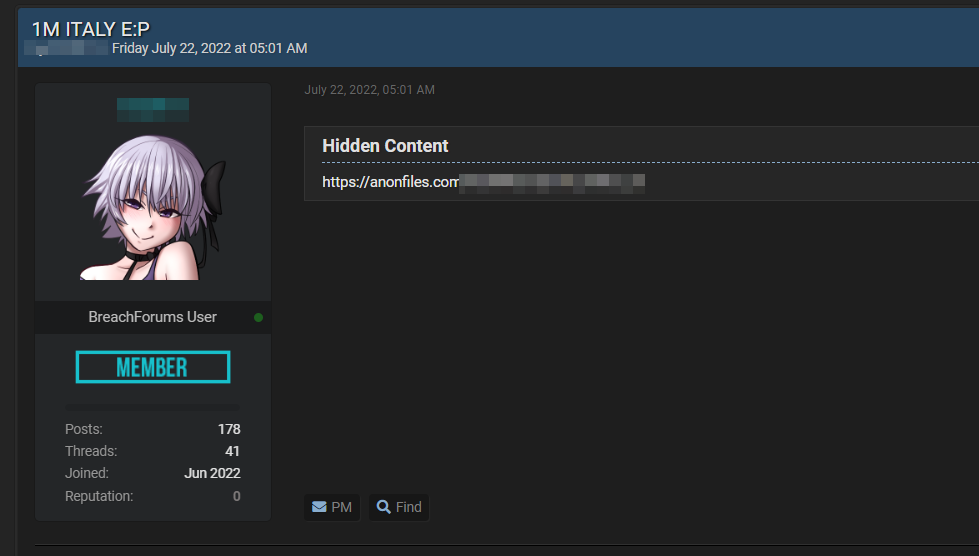

Qualche giorno fa, sul noto forum underground Breach Forums, è comparso un post di un utente che metteva liberamente scaricabili una combo (account e password) di un milione di account Italiani.

E cosa ci fai con un milione di Account (user e password) di italiani?

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Una persona potrebbe pensare, entro nelle mail delle persone e leggo delle informazioni riservate ed effettuo attacchi di social engineering. Si, peccato che sono pochissime le password che funzionano realmente.

E se non funzionano le password, che ci fai con una bella “collection” di mail “country target?

Semplice, implementi una operazione di “pesca a strascico”.

Infatti, queste email le puoi usare in abbinamento con tanti tool di Phishing-As-A-Service (PHaaS) ovvero dei tool che ti permettono di creare una mail che simula una organizzazione oltre a creare un sito web fake che ricrea con fedeltà il sito dell’azienda senza conoscenze di programmazione.

Di questi tool ce ne sono molti in giro (alcuni li abbiamo anche recensiti su Red Hot Cyber), proprio per farvi comprendere quanto oggi possa essere semplice avviare una campagna di phishing avendo competenze minime in materia.

Ma questo non vuol essere un articolo per incentivarvi a fare i criminali informatici. Ma l’esatto contrario.

Questo è un articolo che invece vi insegna quanto oggi sia facile per un “non addetto ai lavoro”, impostare delle campagne di phishing, utilizzando sistemi a costo zero ed informazioni reperite su internet gratuitamente.

Inoltre le combolist sono disponibili ovunque, per aumentare le capacità di phishing e quindi ottenere maggiori risultati.

Quindi, quando vedete una mail di dubbia provenienza, una mail che vi chiede di autenticarvi su un sito per vincere un iPhone di ultima generazione o per non perdere una grandissima opportunità, non vi fidate perché su Internet, non ha regalato mai nulla nessuno.

Questo ricordiamocelo sempre bene!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.