Uno dei plug-in WordPress più popolari, Essential Addons for Elementor, è risultato vulnerabile a un’escalation di privilegi che ha consentito agli aggressori anonimi di ottenere i diritti di amministratore sul sito vulnerabile.

Si tratta di una libreria di 90 estensioni per il popolare generatore di pagine Elementor, utilizzato da oltre 1.000.000 di siti Web.

Il problema è stato scoperto da PatchStack l’8 maggio 2023. La vulnerabilità ha ricevuto l’identificatore CVE-2023-32243 e risulta correlato alla funzione di reimpostazione della password nel plug-in, che interessa le versioni da 5.4.0 a 5.7.1.

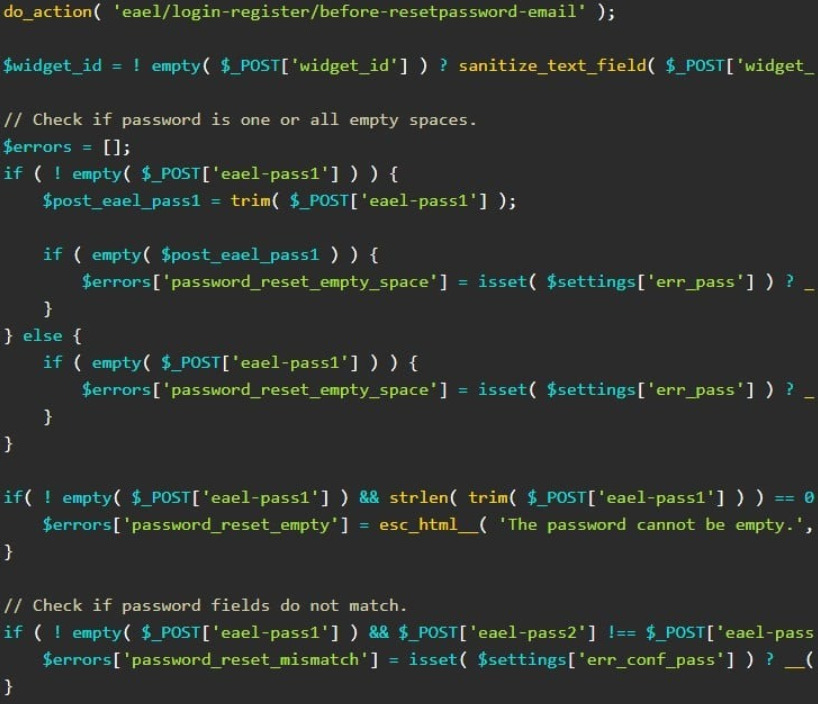

“Utilizzando questa vulnerabilità è possibile reimpostare la password di qualsiasi persona anche senza conoscere il nome utente, e questo ci consente di reimpostare la password dell’amministratore del sito ed entrare nel suo account”, hanno spiegato i ricercatori. “La vulnerabilità si verifica perché la funzione di reimpostazione della password non convalida la chiave di reimpostazione, ma modifica direttamente la password per un utente specifico.”

Le conseguenze dello sfruttamento di tale vulnerabilità possono essere significative, dall’accesso non autorizzato all’esfiltrazione di informazioni private, deface dei siti fino alla cancellazione dei siti stessi, fino alla diffusione di malware che può avere gravi conseguenze per i proprietari del sito.

Come spiegato nel rapporto PatchStack, un utente malintenzionato dovrebbe impostare POST page_id e widget_id su un valore casuale in modo che il plug-in non generi un messaggio di errore che potrebbe insospettire l’amministratore del sito.

La correzione per la vulnerabilità è già stata rilasciata come parte di Essential Addons per Elementor versione 5.7.2. Tutti gli utenti del plug-in sono ora invitati a eseguire l’aggiornamento all’ultima versione il prima possibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…