404 Media ha ricevuto un documento di presentazione da Cox Media Group (CMG). Afferma che l’azienda può indirizzare gli annunci in base a ciò che i potenziali clienti dicono ad alta voce vicino ai microfoni dei loro dispositivi.

Inoltre, Google, Amazon, Bing e altre società sono menzionate nel documento come partner CMG.

Supporta Red Hot Cyber

Nel dicembre dello scorso anno la pubblicazione parlava già della funzionalità pubblicizzata da CMG denominata Active Listening. A quel tempo, i giornalisti utilizzavano materiali dal sito web di CMG, ma dopo la pubblicazione dell’articolo la società ha cancellato queste informazioni.

Prima sul sito CMG era scritto: “Che impatto avrebbe sulla tua attività se potessi rivolgerti a potenziali clienti che discutono attivamente della necessità dei tuoi servizi nelle conversazioni quotidiane? No, questo non è un episodio di Black Mirror: si tratta di dati vocali e CMG ha le capacità per utilizzarli a vantaggio del tuo business.”

Ora la redazione ha a disposizione una presentazione pubblicitaria dedicata all’Ascolto Attivo. Si noti che questa presentazione è stata inviata almeno ad una società alla quale i rappresentanti di CMG prevedevano di vendere i propri servizi.

“I dispositivi intelligenti raccolgono dati sulle intenzioni in tempo reale ascoltando le nostre conversazioni. Gli inserzionisti possono abbinare questi dati vocali a parametri comportamentali per rivolgersi ai consumatori sul mercato. Utilizziamo l’intelligenza artificiale per raccogliere questi dati da oltre 470 fonti per migliorare l’implementazione, il targeting e le prestazioni delle campagne”, si legge nella prima diapositiva della presentazione di CMG.

Il documento non dice da dove esattamente CMG riceverebbe questi dati vocali (cioè non elenca, ad esempio, marchi specifici di smart TV, altoparlanti o specifiche applicazioni per smartphone). Ma è stato riferito che CMG utilizza i dati vocali per identificare il pubblico “pronto ad acquistare”, quindi compila un elenco di tali utenti e lo trasferisce alle piattaforme pubblicitarie per il successivo targeting degli annunci.

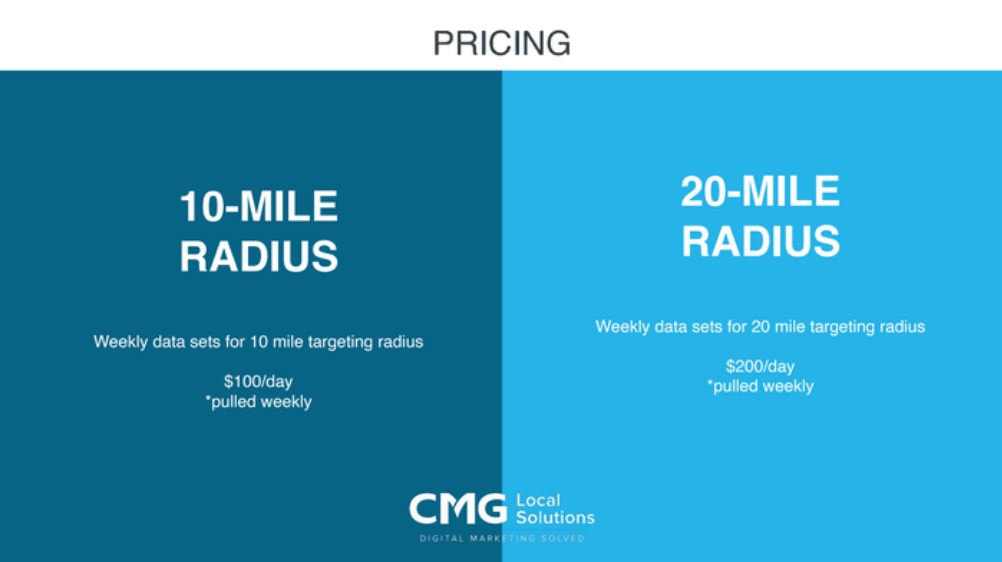

Il documento afferma che per 100 dollari al giorno, CMG può rivolgersi a persone entro un raggio di 10 miglia (16 chilometri), o per 200 dollari al giorno, un raggio di 20 miglia (32 chilometri).

Come accennato in precedenza, CMG afferma di avere partnership con Google, Amazon e Facebook. Molto probabilmente, in questo contesto stiamo parlando di pubblicità in generale e non specificamente del prodotto Active Listening. Ma la presentazione dice che CMG è:

Dopo che 404 giornalisti di Media hanno pubblicato la loro storia e contattato le aziende per un commento, Google ha rimosso CMG dal suo programma di affiliazione.

“Tutti gli inserzionisti sono tenuti a rispettare tutte le leggi e i regolamenti applicabili, nonché le norme di Google Ads, e quando identifichiamo annunci o inserzionisti che violano queste norme, adottiamo le misure appropriate”, ha affermato Google alla pubblicazione.

Amazon ha affermato che “Amazon Ads non ha mai collaborato con CMG su questo programma e non ha intenzione di farlo”. La società ha aggiunto che se si venisse a sapere che uno dei partner viola le regole di marketing, Amazon potrà intraprendere le azioni appropriate.

Meta ha affermato di non poter commentare informazioni su specifici account di inserzionisti, ma ha osservato che gli inserzionisti dovrebbero avere i diritti necessari per utilizzare qualsiasi dato come parte delle loro campagne. E dopo che Google ha rimosso CMG dal suo programma di affiliazione, Meta ha aggiunto che stava attualmente esaminando se CMG avesse violato i Termini e condizioni dell’azienda e ha affermato che avrebbe potuto agire se necessario.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.