Chi sviluppa con Visual Studio Code conosce bene la comodità di avviare un server locale in pochi secondi. È una routine quotidiana, quasi automatica. Si apre il progetto, si avvia l’estensione e si lavora.

Il problema è che proprio questa abitudine, così comune, può diventare un punto debole inatteso. Ed è qui che entra in gioco una vulnerabilità scoperta di recente che riguarda l’estensione Live Server.

I ricercatori hanno identificato una vulnerabilità catalogata come CVE-2025-65717 all’interno dell’estensione Live Server per Visual Studio Code. Il problema ha ricevuto un punteggio CVSS di 9.1, quindi classificato come critico.

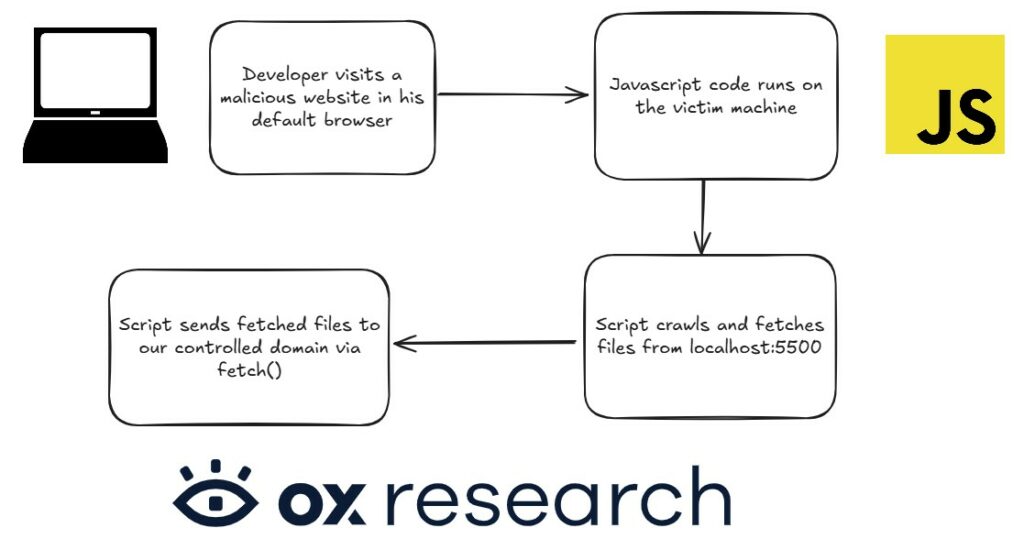

Il punto centrale è che quando il server locale è attivo, una pagina web può inviare richieste verso quell’indirizzo locale. Non è necessario che lo sviluppatore apra volontariamente un sito sospetto: il codice JavaScript può essere presente anche in pagine legittime compromesse o in contenuti pubblicitari malevoli.

In pratica, il browser può diventare il ponte tra Internet e il server di sviluppo locale.

Live Server funziona avviando un server HTTP locale per servire i file del progetto mentre si lavora. È uno strumento pensato per semplicità e velocità, e proprio questa esposizione crea lo scenario sfruttabile.

Secondo l’analisi pubblicata dai ricercatori, uno script eseguito nel browser può inviare richieste al server locale, tipicamente su localhost con la porta utilizzata dall’estensione.

A quel punto l’attaccante può enumerare e recuperare file serviti dal server. È importante chiarirlo: l’accesso riguarda i file disponibili nella cartella del progetto aperta in VS Code, non l’intero disco del sistema, a meno che lo sviluppatore non abbia aperto una directory molto ampia come workspace.

Un elemento significativo del report riguarda la gestione della segnalazione. I ricercatori spiegano di aver contattato il maintainer dell’estensione a partire da giugno 2025 senza ricevere risposta.

Al momento della pubblicazione del report, la vulnerabilità risultava ancora senza patch. Questo aspetto ha contribuito alla decisione di rendere pubblici i dettagli tecnici della scoperta.

La ricerca è stata pubblicata da OX Security, che ha condiviso l’analisi completa nel report.