Google Cloud Threat Intelligence ha annunciato il rilascio delle regole YARA, nonché una raccolta di indicatori di compromissione VirusTotal, che dovrebbero facilitare rilevare le componenti Cobalt Strike malevole.

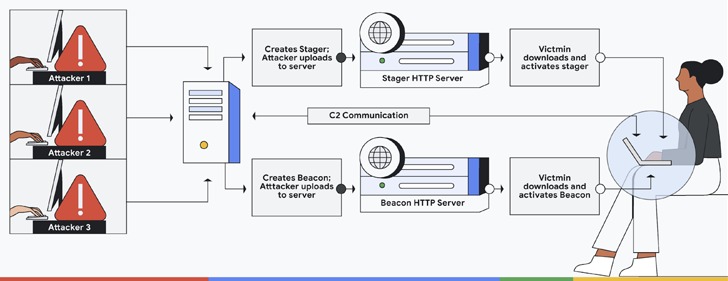

Cobalt Strike è uno strumento commerciale legittimo creato per attività di Penetrtion Test/Red Team ed è incentrato sulla fase di post-sfruttamento.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Probabilmente è ben noto alla maggior parte dei lettori, che Cobalt Strike è stato a lungo amato dai criminali informatici, dai gruppi APT governativi fino ad arrivare agli operatori di ransomware.

Sebbene non sia disponibile per gli utenti ordinari e la versione completa costi diverse migliaia di dollari per l’installazione, gli aggressori trovano ancora modi per usarlo (ad esempio, fare affidamento su versioni vecchie, piratate, compromesse e non registrate).

“Stiamo rilasciando un set di regole YARA open source e la sua integrazione come raccolta VirusTotal alla comunità per aiutare tutti a rilevare e identificare i componenti di Cobalt Strike e le rispettive versioni”

Ha scritto Greg Sinclair, Google Cloud Threat Intelligence Security Engineer.

“Abbiamo deciso che trovare la versione esatta di Cobalt Strike è un aspetto importante per determinare la legalità del suo utilizzo, poiché è noto che alcune versioni vengono utilizzate in modo improprio dagli aggressori”.

Come spiegato da Google, le varianti hackerate e “trapelate” di Cobalt Strike nella maggior parte dei casi sono indietro di almeno una versione, che ha permesso all’azienda di raccogliere centinaia di stager, template e campioni di beacon utilizzati dagli hacker, e sulla base di essi creare le regole YARA.

Gli esperti hanno scoperto i file JAR di Cobalt Strike dalla versione 1.44 (rilasciata intorno al 2012) alla versione 4.7, quindi hanno utilizzato i componenti per creare regole YARA.

Secondo gli esperti, ogni versione di Cobalt Strike contiene da 10 a 100 file binari di modelli di attacco. Sono riusciti a trovare 34 diverse versioni di Cobalt Strike con 275 file JAR unici. In totale, sono stati studiati più di 340 file binari, per i quali sono state create le firme di rilevamento.

“Il nostro obiettivo era rendere il rilevamento estremamente accurato in modo che la versione esatta di Cobalt Strike potesse essere identificata con sicurezza. Quando ciò è diventato possibile, abbiamo creato firme per rilevare versioni specifiche dei componenti di Cobalt Strike “

Ha affermato Google.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.