Vice Society è una gang ransomware che abbiamo incontrato diverse volte su queste pagine. Abbiamo anche avuto degli incidenti informatici a delle organizzazioni italiane come l’Ospedale Macedonio, oppure il comune di Palermo oppure l’Associazione Bancari Italiana (ABI).

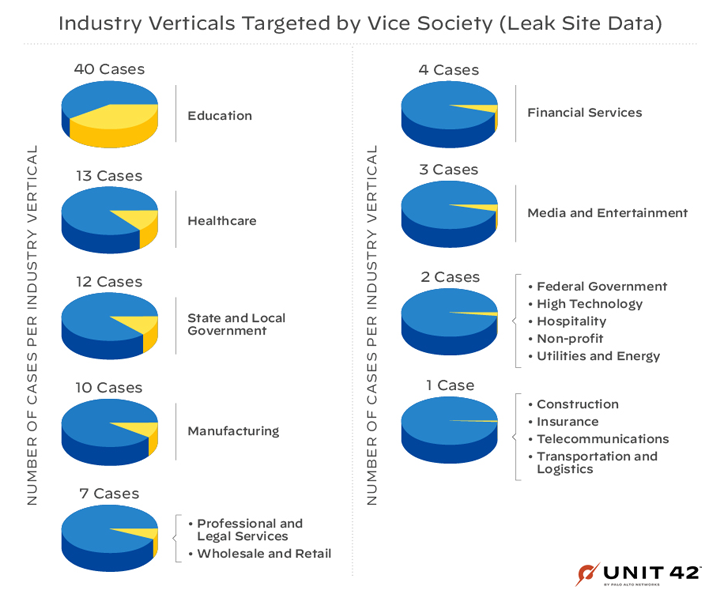

Ma nel tempo, la gang si è specializzata a colpire sempre di più uno specifico settore: il settore dell’istruzione.

Delle 100 organizzazioni colpite in totale da VIce Society, 35 casi sono stati segnalati dagli Stati Uniti, seguiti da 18 nel Regno Unito, sette in Spagna, sei in Brasile e Francia, quattro in Germania e in Italia e tre casi in Australia.

Attivo da maggio 2021, Vice Society si distingue dagli altri gruppi di ransomware in quanto non utilizza una propria variante di ransomware, ma si basa piuttosto su file binari di ransomware preesistenti come HelloKitty e Zeppelin venduti su forum clandestini.

Microsoft, che sta monitorando l’attività con il nome DEV-0832, ha affermato che il gruppo evita di distribuire ransomware in alcuni casi ed esegue estorsioni utilizzando dati rubati esfiltrati.

“I distretti scolastici con capacità di sicurezza informatica limitate e risorse limitate sono spesso i più vulnerabili agli attori delle minacce”

ha affermato JR Gumarin, ricercatore dell’Unità 42.

“Vice Society e il suo costante targeting nel periodo di settembre, serve da monito che questo gruppo ha plasmato le proprie campagne per trarre vantaggio dall’anno scolastico negli Stati Uniti”

È stato osservato che gli operatori ottengono l’accesso iniziale alla rete tramite credenziali compromesse sfruttando le applicazioni esposte su Internet, oltre ad abusare di difetti di sicurezza noti per aumentare i privilegi.

Gli sforzi di risposta agli incidenti di Unity 42 mostrano che il gruppo ha un tempo di permanenza di sei giorni negli ambienti delle vittime e che gli importi iniziali del riscatto potrebbero superare 1 milione di dollari, una cifra che potrebbe scendere fino al 60% dopo le negoziazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.