n nuovo lavoro condotto da un team di ricercatori accademici dell’Università della Florida in collaborazione con CertiK ha identificato una serie di rischi per la sicurezza associati all’uso di caricabatterie wireless per smartphone.

I ricercatori hanno scoperto che un nuovo metodo di attacco, chiamato “VoltSchemer“. Può utilizzare l’interferenza elettromagnetica emessa dalle stazioni di ricarica wireless per inserire segretamente comandi vocali nel dispositivo di un utente. Inoltre può anche, insolitamente, danneggiarlo fisicamente surriscaldandolo.

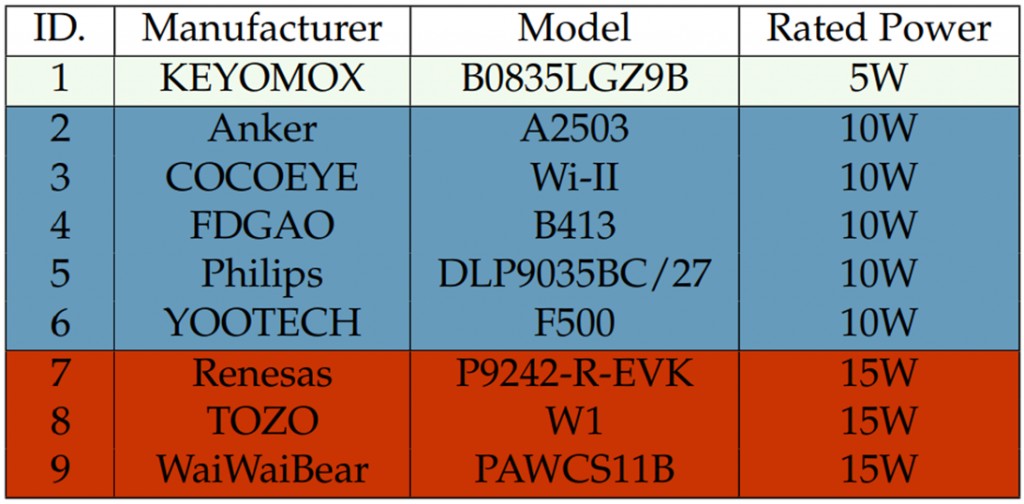

Nell’ambito dello studio sono stati testati 9 modelli popolari di caricabatterie wireless disponibili sul mercato globale. I risultati hanno mostrato significative lacune nella sicurezza di questi prodotti. Queste mettono a repentaglio sia la sicurezza digitale che fisica dei proprietari di tali gadget.

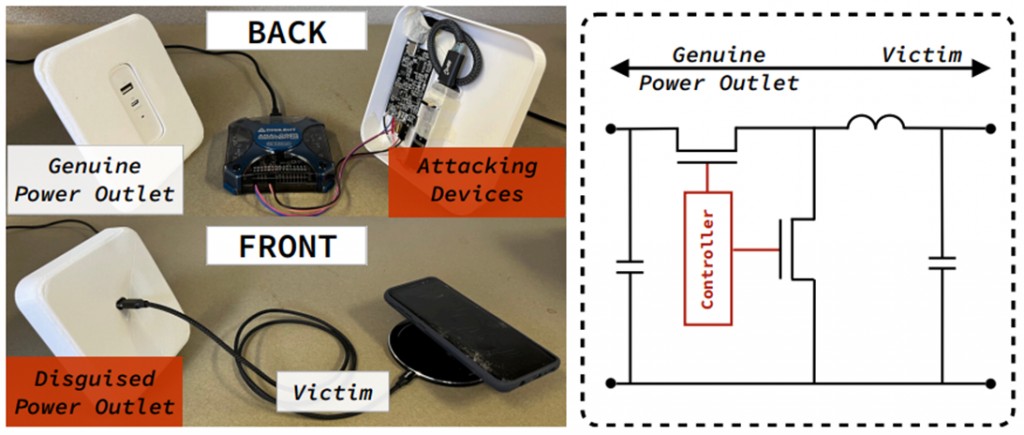

Basati sul principio dell’induzione elettromagnetica, i sistemi di ricarica wireless utilizzano un campo magnetico alternato per trasferire energia tra due oggetti. L’attacco VoltSchemer manipola questo processo influenzando la tensione all’ingresso del caricatore e creando interferenze che possono modificare le caratteristiche del campo magnetico generato.

È interessante notare che il metodo di attacco identificato non richiede la modifica fisica del caricabatterie o l’infezione dello smartphone con malware. Questo rende tale attacco particolarmente pericoloso. Tuttavia, per un funzionamento corretto è necessario collegare un dispositivo intermedio, che farà impazzire il caricabatterie.

Abbiamo già menzionato sopra l’inserimento segreto dei comandi negli assistenti vocali. Sia i dispositivi Android che iOS ne sono soggetti. Questo consente agli aggressori di effettuare chiamate dal dispositivo della vittima, avviare applicazioni e danneggiare in altro modo il loro obiettivo.

Tutto ciò, sebbene comporti alcuni rischi per la sicurezza digitale, non è tuttavia paragonabile all’altra e più allarmante caratteristica di VoltSchemer. Si tratta della capacità di causare un surriscaldamento catastrofico del dispositivo di ricarica.

Il surriscaldamento mirato viene effettuato creando artificialmente un’interferenza da parte della stazione di ricarica (grazie alla stessa influenza del manipolatore di tensione). Tale hack impedisce allo smartphone di completare il ciclo di ricarica, per cui continua a consumare corrente, anche quando è già carico al 100%. Inoltre, le manipolazioni con la corrente di carica in ingresso accelerano notevolmente questo processo.

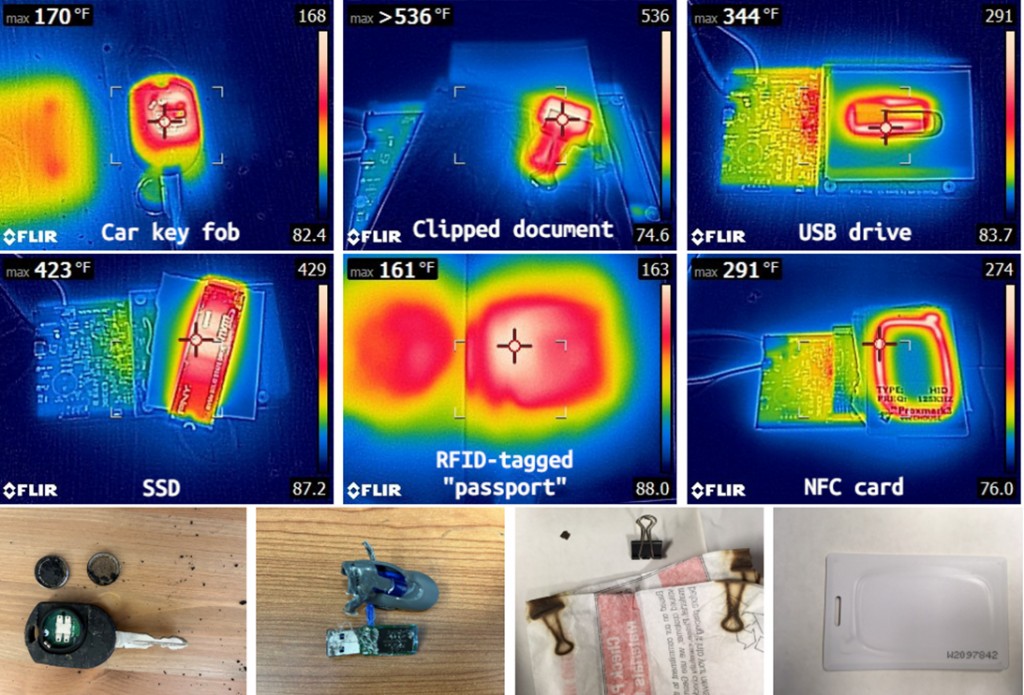

Lo studio ha inoltre scoperto che VoltSchemer può aggirare i meccanismi di sicurezza Qi standard e trasferire energia a oggetti incompatibili che si trovano sulla stazione di ricarica. Ciò può danneggiare o distruggere vari oggetti, tra cui chiavi dell’auto, unità USB e unità SSD. Quindi, forse, non dovresti mettere dispositivi e gadget che non la supportano sulla ricarica wireless, e se la tua stazione fosse già stata hackerata?

Secondo le misurazioni dei ricercatori, una di queste stazioni di ricarica compromesse può riscaldare uno smartphone fino a una temperatura di oltre 80°C. Una normale graffetta metallica potrebbe addirittura riscaldarsi fino a 280°C, più che sufficiente per avviare un incendio se nelle vicinanze sono presenti materiali infiammabili. Qui non penserai più a nessuna sicurezza digitale quando rimarrai senza appartamento, documenti e tutti gli effetti personali.

I risultati dello studio introdurranno sicuramente molti dubbi nella mente dei consumatori comuni. Dopotutto, se esiste anche una piccola possibilità che la ricarica wireless possa portare al furto di dati, danni alla proprietà o persino un incendio, qualcuno la comprerebbe?

I ricercatori hanno già contattato i produttori dei caricabatterie testati con proposte per eliminare le vulnerabilità identificate. A quanto pare, i leader del settore hanno ancora molta strada da fare per correggere i propri errori e sviluppare tecnologie di ricarica più sicure e resistenti alle interferenze elettromagnetiche.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.