La Cybersecurity and Infrastructure Security Agency (CISA) e il Multi-State Information Sharing & Analysis Center (MS-ISAC) pubblicano questo avviso congiunto sulla sicurezza informatica (CSA) in risposta allo sfruttamento attivo di CVE-2022-1388.

Questa vulnerabilità, recentemente divulgata in alcune versioni di F5 Networks, Inc. (F5) BIG-IP, consente a un attore non autenticato di ottenere il controllo dei sistemi interessati tramite la porta di gestione o gli indirizzi IP personali. F5 ha rilasciato una patch per CVE-2022-1388 il 4 maggio 2022 e da allora sono stati resi pubblici exploit proof of concept (POC), consentendo ad attori meno sofisticati di sfruttare la vulnerabilità.

A causa del precedente sfruttamento di vulnerabilità di F5 BIG-IP , CISA e MS-ISAC ritengono che i dispositivi F5 BIG-IP non patchati siano un obiettivo interessante; le organizzazioni che non hanno applicato la patch sono vulnerabili ad attacchi che prendono il controllo dei loro sistemi.

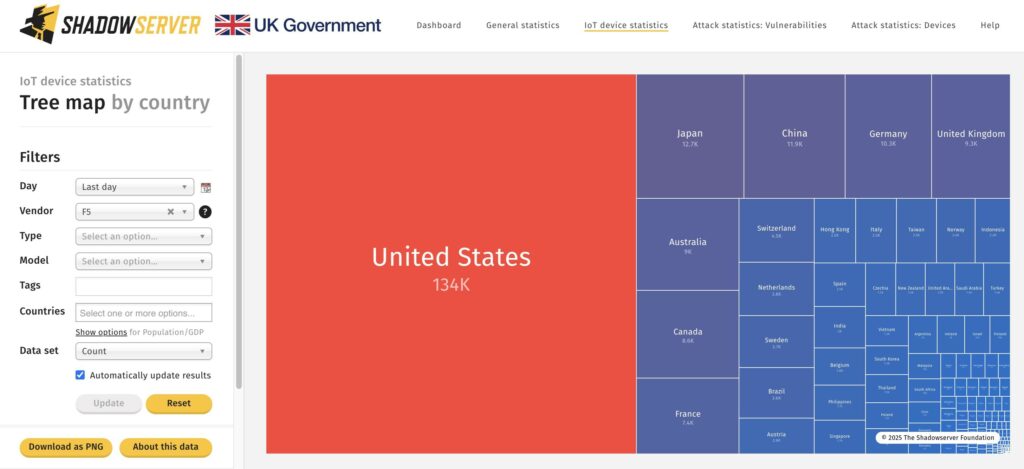

L’organismo di controllo di Internet Shadowserver sta attualmente monitorando 266.978 indirizzi IP con una firma BIG-IP F5 dei quali circa 2500 sono in Italia. Oltre ai sistemi americani, ci sono circa 100.000 dispositivi in Europa e Asia. Nello specifico, per i Paesi Bassi, si tratta di 3.800 sistemi esposti.

Queste cifre illustrano l’enorme portata dell’incidente di sicurezza F5 di cui si è avuta notizia all’inizio di questa settimana . L’azienda di sicurezza ha riferito che gli hacker statali avevano avuto accesso al loro ambiente di sviluppo del prodotto BIG-IP per mesi. I prodotti F5 BIG-IP sono presenti ovunque nelle reti aziendali. Forniscono bilanciamento del carico, firewall e controllo degli accessi per applicazioni critiche. Il fatto che centinaia di migliaia di questi sistemi siano ora visibili al pubblico li rende obiettivi interessanti per i criminali informatici.

CVE-2022-1388 è una vulnerabilità critica di bypass dell’autenticazione REST di iControl che colpisce le seguenti versioni di F5 BIG-IP:[ 1 ]

Un attore non autenticato con accesso di rete al sistema BIG-IP tramite la porta di gestione o gli indirizzi IP personali potrebbe sfruttare la vulnerabilità per eseguire comandi di sistema arbitrari, creare o eliminare file o disabilitare servizi. F5 ha rilasciato una patch per CVE-2022-1388 per tutte le versioni interessate, ad eccezione delle versioni 12.1.x e 11.6.x, il 4 maggio 2022 (le versioni 12.1.x e 11.6.x sono a fine ciclo di vita [EOL] e F5 ha dichiarato che non rilascerà patch).[ 2 ]

Gli exploit POC per questa vulnerabilità sono stati resi pubblici e, l’11 maggio 2022, CISA ha aggiunto questa vulnerabilità al suo catalogo delle vulnerabilità note sfruttate , sulla base di prove di sfruttamento attivo. Grazie ai POC e alla facilità di sfruttamento, CISA e MS-ISAC prevedono uno sfruttamento diffuso di dispositivi F5 BIG-IP non patchati nelle reti governative e private.

La CISA raccomanda agli amministratori, in particolare alle organizzazioni che non hanno applicato immediatamente la patch, di:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…