Recentemente si è venuti a conoscenza che la nuova rete neurale VALL-E di Microsoft è in grado di falsificare la voce di una determinata persona, riporta scrive ArsTechnica.

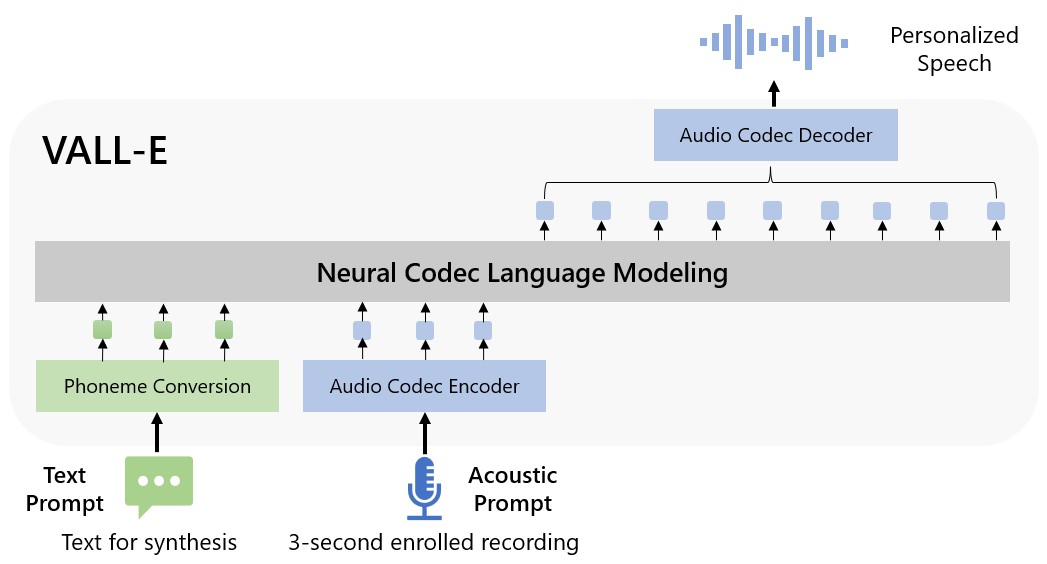

Secondo quanto riferito, il campione ricevuto da VALL-E viene suddiviso in frammenti più piccoli eche vengono confrontati con il database esistente.

Avendo informazioni su come suonano le voci di altre persone in situazioni diverse, la rete neurale “desume” come suonerà la voce del “donatore” attraverso una modellazione del linguaggio.

VALL-E è stato allenato sulla biblioteca LibriLight contenente 60.000 ore di discorsi in lingua inglese di più di 7.000 persone. Una registrazione di tre secondi è sufficiente affinché il sistema produca una voce falsa di alta qualità.

La pubblicazione rileva che la voce è imitata in modo molto affidabile, conserva il timbro e la vera colorazione emotiva dell’originale.

Secondo Microsoft, VALL-E non sarà distribuito al pubblico per motivi di sicurezza, in modo che i truffatori non utilizzino la rete neurale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…