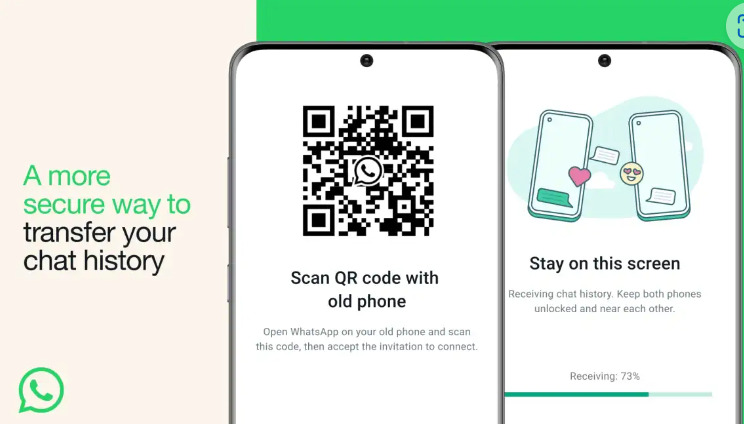

WhatsApp ha annunciato un nuovo modo (che è anche più rapido) per trasferire le chat dal vecchio al nuovo telefono, attraverso un metodo basato sul codice QR.

Invece di passare attraverso il cloud, la nuova funzione trasferisce i dati localmente, a condizione che entrambi i dispositivi abbiano lo stesso sistema operativo.

L’azienda ha infatti dichiarato che gli utenti che passano ad un altro telefono con lo stesso sistema operativo potranno trasferire i dati di WhatsApp utilizzando una connessione Wi-Fi.

Per trasferire la cronologia delle chat, assicuratevi che entrambi i dispositivi siano accesi e connessi alla stessa rete Wi-Fi.

Quindi, aprite WhatsApp sul vecchio dispositivo e andate su Impostazioni > Chat > Trasferimento chat.

Al termine di questo passaggio, verrà visualizzato un codice QR.

Scansionare il codice QR dal nuovo telefono per completare il processo di trasferimento.

Questo metodo è più sicuro rispetto alle soluzioni di terze parti, poiché i dati sono crittografati e condivisi solo tra i due dispositivi.

Finora WhatsApp si affidava ai backup su cloud per trasferire i dati da un dispositivo a un altro con lo stesso sistema operativo, iOS o Android. Questa è la prima volta che l’azienda introduce un metodo di trasferimento locale per tale migrazione.

L’annuncio di WhatsApp non riporta una data esatta di rilascio della nuova funzione, ma sappiamo che è stata lentamente distribuita ai beta tester, sia su Android che su iOS. Questo, insieme all’annuncio ufficiale, suggerisce che la disponibilità della funzione non è troppo lontana.

WhatsApp supporta già la migrazione da iOS ad Android e da Android a iOS. Tuttavia, entrambi i metodi sono leggermente più complicati della scansione di un codice QR.

L’app di chat dispone anche di una funzione multidispositivo per un singolo account. In questo modo è possibile sincronizzare i messaggi inviati e ricevuti con un unico numero di telefono su diversi dispositivi. Ad aprile, l’azienda ha aggiornato la funzione per supportare più telefoni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…