Le cuffie Bluetooth ormai sono ovunque.

Metropolitana, ufficio, corsa al parco. Quasi nessuno pensa davvero a cosa succede dietro la connessione wireless, perché in fondo sembrano solo auricolari che riproducono musica, giusto?

Supporta Red Hot Cyber

In realtà dentro c’è molto di più, tra logiche di associazione e microfono accessibile in certe condizioni.

Negli ultimi mesi alcuni ricercatori hanno osservato proprio questo lato meno visibile. Hanno individuato una serie di comportamenti anomali legati all’ecosistema Fast Pair di Google. Da qui nasce il nome WhisperPair, una ricerca che ha acceso parecchie discussioni nel settore della sicurezza informatica, e di conseguenza, l’attenzione da parte dello spionaggio di massa.

WhisperPair non rompe la crittografia Bluetooth classica e non trasforma automaticamente tutte le cuffie in strumenti di spionaggio. Il punto è diverso, diciamo più sottile: una combinazione tra stranezze del protocollo e implementazioni non perfette da parte di alcuni produttori.

In certi modelli, per esempio, nuove richieste di connessione non richiedono nemmeno la modalità di associazione. In altri casi il sistema si fida troppo dell’identificatore del modello oppure privilegia la comodità, riducendo il controllo reale del proprietario.

I test hanno mostrato che il problema non è marginale.

I ricercatori hanno verificato la vulnerabilità nel 68% di 25 modelli appartenenti a 16 marchi diversi, tra cui Sony, JBL, Jabra, Marshall, Xiaomi, Nothing, Soundcore, Logitech e Google Pixel Buds Pro 2. Google ha classificato il caso come critico, assegnando il codice CVE-2025-36911.

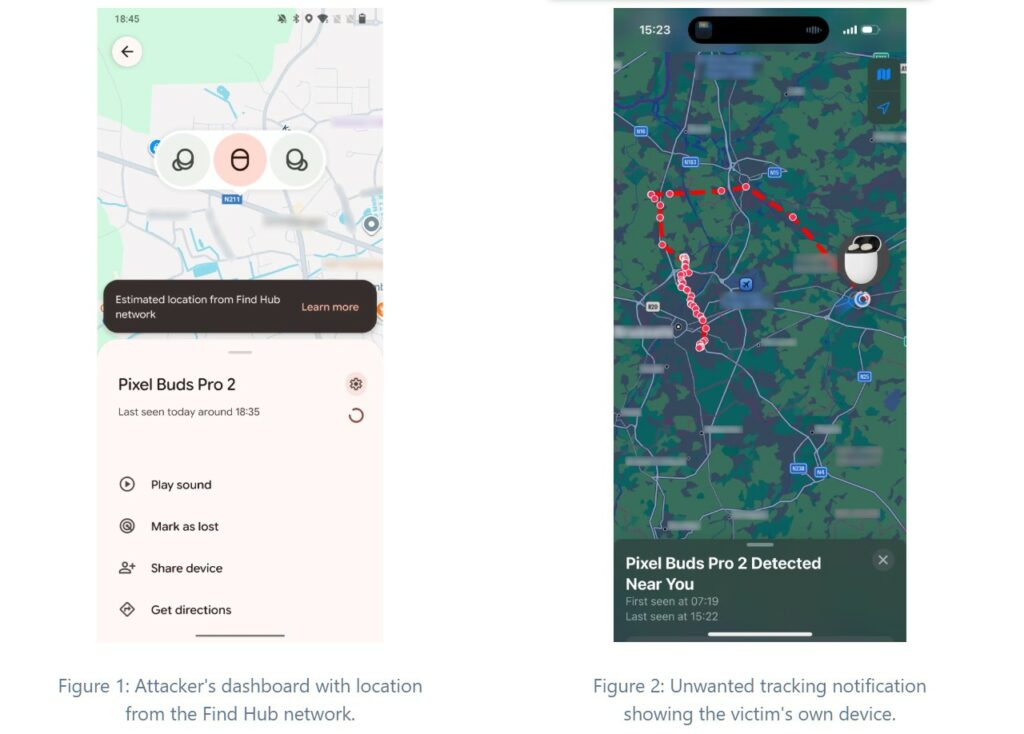

Uno scenario piuttosto comune riguarda il tracciamento. Un aggressore nelle vicinanze può collegarsi di nascosto alle cuffie e dichiararsi proprietario del dispositivo. Da quel momento l’accessorio diventa una sorta di segnalatore nella rete Find Hub di Google.

L’operazione può richiedere circa dieci secondi e funzionare fino a 14 metri di distanza, quindi in prossimità. Non serve attrezzatura particolare: un laptop, uno smartphone o persino un piccolo computer come un Raspberry Pi possono bastare.

Il problema è che le cuffie stanno quasi sempre vicino al proprietario e inviano segnali frequenti. La rete usa i telefoni che passano nelle vicinanze per stimare la posizione, quindi se qualcuno prende il controllo, di fatto l’oggetto inizia a lavorare per lui.

Esiste anche un secondo scenario, legato al microfono. Non significa che qualcuno possa attivarlo mentre le cuffie sono chiuse nella custodia. WhisperPair agisce in modo diverso: dopo l’associazione forzata, l’aggressore può inserirsi nel flusso audio con un meccanismo simile a un man-in-the-middle.

In pratica, se la vittima sta parlando al telefono o a voce alta, l’audio può essere intercettato tramite il microfono delle cuffie. In alcuni casi è possibile perfino sostituire il suono o interromperlo, segnale che il controllo del dispositivo è reale.

La ricerca è stata condotta dal team accademico che ha analizzato l’ecosistema Fast Pair. I dettagli completi dello studio pubblicato dal gruppo COSIC della KU Leuven.

Quindi, cosa possiamo fare subito? La prima mossa è controllare se il modello delle proprie cuffie compare nel database pubblico pubblicato dai ricercatori e, nel dubbio, aggiornare subito il firmware tramite l’app ufficiale del produttore.

Una volta fatto, conviene ripristinare le cuffie alle impostazioni di fabbrica e ricollegarle da zero, così si eliminano eventuali vecchie associazioni rimaste attive. Se si usa iPhone o un computer, può essere utile effettuare almeno una volta la connessione tramite uno smartphone Android con Fast Pair, in modo che l’account venga registrato come proprietario.

Nel frattempo, una piccola abitudine aiuta: evitare la modalità di associazione in luoghi affollati e disattivare il Bluetooth quando non serve riduce la possibilità che qualcuno provi a sfruttare questa finestra di attacco.

Per la community di Red Hot Cyber questa storia ricorda che anche gli accessori più banali fanno ormai parte dell’infrastruttura digitale. Se un dispositivo può connettersi, allora può diventare anche un punto di attacco e un sistema per spiarci costantemente. Perchè tutto ciò che è digitale ha dei bug. E chi cerca, di solito trova sempre.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.