Recentemente, è emerso all’interno del noto forum Exploit, la messa in vendita di uno zero-day. Tale bug di sicurezza di tipo Remote Code Execution (RCE) affligge Office 2013, 2016, 2019 e Office 365, testato su varie versioni di Windows.

Questo evento ha sollevato nuove preoccupazioni sulla sicurezza dei prodotti software di Microsoft. Ha acceso i riflettori sul mondo oscuro degli attacchi informatici e sulla rivendita underround e sul mercato degli 0day.

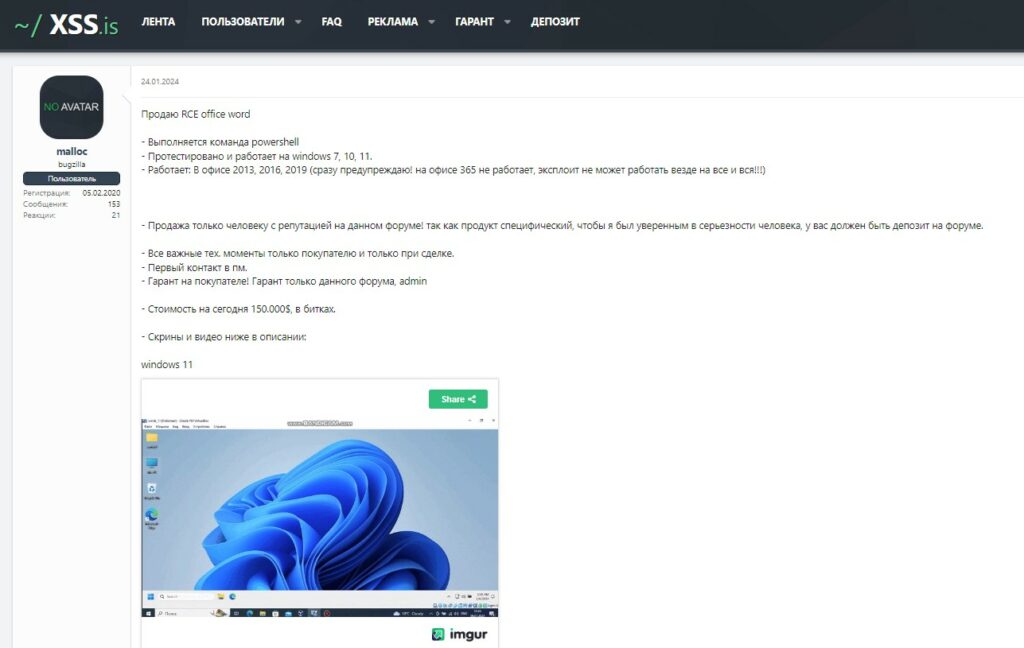

Nel post è stato riportato quanto segue:

Vendo RCE office word

- Il comando PowerShell viene eseguito

- Testato e funziona su Windows 7, 10, 11.

- Funziona: In Office 2013, 2016, 2019 (vi avviso subito! Non funziona in Office 365, il l'exploit non può funzionare ovunque e su tutto! !!)

- Vendo solo a una persona con una reputazione su questo forum! Dato che il prodotto è specifico, per poter essere sicuro della serietà di una persona, è necessario avere un deposito sul forum.

- Tutta la tecnologia importante. momenti solo all'acquirente e solo durante la transazione.

- Primo contatto tramite PM.

- Garanzia sull'acquirente! Solo garante di questo forum, amministratore

- Il costo oggi è di $ 150.000, in bitcoin.

- Schermate e video qui sotto nella descrizione:Alleged RCE 0day for Office 2013, 2016, 2019, Office 365 is on sale

— Daily Dark Web (@DailyDarkWeb) March 5, 2024

It is tested on Windows 7/8/10/11.

Price: $200,000#DarkWeb pic.twitter.com/HqghpfZ6xQ

Gli zero-day rappresentano una delle minacce più insidiose nel mondo della sicurezza informatica. Si tratta di vulnerabilità software sconosciute agli sviluppatori e agli utenti, poiché non sono ancora state scoperte o rivelate pubblicamente. Queste vulnerabilità permettono agli hacker di sfruttare debolezze sconosciute nei sistemi software. Questi bug possono essere utilizzati per condurre attacchi malevoli senza che ci sia una soluzione o un’aggiornamento di sicurezza disponibile.

Il termine “zero-day” deriva dal fatto che gli sviluppatori di software hanno “zero giorni” per risolvere la minaccia. Questo poiché l’attacco può avvenire nel momento stesso in cui la vulnerabilità viene scoperta dagli hacker. Questo mette gli utenti, i vendor dei prodotti e le organizzazioni sotto una pressione immediata per proteggere i propri sistemi e i propri dati.

Le vulnerabilità zero-day possono essere sfruttate in vari modi, tra cui l’esecuzione di codice malevolo, il furto di dati sensibili. Inoltre possono essere sfruttati per l’installazione di malware e il controllo remoto dei dispositivi compromessi. Gli attacchi zero-day possono essere devastanti, poiché spesso non ci sono segni evidenti di attività sospette e le contromisure di sicurezza tradizionali. Spesso le protezioni non sono in grado di rilevarli o prevenire tali attacchi.

Gli zero-day sono ricercati dai criminali informatici, agenzie di intelligence, gruppi di hacker e altri attori malintenzionati. Tali entità li utilizzano per scopi illegali, come il furto di informazioni, il danneggiamento dei sistemi o il ricatto. Le vulnerabilità zero-day possono anche essere vendute sul mercato nero a prezzi elevati. Questo rende il business degli zero-day un’attività molto lucrativa per chi è disposto a sfruttare le vulnerabilità a fini illegali.

Gli zero-day rappresentano quindi una seria minaccia per la sicurezza informatica. Permettono agli aggressori di sfruttare debolezze nei software senza che ci sia alcuna protezione immediata disponibile. La continua ricerca, la collaborazione e l’adozione di pratiche di sicurezza robuste sono essenziali per mitigare i rischi associati agli attacchi zero-day e proteggere l’integrità dei sistemi informatici.

Il mercato degli zero-day è un’economia clandestina che ruota attorno alla compravendita di vulnerabilità software non divulgate e non corrette. Questo mercato è alimentato dalla domanda di hacker, agenzie governative, aziende di sicurezza informatica che operano nella “zona grigia” e altre entità interessate a sfruttare le vulnerabilità per scopi diversi, inclusi attacchi informatici, sorveglianza, intelligence e difesa.

Esistono diversi segmenti nel mercato degli zero-day:

La compravendita di zero-day è un’attività controversa che solleva diverse preoccupazioni etiche e di sicurezza. Come visto, la divulgazione coordinata delle vulnerabilità (CVD) e i programmi di bug bounty mirano a migliorare la sicurezza del software. Altresì il mercato nero degli zero-day può mettere a rischio la sicurezza degli utenti e dei sistemi informatici e la stessa sicurezza nazionale. Questo mercato consente agli aggressori di sfruttare vulnerabilità per fini malevoli.

In conclusione, il mercato degli zero-day è un ecosistema complesso e sfaccettato che influenza la sicurezza informatica a livello globale. La sua esistenza solleva importanti questioni riguardanti la responsabilità, l’etica e la sicurezza dei dati, evidenziando la necessità di regolamentazioni e pratiche di sicurezza efficaci per proteggere gli utenti e i sistemi informatici da potenziali minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.