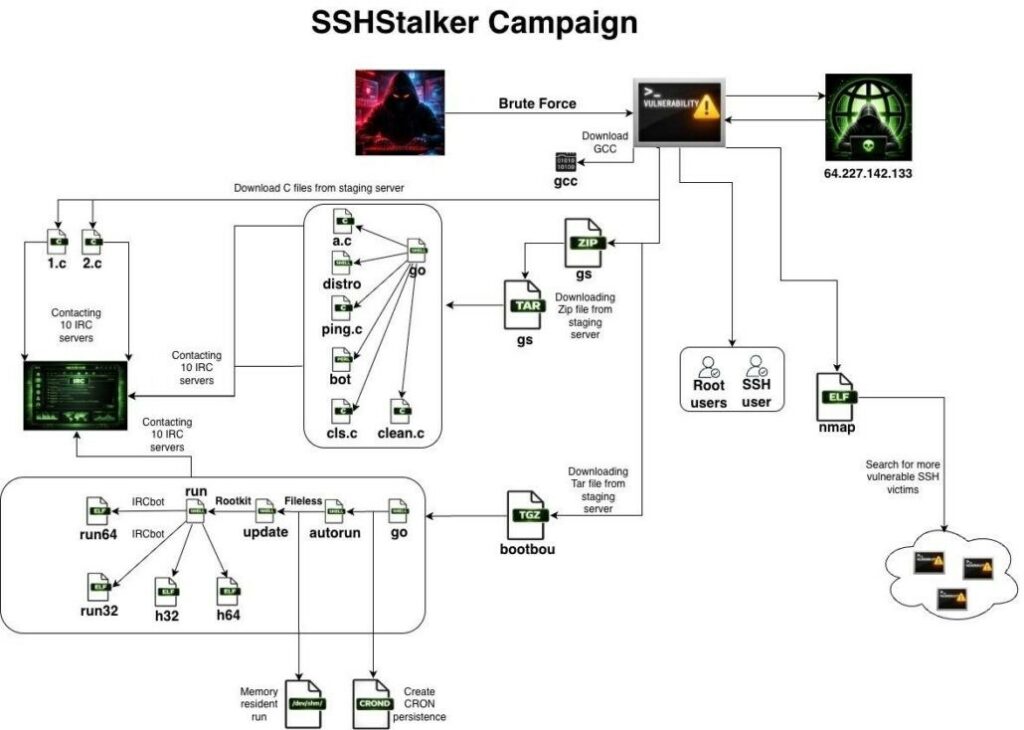

I ricercatori di Flare hanno scoperto una nuova botnet Linux, SSHStalker. Il malware si infiltra nei dispositivi tramite attacchi brute-force SSH, quindi utilizza sistemi compromessi per trovare nuovi obiettivi, diffondendosi efficacemente come un worm. Gli attacchi della botnet prendono di mira principalmente l’infrastruttura Oracle Cloud.

Secondo gli esperti, l’infezione iniziale avviene tramite scansione SSH automatizzata e attacchi brute-force. Per questo, SSHStalker utilizza un binario scritto in Go che si camuffa da popolare utility nmap.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

I dispositivi compromessi iniziano immediatamente a cercare nuovi obiettivi SSH. Ad esempio, gli esperti hanno trovato un file contenente i risultati di quasi 7.000 scansioni, tutte condotte nel gennaio 2026.

Dopo aver infettato con successo l’host, il malware scarica il compilatore GCC per creare payload direttamente sul dispositivo della vittima. Questo aiuta il malware ad adattarsi meglio all’ambiente e ne rende più difficile il rilevamento.

I primi payload sono bot IRC scritti in C con indirizzi e canali C&C incorporati. Questi collegano le nuove vittime all’infrastruttura IRC della botnet. SSHStalker scarica quindi archivi GS e bootbou contenenti varie varianti del bot per l’orchestrazione e l’esecuzione dei comandi.

La persistenza nel sistema è implementata tramite cron job che vengono eseguiti ogni 60 secondi. Il meccanismo verifica se il processo bot principale è in esecuzione e lo riavvia quando termina.

Secondo gli analisti, la botnet sfrutta exploit per 16 vulnerabilità che colpiscono le versioni del kernel Linux del 2009-2010 nei suoi attacchi. Questi bug vengono utilizzati per aumentare i privilegi dopo che gli attacchi brute-force hanno concesso al malware l’accesso a un account con privilegi bassi.

Per quanto riguarda la monetizzazione, gli esperti hanno notato che la botnet raccoglie chiavi AWS e analizza i siti web. È stato anche scoperto che SSHStalker contiene strumenti di mining, tra cui il miner di Ethereum ad alte prestazioni PhoenixMiner.

Il malware è anche in grado di condurre attacchi DDoS, sebbene i ricercatori non abbiano ancora osservato SSHStalker utilizzare queste funzionalità. Attualmente, i bot si connettono semplicemente al server di comando e controllo e passano in modalità inattiva. Ciò suggerisce che la botnet sia attualmente in fase di test o che gli aggressori stiano cercando di accumulare più macchine compromesse prima di avviare le operazioni.

Gli esperti raccomandano di monitorare l’installazione e l’esecuzione del compilatore sui server di produzione, di tenere traccia delle connessioni in uscita di tipo IRC e di prestare attenzione ai cron job con cicli di esecuzione brevi provenienti da directory insolite. Tutti questi fattori potrebbero indicare l’attività di SSHStalker.

Inoltre, gli esperti consigliano di disabilitare l’autenticazione tramite password tramite SSH, rimuovere i compilatori dalle immagini di produzione, impostare il filtraggio del traffico in uscita e disabilitare l’esecuzione dei file da /dev/shm.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.