Mentre la consapevolezza sulla cybersicurezza cresce, il mercato nero dei dati personali non accenna a fermarsi.

Un recente post apparso su un noto forum frequentato da criminali informatici in lingua russa, scoperto dai ricercatori di Red Hot Cyber, mette in luce una realtà inquietante: la svendita sistematica della nostra identità digitale, con un focus particolare sul nostro Paese.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

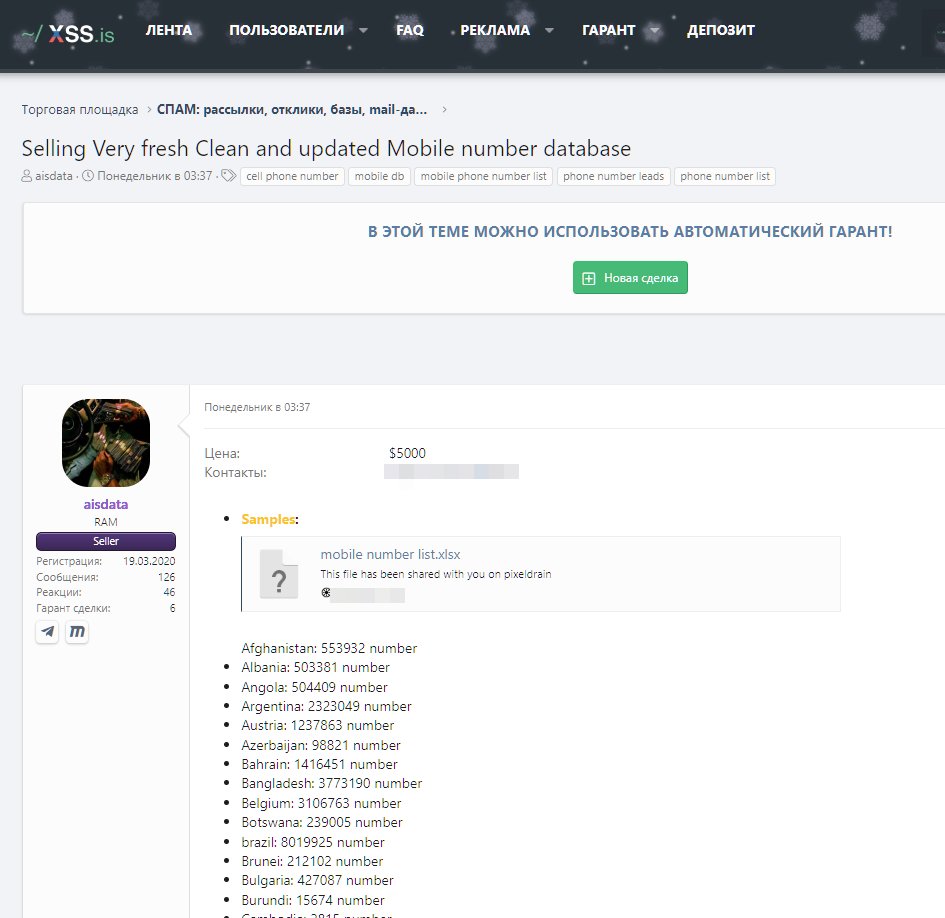

L’utente “aisdata”, un venditore con una reputazione consolidata all’interno della piattaforma (come indicato dal grado “Seller” e dalle transazioni garantite), ha messo in vendita un database mastodontico.

Il prezzo fissato per l’intero pacchetto è di $5.000, una cifra irrisoria se rapportata all’immensa quantità di dati sensibili contenuti.

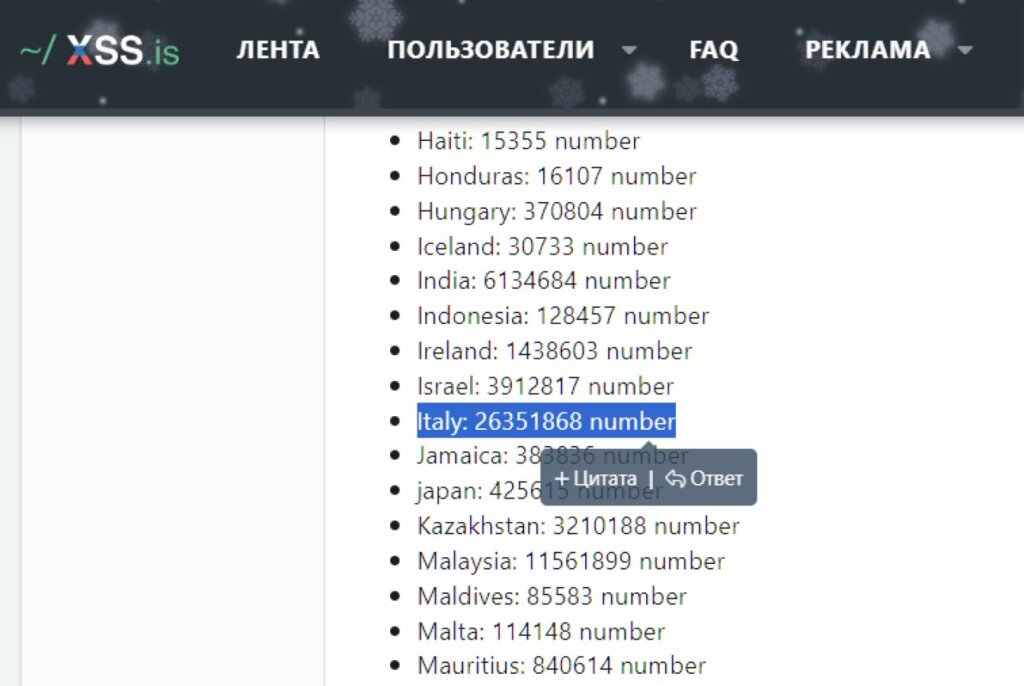

Ciò che emerge dall’analisi dettagliata dei file è un dato che deve far riflettere. Il criminale sta vendendo un pacchetto specifico per l’Italia che conta ben 26.351.868 numeri di telefono.

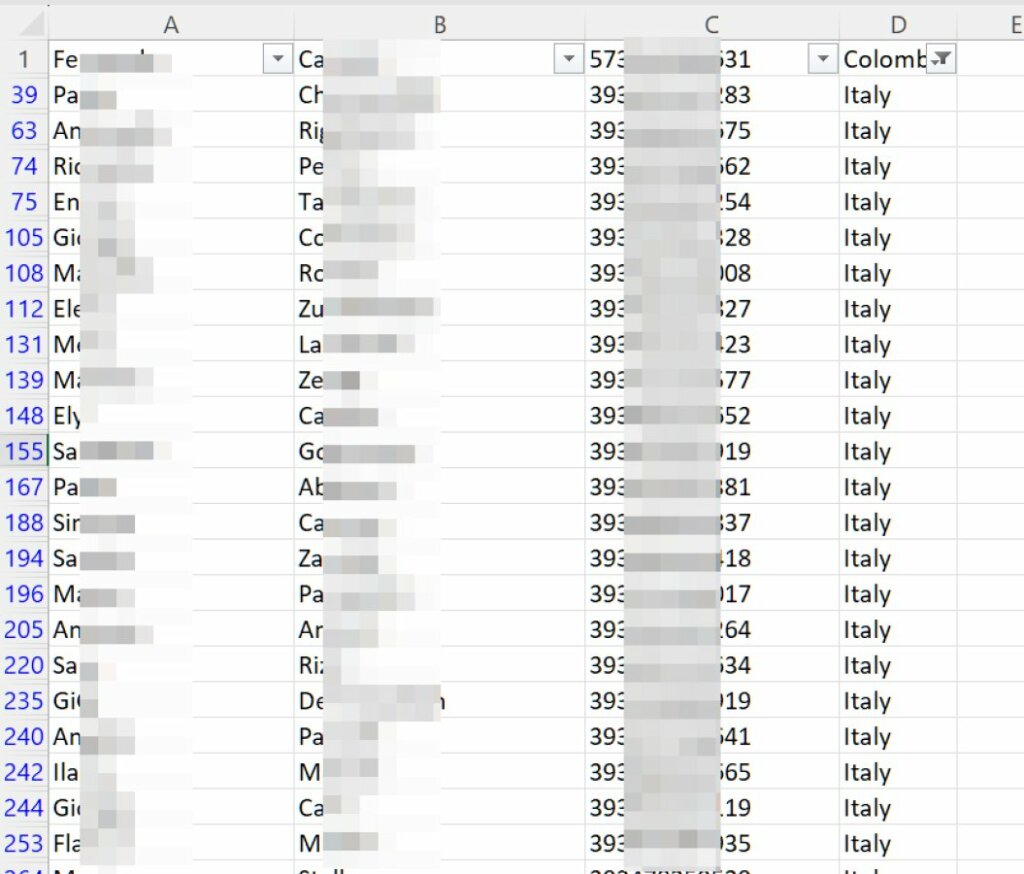

Non si tratta di semplici sequenze numeriche anonime: secondo quanto riportato dal venditore, il database include l’abbinamento diretto tra Nome, Cognome e Numero di Telefono. Questa combinazione trasforma un semplice elenco in una mappa precisa per colpire milioni di cittadini con attacchi mirati.

Esaminando i dati forniti dagli autori delle minacce, emerge che numerose coppie di dati sono state precedentemente combinate da dump, tra cui spicca il noto “Fuck Facebook”, una raccolta di informazioni derivanti da una violazione dei dati dovuta a un’API esposta nel 2019.

Queste informazioni sono state a lungo circolanti all’interno delle comunità criminali underground, consentendo l’accesso a una serie di dati degli utenti Facebook, quali ID Facebook, nome, cognome, numero di telefono e ulteriori dettagli.

Nel mese di agosto del 2025, un attore delle minacce aveva messo in vendita dei dati, dichiarando di essere in possesso di 35 milioni di dati personali di italiani provenienti da Facebook.

Appare evidente che il dataset sia il risultato di una precedente raccolta di dati sensibili, successivamente riorganizzati per essere commercializzati illecitamente.

La presenza di numeri di telefono associati a nominativi, anche se non aggiornati, comporta rischi significativi di phishing, smishing e frodi online, poiché tali informazioni tendono ad essere aggiornate in modo meno frequente rispetto ad altri dati, consentendo così una disponibilità prolungata nel tempo.

Oltre al caso critico dell’Italia, la scala dell’operazione è globale. Dalla lista parziale visibile nello screenshot, emergono altre cifre impressionanti:

La presenza di nome e cognome accanto al numero di telefono eleva drasticamente il pericolo:

In un momento in cui i dati di metà della popolazione italiana potrebbero essere nelle mani di malintenzionati, è fondamentale:

Il post di “aisdata” è un duro monito: la nostra privacy ha un prezzo sul mercato nero, e il fatto che oltre 26 milioni di italiani siano stati “schedati” conferma che la sicurezza dei dati è la vera emergenza del nostro tempo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…