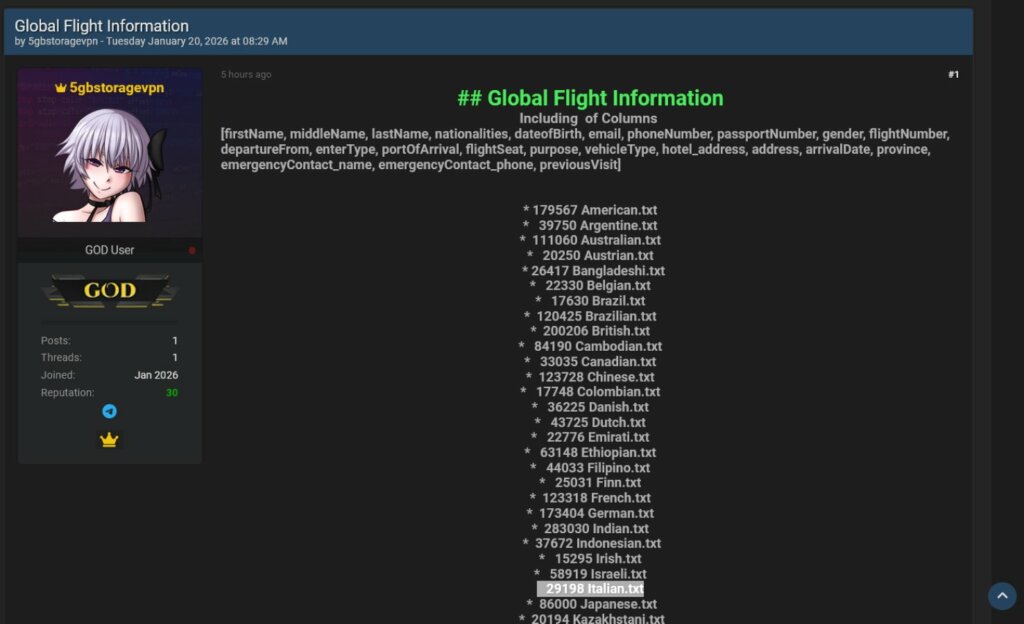

Un nuovo, massiccio data breach scuote il mondo del trasporto aereo e accende i riflettori sulla fragilità dei dati sensibili dei viaggiatori. Secondo quanto riportato dagli esperti di Paragon Sec, un threat actor ha messo in vendita sul celebre forum underground Breach Forums un archivio denominato “Global Flight Information”.

Si tratta di un database enorme che espone i dettagli personali di centinaia di migliaia di passeggeri a livello globale. A destare particolare preoccupazione è il coinvolgimento diretto del nostro Paese: tra i file analizzati, è stato individuato un documento specifico denominato “Italian.txt” che conterrebbe i dati di ben 29.198 cittadini italiani.

Il leak non si limita a semplici indirizzi email. L’elenco delle colonne incluse nel database, come mostrato nell’immagine circolata nel sottobosco del web, rivela una profondità di informazioni inquietante:

Nel caso specifico, non emergono elementi che colleghino direttamente la vicenda a gruppi di cybercriminali organizzati o a threat actors tradizionalmente associati a campagne di malware, phishing o frodi online. La controversia riguarda infatti pratiche di raccolta e gestione dei dati all’interno di ecosistemi pubblicitari legittimi, seppur contestate sotto il profilo normativo e della tutela dei minori.

Tuttavia, esperti di sicurezza informatica sottolineano come situazioni di questo tipo possano generare rischi indiretti. La presenza di dati personali di minori raccolti senza adeguate garanzie aumenta infatti la superficie di esposizione a potenziali abusi, soprattutto se tali informazioni vengono condivise con terze parti o integrate in catene pubblicitarie complesse. In contesti simili, i dati possono diventare un obiettivo appetibile per soggetti malevoli, anche senza un coinvolgimento diretto dell’azienda tecnologica coinvolta.

Un ulteriore aspetto critico riguarda il potenziale sfruttamento della notizia a fini di scam da parte di threat actors con una reputazione complessivamente scarsa e un livello di attività limitato. In diversi contesti di monitoraggio dei forum underground e semi-pubblici, questi soggetti risultano caratterizzati da pochi post pubblicati e un numero ridotto di interazioni, elementi che ne indeboliscono la credibilità ma non ne escludono la pericolosità.

In attesa di ulteriori informazioni, gli analisti raccomandano di prestare attenzione a comunicazioni non sollecitate che facciano riferimento a presunti rimborsi, accordi legali o controlli di sicurezza legati al caso.

La pubblicazione su Breach Forums non è un dettaglio da poco. Questo portale è considerato il principale “mercato nero” dei dati rubati a livello mondiale, un luogo dove gruppi criminali scambiano informazioni per pianificare attacchi successivi.

La presenza di quasi 30.000 profili italiani completi di numero di passaporto e contatti di emergenza espone le vittime a rischi concreti:

In termini di sicurezza informatica, un leak di questa portata dimostra come la catena del valore dei trasporti sia un “bersaglio grosso”. Non è ancora chiaro se la violazione provenga da una specifica compagnia aerea, da un aggregatore di servizi turistici o da un ente governativo di controllo delle frontiere, ma l’impatto sulla privacy è devastante.

Per gli utenti, la raccomandazione degli esperti è la massima allerta: monitorare movimenti sospetti sui conti correnti, prestare attenzione a email o SMS riguardanti viaggi passati e, ove possibile, considerare il rinnovo dei documenti d’identità qualora si abbia il sospetto che i propri dati siano stati compromessi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…