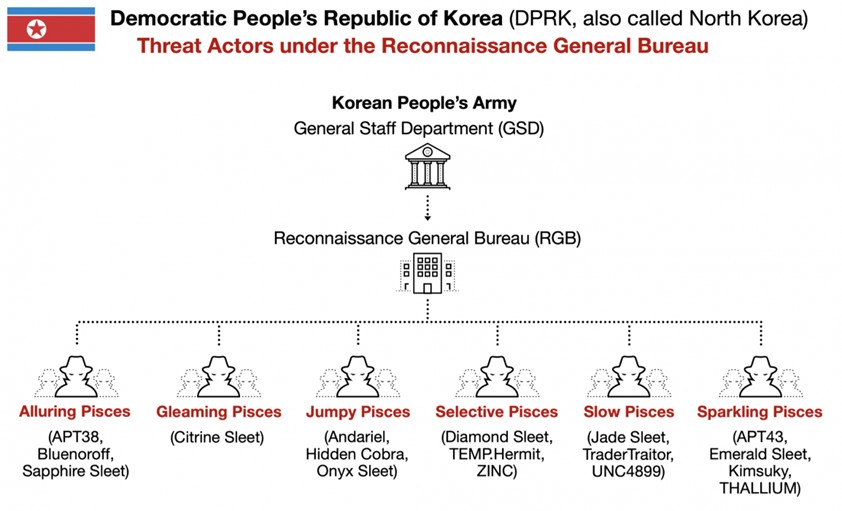

Palo Alto Networks in un nuovo rapporto ha descritto le attività dei gruppi di hacker associati all’intelligence nordcoreana. I gruppi, spesso indicati come Lazarus nei resoconti pubblici, lavorano per conto del governo nordcoreano, impegnandosi in spionaggio informatico, crimini finanziari e attacchi dirompenti alle industrie di tutto il mondo.

RGB è una struttura composta da più divisioni, ognuna delle quali ha i propri obiettivi e la propria specializzazione. Ad oggi sono stati identificati sei gruppi chiave:

Supporta Red Hot Cyber

Il rapporto include anche un’analisi di 10 famiglie di malware sviluppate da gruppi nordcoreani scoperte di recente. Questi programmi, che prendono di mira Windows, macOS e Linux, vengono utilizzati per vari tipi di attacchi, come la raccolta di informazioni, l’hacking di reti aziendali e la diffusione di ransomware.

Il rapporto descrive anche malware come RustBucket, KANDYKORN, SmoothOperator, ObjCShellz e Fullhouse. Il malware copre una vasta gamma di funzioni, dall’infiltrazione nei sistemi al furto di dati e al controllo dei dispositivi infetti.

Uno dei programmi più importanti è RustBucket, un malware macOS in più fasi scoperto nel 2023. I passaggi prevedono il download e l’esecuzione di più componenti, rendendo difficile il rilevamento e la rimozione. KANDYKORN è un altro esempio di un attacco complesso in più fasi che inizia con l’ingegneria sociale, in cui la vittima viene indotta con l’inganno a eseguire uno script dannoso mascherato da un normale file.

È stato identificato anche il programma SmoothOperator che, secondo i ricercatori, veniva utilizzato per attaccare i client della popolare applicazione 3CX. Il malware era incorporato nei file di installazione e raccoglieva dati dai dispositivi infetti.

I ricercatori sottolineano che i gruppi sotto il controllo di RGB sono diventati noti grazie a incidenti di alto profilo come l’attacco a Sony Pictures nel 2014, l’epidemia globale WannaCry nel 2017 e numerosi attacchi agli scambi di criptovaluta. Le attività degli hacker nordcoreani sono in corso dal 2007 e abbracciano molti settori e regioni in tutto il mondo.

A causa della portata e della complessità delle attività dei gruppi nordcoreani, questi sono stati inclusi nella valutazione annuale sulla sicurezza di MITRE ATT&CK nel 2024 , che ne analizza i metodi, le tattiche e i software utilizzati. Palo Alto Networks, a sua volta, continua a sviluppare e migliorare soluzioni volte a proteggere le aziende dalle minacce poste da questi gruppi di hacker.

Il rapporto evidenzia la necessità di un approccio globale alla protezione delle organizzazioni per ridurre al minimo i rischi associati alle attività degli hacker statali, come i gruppi nordcoreani gestiti da RGB.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.