Un allarmante e preoccupante episodio di violazione della sicurezza informatica ha scosso nuovamente la comunità di esperti di sicurezza informatica italiani. Sono 93 le aziende che sono state violate e i loro database messi in vendita “in stock” all’interno di un noto forum underground.

Questa rivelazione scioccante mette a fuoco il problema “sicurezza informatica” per le PMI, che sta diventando giorno dopo giorno sempre più allarmante.

Supporta Red Hot Cyber

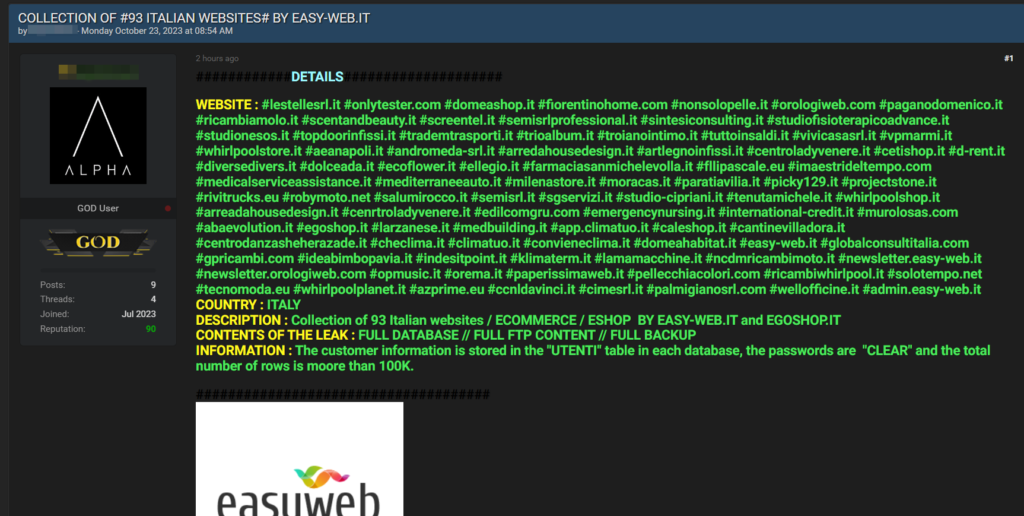

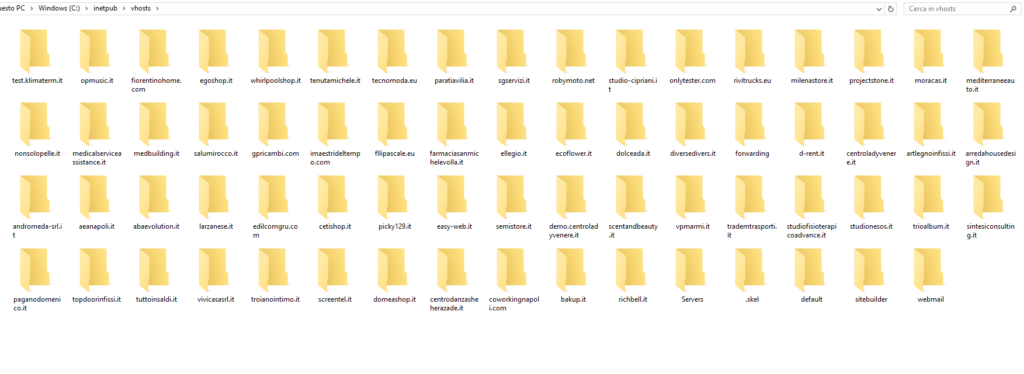

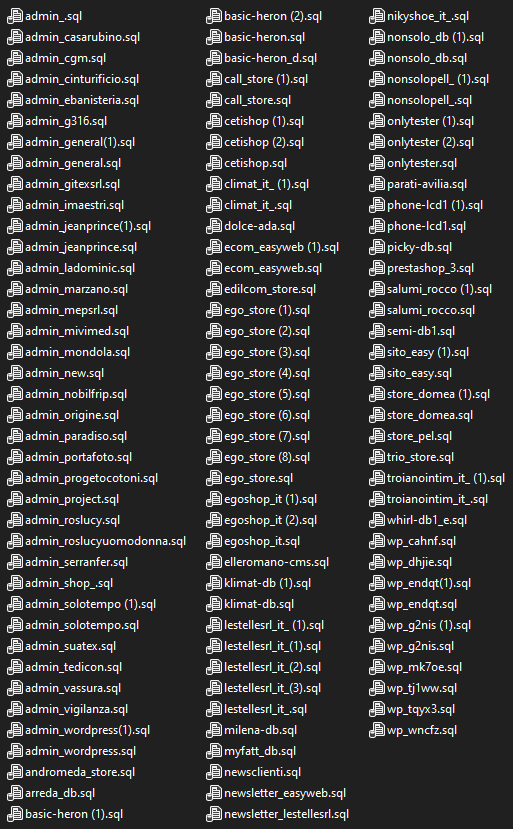

In un annuncio all’interno del forum clandestino, un criminale informatico ha messo in vendita un impressionante elenco di database provenienti da 93 siti web italiani, tra cui e-commerce e negozi online gestiti da Easy-Web.it ed Egoshop.it. La descrizione del forum mette in chiaro che il contenuto dei leak comprende database completi, contenuti FTP integrali e backup completi.

Tuttavia, la parte più inquietante è l’accesso completo ai dati sensibili degli utenti.

Le informazioni dei clienti sono memorizzate all’interno della tabella “UTENTI” in ciascun database, con password in chiaro. La quantità di dati rubati supera le 100.000 righe.

La vendita di questi database presenta una minaccia immediata per la privacy e la sicurezza degli utenti. Le informazioni personali, tra cui nomi, indirizzi, dati di pagamento e altre informazioni sensibili, sono ora a rischio di sfruttamento da parte di cibercriminali che acquisteranno questo pacchetto.

Questo solleva seri interrogativi sulla sicurezza delle operazioni online e sulla protezione dei dati personali in Italia.

Nel contesto delle piccole e medie imprese (PMI) italiane, la sicurezza informatica rappresenta una sfida crescente e rilevante. Le PMI costituiscono il pilastro dell’economia italiana, ma spesso non sono pienamente consapevoli della crescente importanza della sicurezza informatica. La mancanza di risorse finanziarie e di personale dedicato a questa area le rende vulnerabili agli attacchi informatici.

Le minacce alla sicurezza informatica per le PMI in Italia sono varie e in continua evoluzione. Queste includono attacchi di phishing, ransomware, malware e violazioni dei dati come in questo specifico caso. Le PMI possono anche essere colpite da attacchi mirati, poiché i cibercriminali cercano di sfruttare le vulnerabilità o la mancanza di consapevolezza sulla sicurezza.

Una sfida significativa per le PMI in Italia è la mancanza di consapevolezza sulla sicurezza informatica. Molte potrebbero sottovalutare i rischi e non avere una strategia di sicurezza adeguata. La formazione e la consapevolezza dei dipendenti sono fondamentali per affrontare questa carenza.

Per affrontare le sfide della sicurezza informatica, le PMI in Italia dovrebbero adottare alcune migliori pratiche:

Di seguito l’elenco dei siti web colpiti da questa ennesima violazione:

lestellesrl.it

onlytester.com

domeashop.it

fiorentinohome.com

nonsolopelle.it

orologiweb.com

paganodomenico.it

ricambiamolo.it

scentandbeauty.it

screentel.it

semisrlprofessional.it

sintesiconsulting.it

studiofisioterapicoadvance.it

studionesos.it

topdoorinfissi.it

trademtrasporti.it

trioalbum.it

troianointimo.it

tuttoinsaldi.it

vivicasasrl.it

vpmarmi.it

whirlpoolstore.it

aeanapoli.it

andromeda-srl.it

arredahousedesign.it

artlegnoinfissi.it

centroladyvenere.it

cetishop.it

d-rent.it

diversedivers.it

dolceada.it

ecoflower.it

ellegio.it

farmaciasanmichelevolla.it

fllipascale.eu

imaestrideltempo.com

medicalserviceassistance.it

mediterraneeauto.it

milenastore.it

moracas.it

paratiavilia.it

picky129.it

projectstone.it

rivitrucks.eu

robymoto.net

salumirocco.it

semisrl.it

sgservizi.it

studio-cipriani.it

tenutamichele.it

whirlpoolshop.it

arreadahousedesign.it

cenrtroladyvenere.it

edilcomgru.com

emergencynursing.it

international-credit.it

murolosas.com

abaevolution.it

egoshop.it

larzanese.it

medbuilding.it

app.climatuo.it

caleshop.it

cantinevilladora.it

centrodanzasheherazade.it

checlima.it

climatuo.it

convieneclima.it

domeahabitat.it

easy-web.it

globalconsultitalia.com

gpricambi.com

ideabimbopavia.it

indesitpoint.it

klimaterm.it

lamamacchine.it

ncdmricambimoto.it

newsletter.easy-web.it

newsletter.orologiweb.com

opmusic.it

orema.it

paperissimaweb.it

pellecchiacolori.com

ricambiwhirlpool.it

solotempo.net

tecnomoda.eu

whirlpoolplanet.it

azprime.eu

ccnldavinci.it

cimesrl.it

palmigianosrl.com

wellofficine.it

admin.easy-web.it

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.