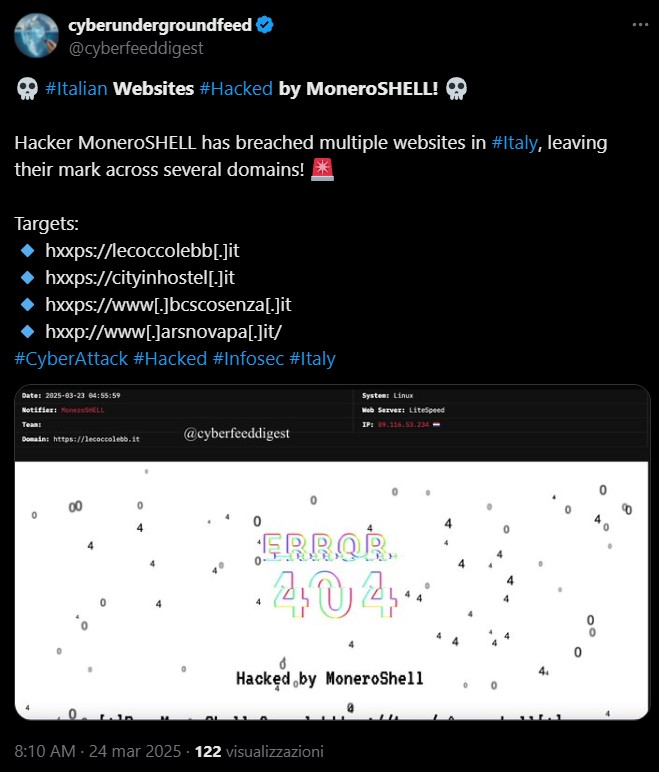

Nella giornata di oggi, il gruppo di hacker noto come MoneroSHELL! ha compromesso diversi obiettivi web italiani, lasciando il proprio segno con una serie di defacement. L’attacco, reso noto attraverso un post su Twitter/X dall’account cyberundergroundfeed, riporta che i siti coinvolti sono:

L’attacco sembra rientrare in una classica operazione di defacement, ovvero la modifica non autorizzata del contenuto di una pagina web per dimostrare l’avvenuta compromissione. Questi attacchi sono spesso eseguiti da hacktivisti o gruppi emergenti per ottenere visibilità, rivendicare ideologie o semplicemente dimostrare una falla nella sicurezza dei target presi di mira.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

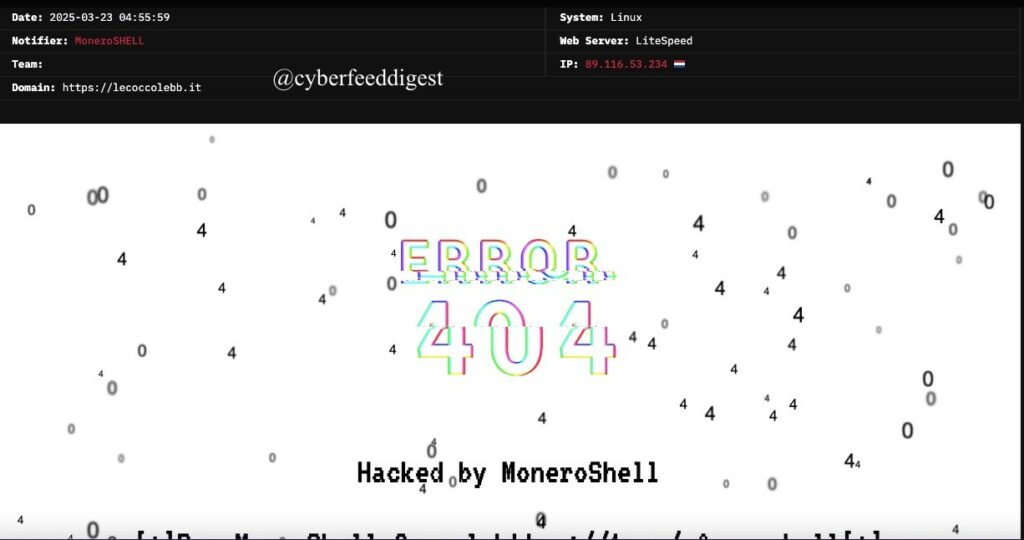

Le schermate pubblicate mostrano una serie di pagine compromesse.

Il defacement, pur essendo spesso considerato un attacco dimostrativo, può avere conseguenze gravi per i siti colpiti, tra cui danni alla reputazione e possibili accessi non autorizzati a dati sensibili. Inoltre, la compromissione di un sito può essere un segnale di falle più profonde nell’infrastruttura IT.

Gli esperti di cybersecurity consigliano ai gestori dei siti web di implementare misure di sicurezza adeguate, tra cui l’aggiornamento costante dei software, l’uso di firewall e sistemi di rilevamento delle intrusioni, oltre a controlli regolari delle vulnerabilità.

Sebbene il defacement non comporti necessariamente il furto di dati sensibili, rappresenta un chiaro segnale di vulnerabilità che può essere sfruttato per attacchi più gravi, come il furto di credenziali o l’inserimento di malware.

Per proteggersi da questo tipo di attacchi, è fondamentale adottare alcune misure di sicurezza:

L’attacco informatico è un ulteriore promemoria dell’importanza della sicurezza informatica, specialmente per le realtà che operano online.

Il crescente numero delle attività di hacktivismo cibernetico e quindi di defacement dimostra che molte piattaforme non adottano misure adeguate di protezione, lasciando spazio a intrusioni sempre più frequenti. Per evitare di essere il prossimo bersaglio, è essenziale adottare una strategia di sicurezza proattiva, proteggendo i propri sistemi da eventuali minacce informatiche.

Questo articolo è stato redatto attraverso l’utilizzo della piattaforma Recorded Future, partner strategico di Red Hot Cyber e leader nell’intelligence sulle minacce informatiche, che fornisce analisi avanzate per identificare e contrastare le attività malevole nel cyberspazio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…