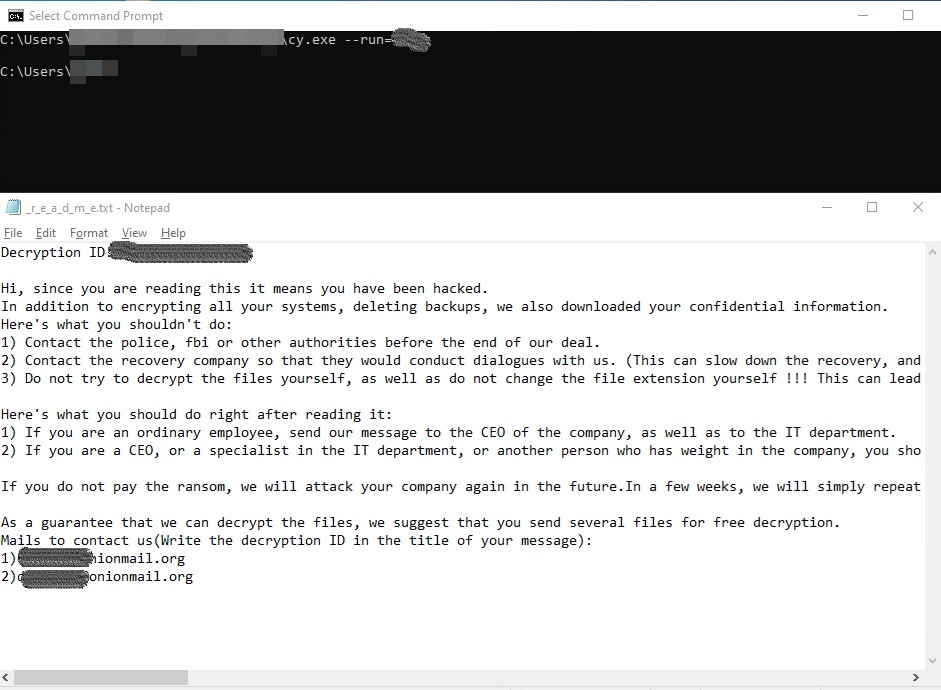

Secondo quanto riportato dal Corriere della Sera, l’attacco informatico che ha paralizzato i sistemi dell’Università La Sapienza non sarebbe motivato da fini politici. Gli hacker avrebbero inviato messaggi di rivendicazione spiegando di non agire per motivazioni politiche, ma al momento non c’è una conferma ufficiale di tale dichiarazione. Ciò che appare certo è l’utilizzo di un ransomware di ultima generazione, Bablock, che ha bloccato i sistemi dell’ateneo.

Il ransomware è stato sfruttato dalla crew Femwar (probabilmente un affiliato) di Bablock, mai comparsa prima di oggi, per introdursi nei sistemi informatici della Sapienza e paralizzarli. L’attacco ha colpito il più grande ateneo d’Europa per numero di iscritti, circa 122mila, tra docenti, personale amministrativo, collaboratori e ricercatori. Secondo gli esperti, il malware non colpisce dispositivi in russo o in altre lingue dell’area post sovietica, il che fa ipotizzare una possibile matrice filo russa.

Nonostante la presenza di backup, esiste il rischio che i dati possano finire sul dark web (come sta minacciando la gang) in caso di mancato pagamento del riscatto, stimato intorno a un milione di euro in criptovalute.

Il ransomware identificato come Bablock è stato analizzato in dettaglio da diversi team di sicurezza in passato, che nel 2023 lo riconoscono anche con il nome tecnico Rorschach.

Questo alias deriva dal modo in cui il malware modifica la memoria e i processi del sistema, lasciando “impronte” difficili da classificare con firme tradizionali. Le analisi evidenziano che Bablock/Rorschach non è una semplice variante di vecchi ransomware, ma un’implementazione con tecniche miste e comportamenti dinamici.

La ricerca indica che, sebbene alcune sequenze di codice possano ricordare moduli di famiglie come LockBit o RedEye, Bablock si distingue per un’architettura modulare che gli consente di adattarsi rapidamente alle difese della vittima. Questo lo rende difficile da bloccare con strumenti di sicurezza standard, aumentando il potenziale impatto su reti complesse come quelle universitarie.

La capacità di operare a livelli profondi del sistema lo colloca tra i ransomware di nuova generazione, studiati per sfruttare vulnerabilità non immediatamente visibili e per azioni che vanno oltre la mera crittografia di file.

Secondo la ricerca di Trend Micro, Bablock/Rorschach avvia un processo di attacco estremamente rapido dopo l’iniziale compromissione. Prima di crittografare i file, il malware esegue controlli interni per mappare l’ambiente della vittima, identifica quali processi e servizi sono in esecuzione e disattiva strumenti di sicurezza, ove possibile.

Questo approccio incrementa l’efficacia dell’attacco, perché riduce il tempo in cui gli strumenti difensivi possono reagire. Inoltre, Bablock utilizza tecniche di offuscamento delle stringhe e delle chiamate di sistema, rendendo più difficile per gli analisti isolare e comprendere il suo funzionamento completo.

I punti che rendono Bablock molto pericoloso sono:

La combinazione di questi elementi – rapidità di esecuzione, offuscamento e adattamento dinamico – è ciò che distingue Bablock/Rorschach e ne determina l’elevata pericolosità rispetto ad altri ransomware già noti.

Inoltre, è stato scoperto che il ransomware viene distribuito come un pacchetto multicomponente costituito principalmente dai seguenti file:

L’insieme delle evidenze tecniche mostra come Bablock/Rorschach rappresenti oggi una delle minacce più avanzate nel panorama dei ransomware. La sua capacità di compromettere sistemi critici e di eludere rilevamenti rapidi lo pone in prima linea tra gli strumenti utilizzati nelle campagne di estorsione informatica.

Per infrastrutture grandi e interconnesse, come quelle universitarie o istituzionali, la presenza di malware di questo tipo evidenzia l’importanza di strategie difensive multilivello, backup isolati e monitoraggio costante degli eventi di sicurezza.

Nonostante Bablock (anche noto come Rorschach) sia stato riconosciuto come un ransomware sofisticato e veloce nei primi anni della sua comparsa, con casi documentati di utilizzo in attacchi come quello al provider GTD nel 2023, le evidenze pubbliche di attività recenti associate direttamente a questa specifica famiglia di malware sembrano limitate. Gli studi di sicurezza iniziali lo hanno descritto come un cifrario rapido e tecnicamente complesso, capace di crittografare dispositivi in pochi minuti sfruttando tecniche avanzate di evasione e propagazione interna dei sistemi infetti.

Nel monitoraggio trimestrale delle minacce ransomware da parte di società di cybersicurezza emerge una tendenza generale di frammentazione e cambiamento nel panorama delle gang criminali: diversi gruppi storicamente attivi non pubblicano più vittime nei data leak site o vedono un declino delle operazioni dichiarate, mentre altre organizzazioni emergono o consolidano la propria posizione.

Rapporti di settore sulla prima metà del 2025 indicano che molte famiglie di ransomware hanno ridotto le loro pubblicazioni di vittime o vengono meno elencate nei siti di estorsione, un fenomeno probabilmente dovuto sia agli sforzi di contrasto delle forze dell’ordine sia a spostamenti strategici degli attori criminali verso canali meno visibili.

Parallelamente, le analisi globali di ransomware mostrano che, pur essendoci un aumento complessivo dell’attività ransomware nel periodo recente, la distribuzione degli attacchi è dominata da gruppi diversi da Bablock/Rorschach, con alcuni operatori come LockBit, Qilin, e altri che mostrano una maggiore presenza nei report di incidenti o nei leak site pubblici.

In sintesi, anche se Bablock/Rorschach resta una minaccia riconosciuta e tecnicamente degna di attenzione per l’elevata capacità di crittografia e sofisticazione, le informazioni pubbliche disponibili non indicano al momento un livello di attività globale protratto o particolarmente evidente nel 2024‑2025, rispetto ad altre famiglie o gang ransomware più frequentemente segnalate

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cyber News

Cyber NewsSecondo quanto riportato dal Corriere della Sera, l’attacco informatico che ha paralizzato i sistemi dell’Università La Sapienza non sarebbe motivato da fini politici. Gli hacker avrebbero inviato messaggi di rivendicazione spiegando di non agire per…

Cybercrime

CybercrimeNella cyber security, spesso ci si concentra sulla ricerca di complessi bug nel codice sorgente, ignorando che la fiducia dell’utente finale passa per un elemento molto più semplice: un link di download. L’incidente che ha…

Cyber News

Cyber NewsNella giornata di lunedì mattina, un grave incidente informatico ha colpito l’Università La Sapienza di Roma, mettendo fuori uso una parte rilevante dell’infrastruttura digitale dell’ateneo. L’attacco ha avuto effetti immediati sulla didattica e sui servizi…

Innovazione

InnovazioneL’evoluzione delle piattaforme digitali ha raggiunto un punto di rottura dove la presenza umana non è più richiesta per alimentare il dibattito. Moltbook emerge come un esperimento sociale senza precedenti, un ecosistema dove milioni di…

Cybercrime

CybercrimeNel mondo dell’underground criminale, il lavoro si divide tra “professionisti”. C’è chi sviluppa ed esercisce il ransomware, c’è chi vende un accesso iniziale alle aziende e c’è chi sfrutta l’accesso iniziale per condurre attacchi informatici…