L’attacco informatico che ha colpito il comune di Ferrara, perpetrato dal gruppo di criminali informatici noto come Rhysida, ha preso la svolta più drammatica, ma assolutamente prevedibile in un attacco di tipo ransomware.

Dopo giorni di tensione e incertezza, il gruppo ha iniziato a pubblicare i dati esfiltrati dalle infrastrutture IT del comune, gettando una luce sinistra sulla vulnerabilità delle istituzioni pubbliche.

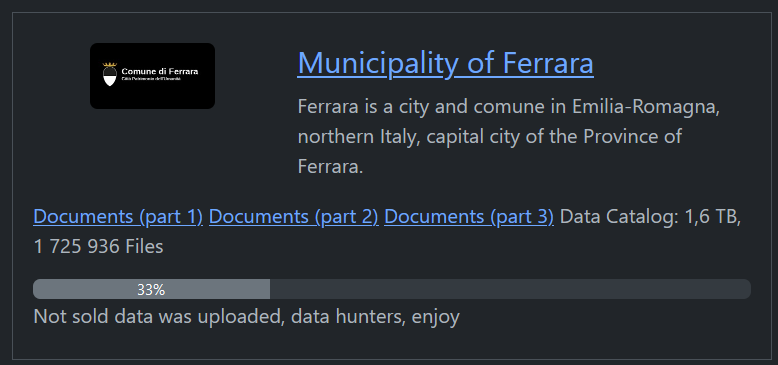

L’annuncio del rilascio dei dati è stato fatto attraverso un messaggio apparso nel Data Leak Site dell’operazione RaaS. Il gruppo Rhysida ha dichiarato che il rilascio sarà graduale effettuando la pubblicazione del 33% dei dati esfiltrati, per un totale di cerca 1,6 TB.

I file sono resi disponibili attraverso dei link denominati “Documents (Parti 1)”, “Documents (Parti 2)” e “Documents (Parti 3)”.

Inizialmente, dopo il mancato pagamento del riscatto da parte del comune, la cybergang – come consuetudine – aveva messo all’asta i dati sensibili sottratti al comune di Ferrara.

Rhysida aveva stabilito una sorta di ultimatum: l’asta sarebbe stata l’opportunità finale per chiunque avesse voluto impedire la pubblicazione dei dati o l’acquisto dei dati per altre motivazioni. Se l’asta fosse fallita, i dati sarebbero stati resi pubblici.

Sembrerebbe quindi che la pubblicazione dei dati sia una attestazione di un mancato guadagno da parte della gang che di fatto non è riuscita a monetizzare questo attacco informatico avendo una netta perdita nelle sue entrate.

Come sappiamo, ogni attacco informatico per una operazione RaaS ha dei costi. L’acquisto del punto di accesso da un Initial Access Borker (IaB) ad esempio, il team di affiliati che lavorano per effetuare l’attacco, il costo stesso della manutenzione del ransomware e delle infrastruttura di pubblicazione nel Data Leak Site (DLS).

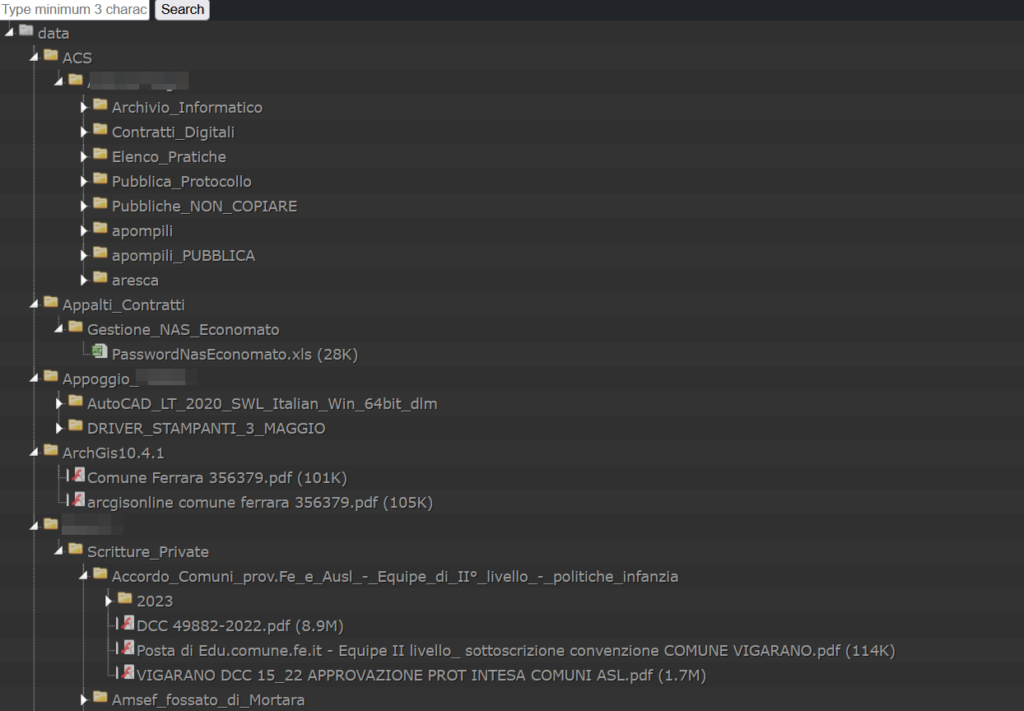

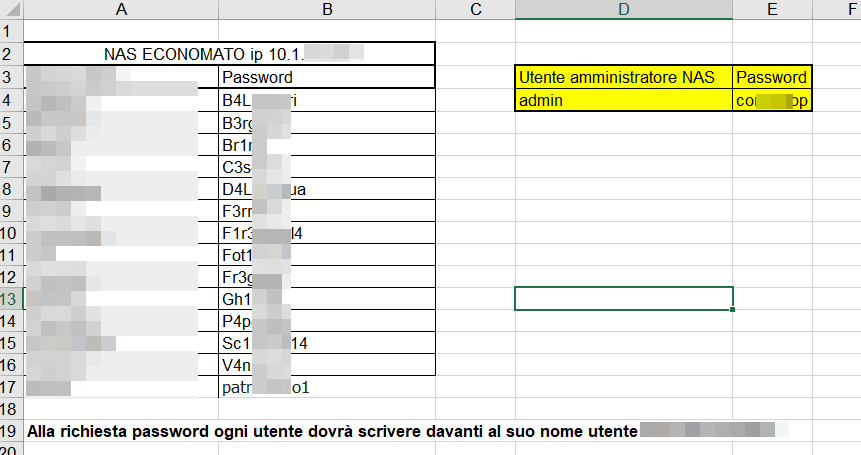

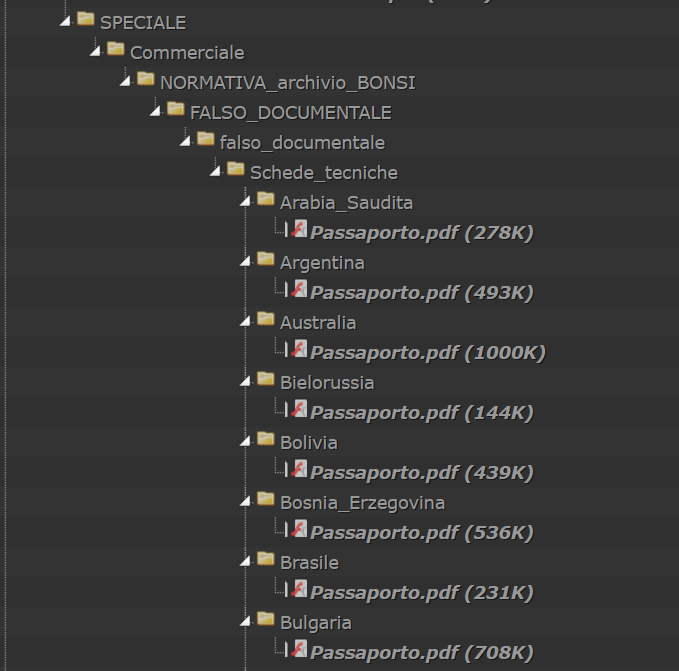

I primi report indicano che questi file contengono una vasta gamma di dati sul funzionamento interno del comune, tra cui documenti amministrativi, corrispondenza interna, passaporti, documenti di identità, diagnosi mediche, e informazioni sensibili dei dipendenti del comune e credenziali utente.

Ovviamente la pubblicazione di questi dati nelle underground apre la possibilità che tali informazioni possano cadere in mano a individui non autorizzati, sollevando gravi preoccupazioni per la privacy e la sicurezza del comune e dei lavoratori presso il comune.

La natura esatta dei dati contenuti nei file è ancora in fase di analisi da parte degli esperti di sicurezza informatica e delle autorità locali.

Come abbiamo già menzionato in precedenza, questo attacco informatico si è dimostrato completamente unico rispetto ad altri attacchi che hanno interessato le istituzioni pubbliche. La totale trasparenza del comune ha svelato una prospettiva notevolmente diversa sul suo funzionamento interno.

Nelle prossime ore ci aspettiamo delle dichiarazioni ufficiali da parte del comune di Ferrara riguardo alla pubblicazione dei dati. Dato che finora si sono sempre mostrati disponibili a fornire spiegazioni dettagliate e tecniche, sarà senza dubbio interessante seguire quanto verrà comunicato.

Come nostra consuetudine, lasciamo spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.