Gli accessi di un’azienda italiana sono stati messi in vendita nelle vetrine digitali del crimine informatico.

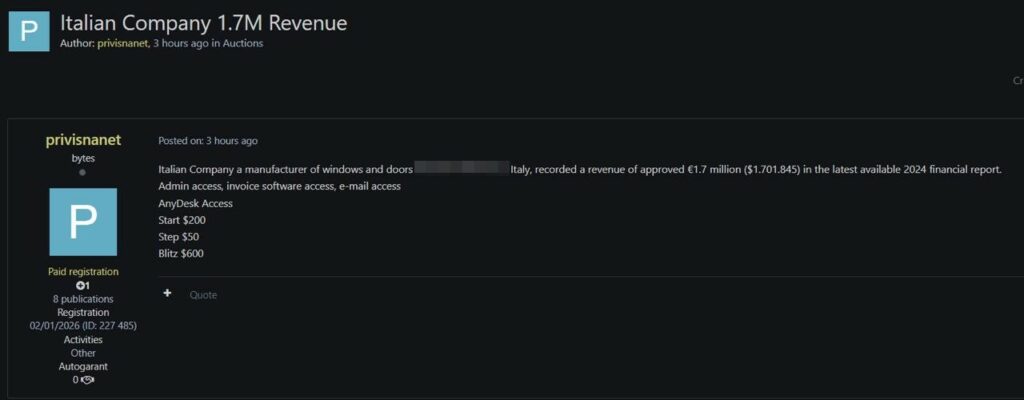

Con un fatturato dichiarato di 1,7 milioni di euro nel report finanziario 2024, l’azienda è stata messa all’asta su un noto forum underground da un attore malevolo identificato come “privisnanet”.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

L’annuncio è un catalogo di vulnerabilità vendute al miglior offerente: per una base d’asta di soli 200 dollari (con un’opzione “Blitz” per l’acquisto immediato a 600), un criminale può ottenere l’accesso completo ai sistemi della ditta.

L’attaccante dichiara di possedere:

Intercettare post come questo in tempo reale non è solo un esercizio tecnico, ma un vantaggio strategico vitale. In ambito CTI (Cyber Threat Intelligence), monitorare i forum underground permette di agire nella fase di “pre-attacco” o nelle primissime fasi di una compromissione, prima che il danno diventi irreversibile.

L’azienda in questione, se ha un monitoraggio attivo della propria impronta digitale nelle reti oscure, potrebbe:

Oggi la sicurezza non finisce al perimetro aziendale. Finisce dove iniziano le conversazioni degli hacker criminali. Non sapere cosa si dice della tua azienda nel deep web è come lasciare la porta di casa aperta e ignorare il tizio che vende le tue chiavi al mercato rionale.

Il caso dimostra che non serve essere una multinazionale per finire nel mirino. I criminali utilizzano sistemi automatizzati per scansionare la rete alla ricerca di falle, rivendendo poi l’accesso a specialisti del crimine.

Per questo motivo, è fondamentale che le aziende adottino una delle seguenti strategie:

Avere accesso a queste “soffiate” consente di:

In un’epoca in cui la superficie di attacco è ovunque, la conoscenza del nemico e dei suoi mercati è l’unica vera linea di difesa efficace.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.