Un messaggio di cancellazione da Booking.com con una penale elevata sembra una pratica commerciale tipica di hotel e appartamenti. Ma è proprio questo tipo di email a dare il via a una nuova campagna malware, monitorata dagli specialisti di Securonix con il nome di PHALT#BLYX. Dimostra chiaramente come gli attacchi moderni si basino sempre più non sulle vulnerabilità, ma sulla psicologia dell’utente e sulla fiducia negli strumenti integrati di Windows.

L’attacco prende di mira il settore alberghiero ed è stato utilizzato attivamente durante l’alta stagione delle vacanze. Le vittime ricevono email di phishing che presumibilmente chiedono la cancellazione di una prenotazione, con i dettagli del pagamento in euro. Questo crea un senso di urgenza e spinge il destinatario a cliccare sul link il più rapidamente possibile. Invece del vero sito web di Booking.com, l’utente viene reindirizzato a un falso di alta qualità, quasi indistinguibile dall’originale. I loghi, i caratteri e i colori appaiono convincenti e quindi non destano sospetti.

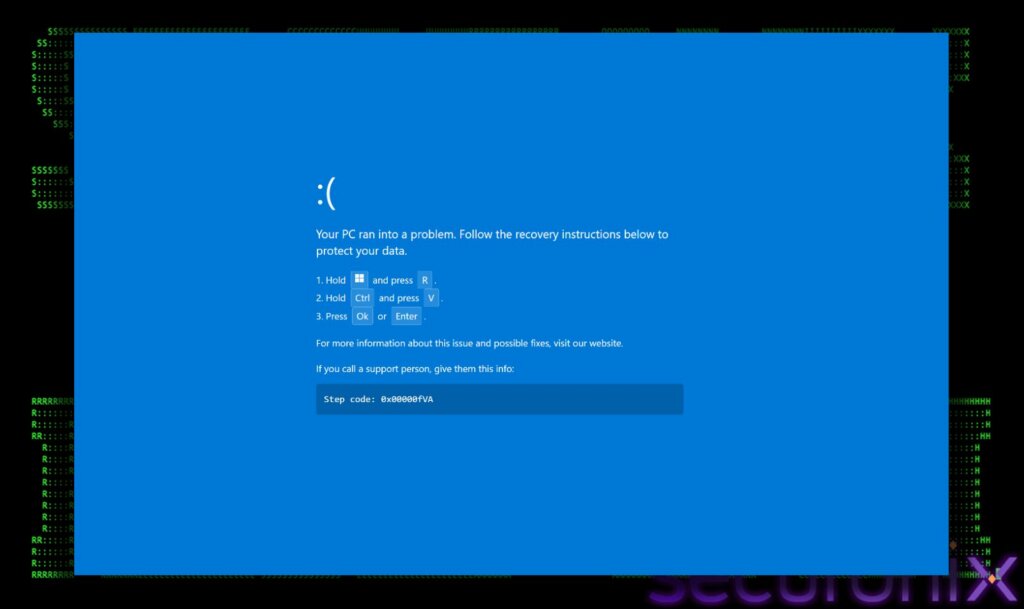

La pagina falsa visualizza un messaggio su un presunto errore di download e chiede alla vittima di aggiornare la pagina. Dopo aver cliccato, il browser si espande a schermo intero e simula la schermata blu di errore di Windows. All’utente viene offerta una semplice soluzione: aprire la finestra Esegui, incollare il comando copiato e premere Invio. In realtà, uno script PowerShell dannoso è stato inserito negli appunti. Questo consente alla vittima di avviare l’infezione, aggirando molti meccanismi di protezione automatici.

L’attacco si sviluppa quindi in diverse fasi. Lo script PowerShell scarica uno speciale file di progetto MSBuild e lo esegue utilizzando lo strumento di build nativo di Microsoft. Questo è un passaggio chiave dell’intera catena. L’utilizzo di un binario di sistema attendibile consente all’attacco di apparire legittimo e spesso di aggirare i software antivirus e le policy di controllo delle applicazioni. Come diversivo, il sito di amministrazione legittimo di Booking.com si apre nel browser per eludere il rilevamento.

Il progetto MSBuild scaricato contiene codice incorporato che inizialmente indebolisce la sicurezza del sistema. Nello specifico, aggiunge esclusioni a Windows Defender per directory e tipi di file importanti e, se sono presenti privilegi di amministratore, disabilita completamente la protezione in tempo reale. Questo apre la strada al download del componente dannoso principale. Se i privilegi di amministratore non sono presenti, il malware visualizza costantemente richieste di Controllo dell’account utente, nella speranza che l’utente acconsenta a questi pop-up.

Il payload finale è un DCRat modificato , un noto strumento di controllo remoto strettamente associato ai criminali informatici di lingua russa. Stabilisce un accesso persistente al sistema, si infiltra nei processi Windows legittimi, intercetta le sequenze di tasti, raccoglie dati di sistema e può scaricare moduli aggiuntivi, inclusi miner e altri malware. Per stabilire la persistenza, utilizza una tecnica insolita che prevede collegamenti .url nella cartella di avvio, che puntano a un file eseguibile locale.

I ricercatori hanno anche rilevato tracce di russo nelle stringhe di servizio e nei messaggi di debug all’interno del codice dannoso. La formulazione appare naturale e grammaticalmente corretta, il che indica che il malware è stato sviluppato da madrelingua o che è stato utilizzato un toolkit già pronto, reperibile su forum underground in lingua russa. Ciò si allinea perfettamente alla scelta di DCRat, da tempo popolare in questo segmento.

La campagna PHALT#BLYX dimostra quanto possa essere pericolosa una combinazione di ingegneria sociale e cosiddette tecniche di “living off the land ” (LotL), che utilizzano strumenti standard dei sistemi operativi per gli attacchi. In tali scenari, la protezione tradizionale basata sulle firme spesso risulta insufficiente e il comportamento degli utenti diventa il fattore chiave. Gli esperti consigliano di prestare particolare attenzione alla formazione dei dipendenti, di diffidare delle email finanziarie urgenti e di monitorare attentamente le attività insolite nelle utility di sistema come MSBuild. È proprio in questi dettagli che si celano sempre più i primi segnali di un incidente grave.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…