Le campagne di estorsione di dati su larga scala che sfruttano vulnerabilità zero-day stanno gradualmente perdendo efficacia, anche quando gli aggressori riescono ad accedere a preziosi sistemi aziendali. Un nuovo rapporto di Coveware mostra che le aziende sono sempre più restie a pagare e che i vantaggi economici di tali attacchi sono in netto calo.

Nel quarto trimestre del 2025, il gruppo CL0P ha condotto un’operazione su larga scala , sfruttando una vulnerabilità precedentemente sconosciuta in Oracle E-Business Suite. Lo schema segue un approccio che il gruppo utilizza da diversi anni. In primo luogo, acquisiscono uno strumento standard per sfruttare una soluzione aziendale diffusa, quindi hackerano massicciamente le installazioni dei clienti e dei loro partner, per poi procedere all’estrazione dei dati e alle richieste di pagamento. Non viene utilizzata alcuna crittografia di sistema e la pressione si basa esclusivamente sul furto di informazioni.

CL0P ha precedentemente condotto operazioni simili tramite Accellion FTA , GoAnywhere MFT , MOVEit Transfer e Cleo MFT . Mentre il tasso di pagamento nel 2021 ha raggiunto circa il 25%, è diminuito drasticamente nelle campagne successive. Nell’incidente MOVEit, si è attestato intorno al 2,5% e negli attacchi Cleo, secondo Coveware, i clienti interessati non hanno trasferito denaro agli aggressori. La campagna contro Oracle EBS, nonostante la sensibilità dei dati rubati e la complessità dell’analisi della fuga di notizie, ha anche dimostrato uno dei tassi di risposta più bassi da parte delle vittime.

Gli autori del rapporto attribuiscono questo fenomeno a un cambiamento nell’atteggiamento delle aziende nei confronti di tali richieste. Le organizzazioni comprendono meglio le implicazioni legali degli incidenti e i limiti di questo approccio di “problem-solving”. Il pagamento non esonera dall’obbligo di notificare le autorità di regolamentazione e i clienti, non protegge dalle azioni legali e non garantisce la distruzione delle copie dei dati rubati. Inoltre, una volta avviato il dialogo, la pressione spesso aumenta e si estende oltre le minacce digitali.

Un modello simile è stato osservato in altri attacchi informatici di alto profilo, tra cui gli incidenti Snowflake e gli attacchi alle piattaforme CRM collegati al gruppo Shiny Hunters. Nonostante la natura diffusa e pubblicizzata degli attacchi, i trasferimenti di fondi sono rimasti rari e molte aziende hanno scelto di ignorare completamente le richieste.

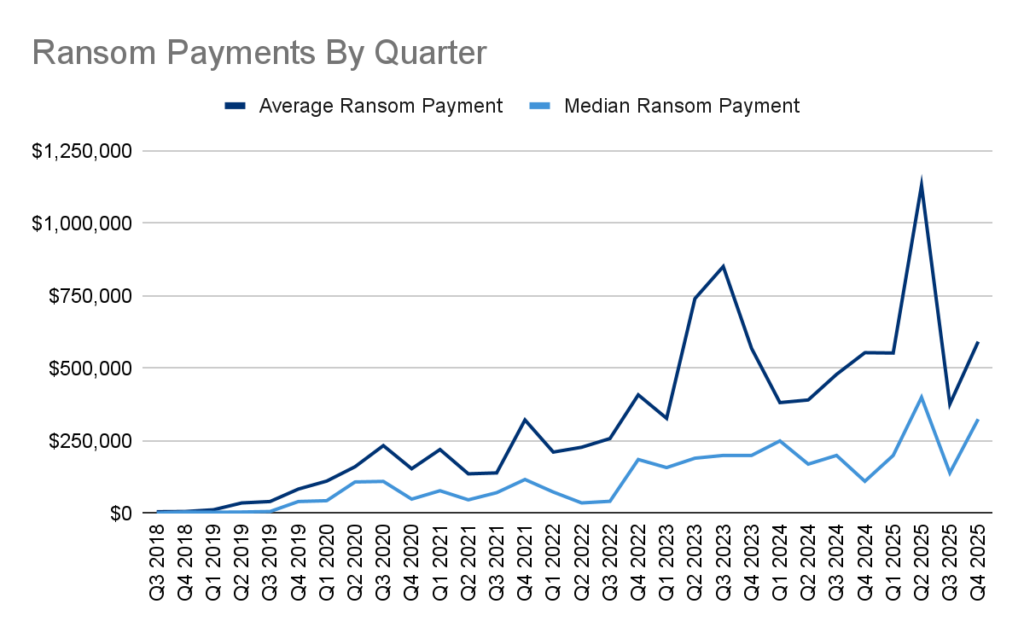

Anche le statistiche sui pagamenti per ransomware alla fine del 2025 indicano una discrepanza. L’importo medio dei trasferimenti è salito a 591.988 dollari e la mediana a 325.000 dollari. Questo aumento non è dovuto a una diffusa disponibilità a pagare, ma a casi isolati e su larga scala in cui i tempi di inattività dell’infrastruttura sono stati critici. Nel complesso, la quota dei pagamenti è scesa a circa il 20% e continua a diminuire.

Le famiglie di malware più diffuse rimangono Akira e Qilin, che si basano sulla crittografia anziché esclusivamente sul furto di dati. Il principale vettore di penetrazione iniziale è diventato il dirottamento di accessi remoti e credenziali, anche per servizi cloud e SaaS. Il social engineering viene sempre più utilizzato come strumento ausiliario per ottenere diritti di accesso legittimi.

Secondo Coveware, il calo della redditività delle campagne di fuga di dati di massa sta spingendo i gruppi criminali a cambiare tattica. È probabile un ritorno agli attacchi basati sulla crittografia e uno sfruttamento più mirato dell’accesso alle reti delle vittime.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.