Ogni anno si ripete lo stesso rituale: il responsabile IT o il CISO si presenta al Board per chiedere un budget per la sicurezza informatica. E puntualmente si scontra con...

In un'era dominata dalla tecnologia, dove ogni click, ogni dato, ogni interazione digitale è un potenziale campo di battaglia, la cybersecurity è lo scudo digitale, la fortezza immateriale che protegge...

L’essere umano nella vita quotidiana ha avuto sempre la necessità di essere riconosciuto ed identificato per usufruire di servizi e prestazioni. Ciò è stato possibile utilizzando nel passato documenti in...

Il quarto round del concorso PQC (Post Quantum Cryptography) del National Institute of Standards and Technology (NIST) statunitense ha selezionato l'HQC come meccanismo di incapsulamento secondario delle chiavi (KEM) rispetto...

Le reti wireless IEEE 802.11, meglio note come Wi-Fi, sono il cuore pulsante della connettività moderna. Da soluzione di nicchia per uso domestico a pilastro tecnologico per l’Internet delle Cose...

Il report mensile di Recorded Future sulle vulnerabilità CVE per febbraio 2025 offre una panoramica dettagliata sulle minacce informatiche attuali, evidenziando un leggero calo rispetto al mese precedente. A fronte...

Il sipario sta per calare su Microsoft Publisher. Dopo anni di onorato servizio, il software che ha accompagnato generazioni di utenti nella creazione di volantini, brochure e pubblicazioni cesserà di...

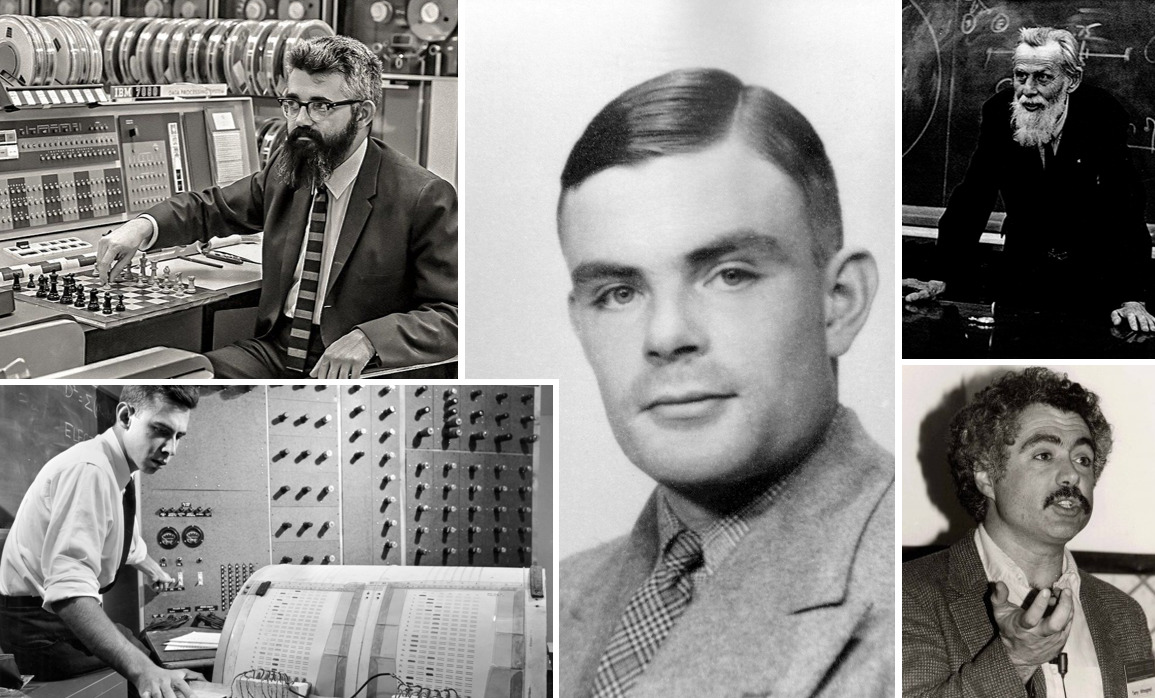

Un’intervista esclusiva a Ettore Accenti. Pioniere dei pionieri della rivoluzione tecnologica in Italia. Ingegnere e imprenditore, ha segnato la storia dell'informatica italiana. Fondatore di Eledra 3S negli anni '60, ha...

Nel mondo della tecnologia, pochi nomi evocano tanta nostalgia quanto Skype. Eppure, dopo due decenni di onorato servizio, Microsoft ha deciso di spegnere per sempre la piattaforma che ha rivoluzionato...

Oggi, viviamo in un mondo in cui il WiFi è una necessità fondamentale, ma come è nata questa tecnologia che ormai diamo per scontata? Come si è poi sviluppata per diventare...