Milano, aprile 2024- Fabio Florio, rappresentante di Cisco, ha presentato i risultati della Cybersecurity Readiness Index, un accurata analisi all’interno dei cinque pilastri fondamentali della cybersecurity.

Un indagine che ha coinvolto un campione statistico composto da 8136 business leader (responsabili della sicurezza) del settore privato, provenienti da 30 Paesi (Nord America, America Latina, EMEA, e Asia Pacifica) tra cui anche l’Italia.

In un momento in cui il panorama dei rischi è in rapida evoluzione, questo report rappresenta un benchmark per testare, in un mondo sempre più connesso e complesso, il grado di maturità delle aziende, cioè in che modo riescono, in maniera efficace, a far fronte alle crescenti minacce informatiche.

Cisco, multinazionale statunitense, ha il suo core business orientato al networking, con un ampio portafoglio di prodotti e servizi: hardware, software e applicativi di sicurezza. Considerati i suoi 80.000 dipendenti, distribuiti in tutto il mondo, vive al proprio interno l’esigenza e la complessità della gestione della protezione dei dati.

Secondo il sito Great Place to Work, società di consulenza che dall’analisi delle opinioni e dell’employee experience (esperienza lavorativa positiva) stila ogni anno la classifica delle migliori aziende italiane. Nella Best Workplaces Italia 2024, Cisco System risulta la prima classificata tra le migliori 60 aziende per cui lavorare in Italia.

Non solo gli utenti, ma anche dispositivi, software e Iot hanno contribuito a creare un mondo nel quale non solo è aumentata la complessità, ma, in maniera proporzionale, anche il rischio. Delle 5 aree che descrivono il percorso di connessione che va dall’utente ai Data Center, è necessario controllare la sicurezza in ciascuna di queste aree e farlo in maniera integrata.

Il digitale ha aumentato notevolmente la sua complessità. La crescente domanda di traffico di rete, dovuta alle applicazioni e agli strumenti perennemente connessi come l’Iot, ha creato le condizioni per un aumento esponenziale dei rischi e dell’esposizione agli attacchi informatici. La ricerca mostra che le modalità di attacco informatico più usate sono:

Nella slide sono indicati i tipi di attacchi che, negli ultimi 12 mesi, hanno creato pericoli o messo alla prova l’operatività delle aziende.

Si prevede che, nel futuro prossimo, al 14% delle aziende intervistate si aggiungeranno rischi per la sicurezza a causa di attacchi che sfruttano l’intelligenza artificiale. Infatti, l’AI è sempre più utilizzata da chi prepara aggressioni informatiche.

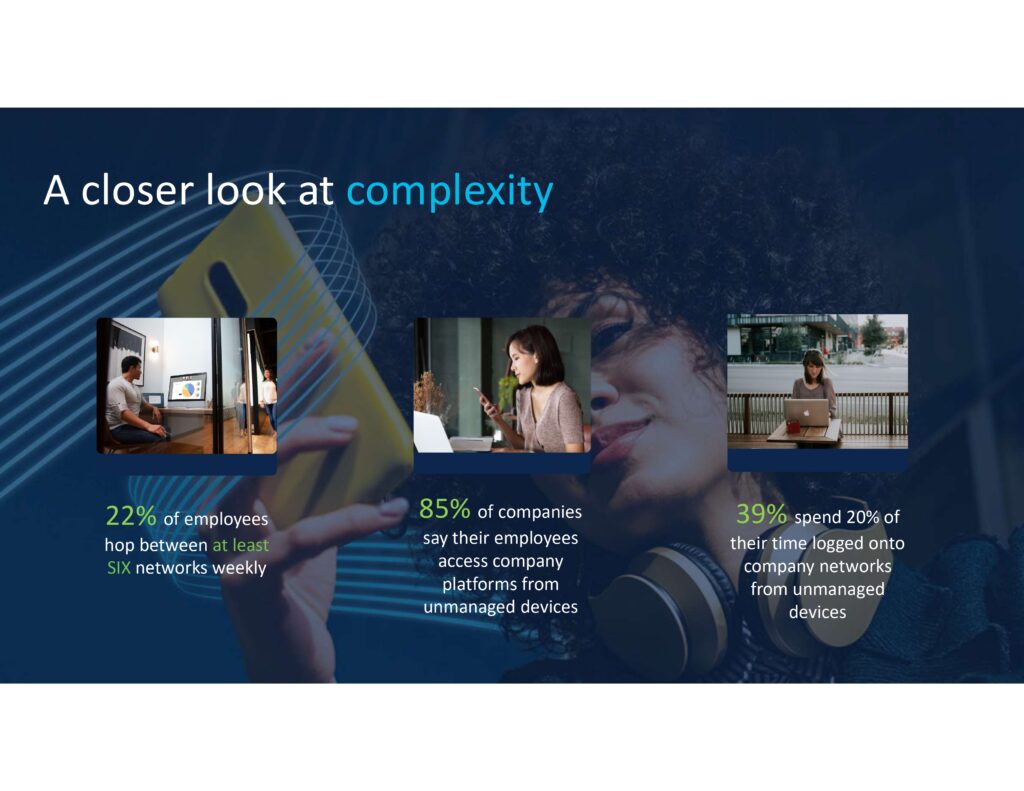

La sicurezza delle reti aziendali può essere compromessa anche da comportamenti inopportuni dei dipendenti. Il 22% delle aziende coinvolte nella ricerca afferma che i loro impiegati interagiscono con almeno 6 reti diverse a settimana aumentando notevolmente il rischio per la gestione della cybersecurity. Inoltre, i dipendenti si collegano all’azienda da remoto, utilizzando device personali e non gestiti dall’azienda, e una parte di essi trascorre almeno il 20% del proprio tempo connessi con i server aziendali.

Il remote login (collegamento da remoto), sia da casa che in movimento è considerato un fattore di rischio. Riassumendo, l’utilizzo di reti WI-FI (pubbliche o private) non sicure, il rimbalzo tra più reti e l’uso di dispositivi personali non gestiti dalle aziende rappresentano tutti fattori di rischio per la sicurezza.

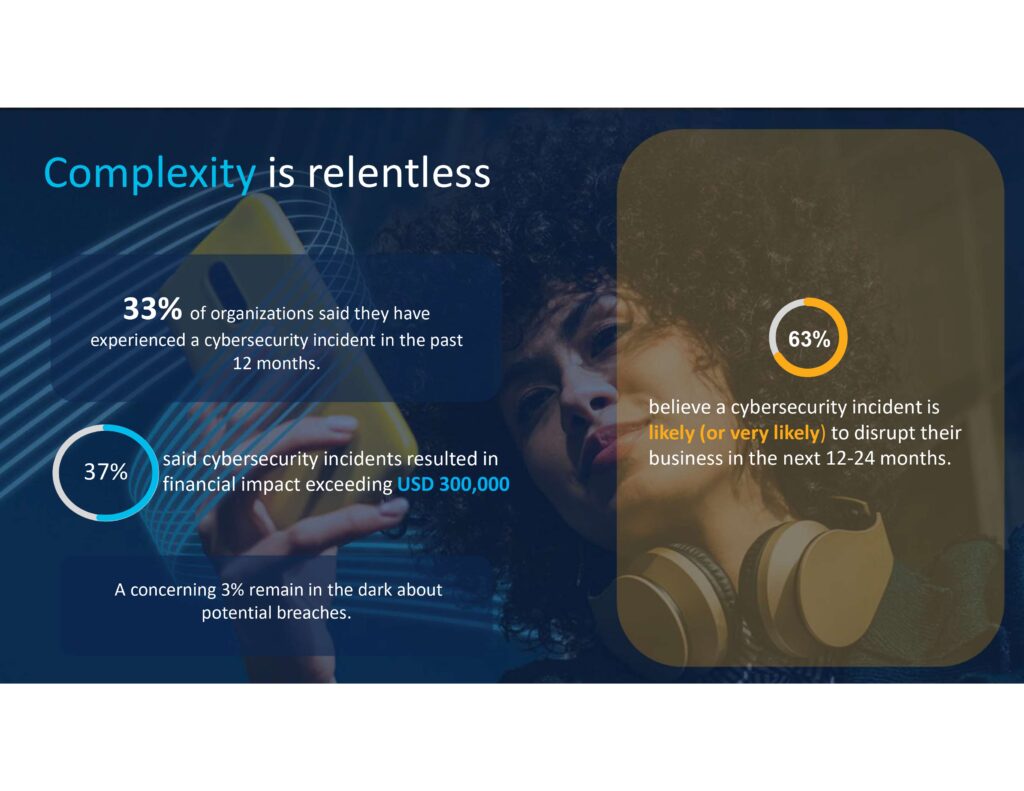

Tutta questa complessità non fa altro che mettere a rischio la sicurezza, come confermato dal 37% degli intervistati che riporta di aver subito incidenti con un danno economico superiore ai 300.000$. Inoltre, la maggior parte delle aziende ritiene che nei prossimi 12 mesi un ulteriore danno al proprio business, dovuto alla cybersecurity, sia molto più che probabile.

Ma non basta: a complicare ulteriormente la situazione contribuisce la numerosa varietà di strumenti per la sicurezza utilizzati. Molte aziende dichiarano di adottare ambienti di security che includono oltre 30 soluzioni di sicurezza. Questo rende necessaria una gestione di diverse soluzioni di sicurezza specifiche, aumentando la difficoltà nel recupero delle informazioni e nella loro correlazione. In poche parole, il fatto di avere tutte queste soluzioni di sicurezza, disseminate nell’ambiente di security, complica la gestione e rende più difficile l’operazione di scoperta rallentando la risposta agli attacchi. L’ultimo, ma non meno importante, fattore di criticità è quello legato alle HR (Risorse Umane). La mancanza di figure professionali da impiegare nella Cybersecurity è un problema serio: Il 74% delle aziende intervistate ha dichiarato di non riuscire a trovare personale con adeguate Hard Skill. Il 38% degli intervistati ha più di 10 posizioni aperte nell’ambito della cybersecurity che non riesce a coprire.

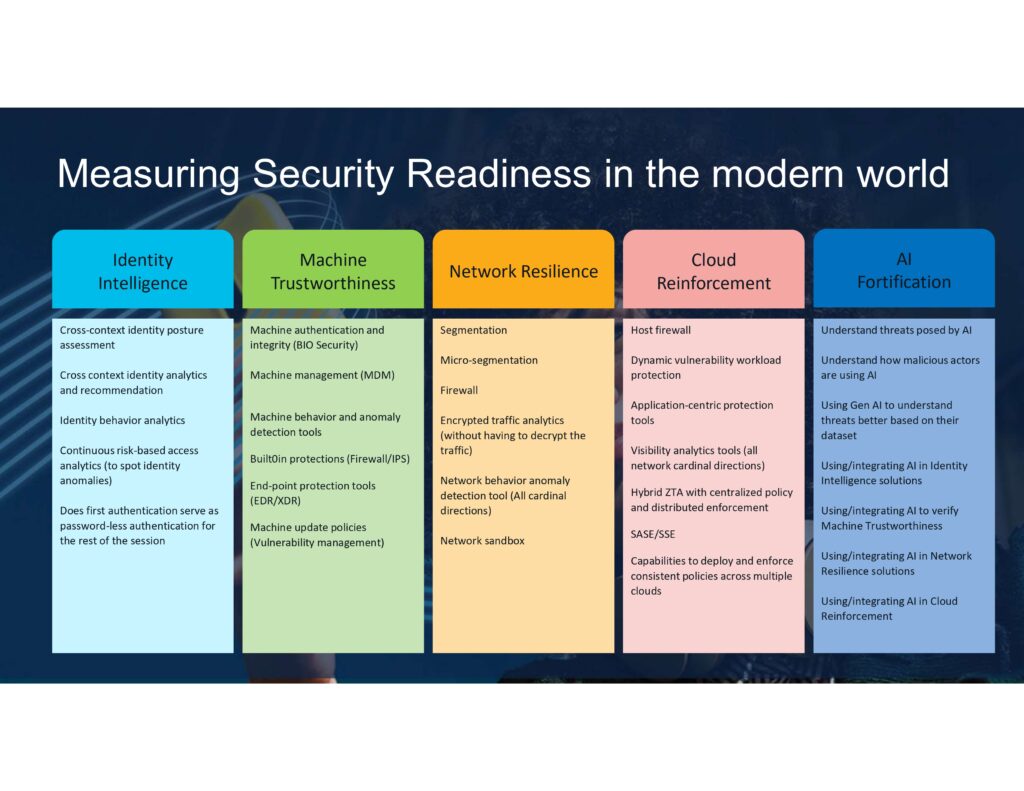

I 5 fattori principali considerati:

Identity Intelligence: Gestione identità clienti che accedono alle proprie risorse, analisi dell’attività svolte dagli utenti (ai fini della gestione del traffico e della sicurezza).

Machine Trustworthiness: Affidabilità dei Sistemi. Dato il proliferare dei devices, IoT, Server, tablet, smartphone, è necessario controllare questi sistemi e disporre di software a loro protezione, creando apposite policy e soluzioni da poter diffondere su larga scala nel caso di aziende con centinaia o migliaia di computer.

Network Resilience: In Rete viaggia sempre più traffico crittografato, all’interno del quale vengono veicolati malware. Quindi, è necessario poter analizzare questo traffico per individuare i malware senza dover necessariamente decifrare il traffico. Soluzione, questa, che Cisco possiede.

Cloud Renforcement: Rinforzare la sicurezza sull’accesso al Cloud, considerato il sempre maggiore uso dell’applicazioni in cloud. Sicurezza quasi sempre delegata alle politiche del provider del cloud, ma che ha le proprie politiche sulla sicurezza le quali possono essere non in linea con quelle dell’azienda.

AI Fortification: Considerato il sempre maggiore impiego dell’A.I. nell’uso degli attacchi alla sicurezza è necessario saper impiegare la stessa A.I. anche per difendersi.

Confrontando i dati Cybersecurity Readiness del 2024 con quelli del 2023 si osserva una regressione a livello globale.

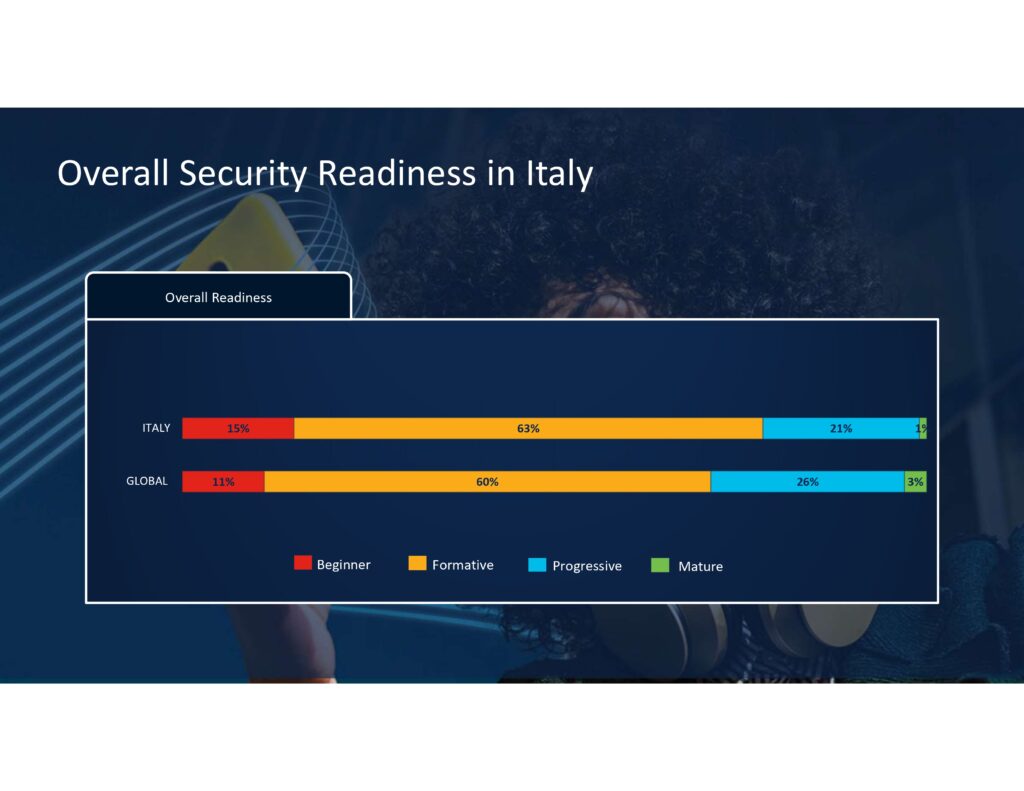

Per le aziende italiane la situazione non sembra essere migliore. Solo un 1% si ritiene matura (sicura, preparata, protetta da minacce informatiche). Se si sommano la componente rossa e arancione si arriva ad un’incertezza pari al 78%, molto peggio che nel panorama globale.

Analizzando ognuno dei fattori considerati prima la situazione non è delle migliori.

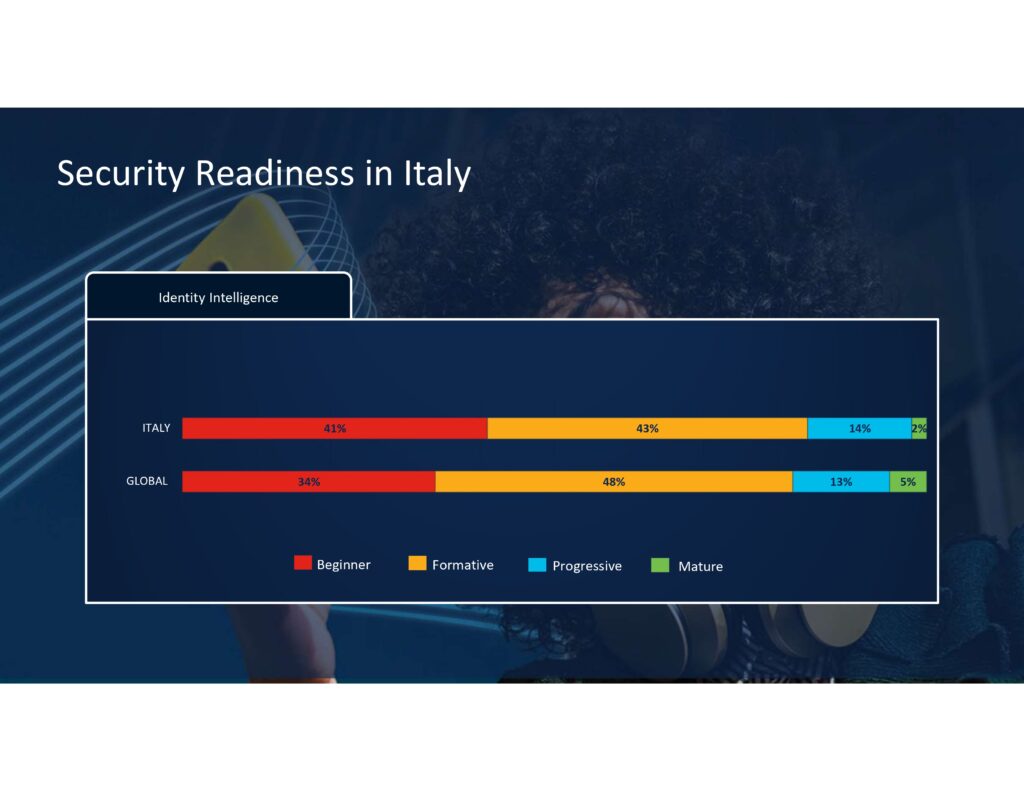

Identity Intelligen

In Italia per Identity Intelligence solo un 2% degli intervistati ritiene di essere in una situazione di maturità

Machine Trustworthine

Per l’affidabilità dei dispositivi, le aziende italiane perdono due punti percentuali rispetto ai competitor globali. Migliore la situazione per le fasce Beginner e Formative.

Network Resilience

Per la resilienza di rete, da un 7% globale per la maturità scendiamo ad un 3% per l’Italia.

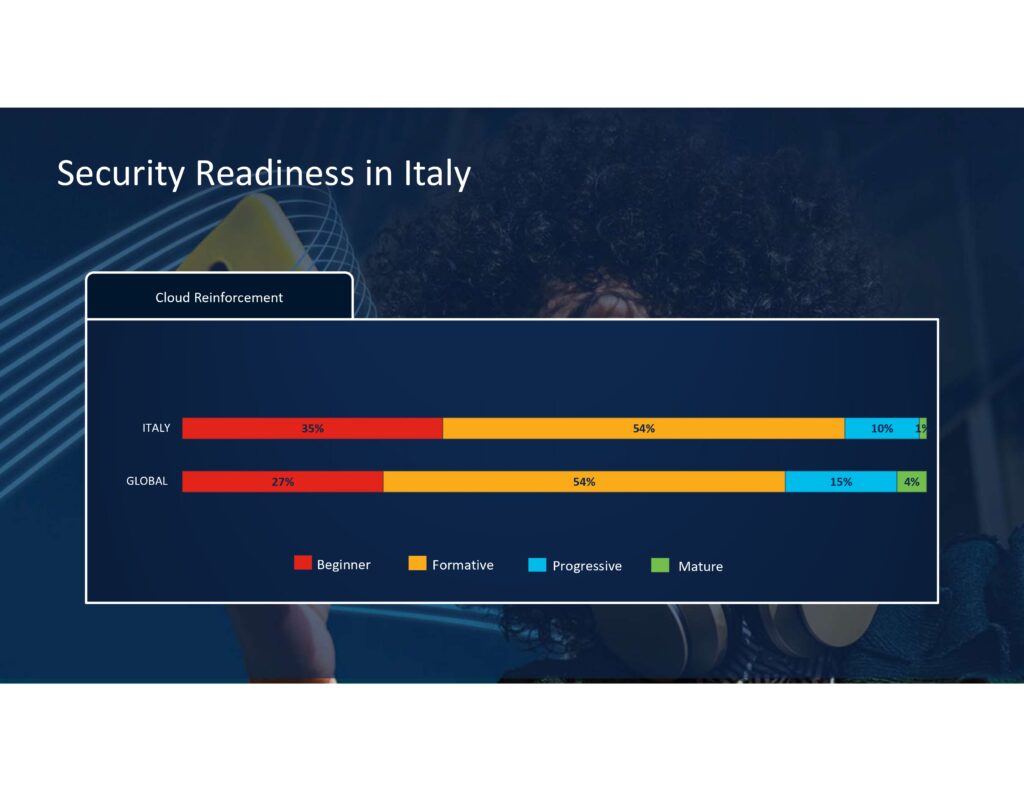

Cloud Renforcement

Sul Cloud, anche qui le aziende italiane non brillano.

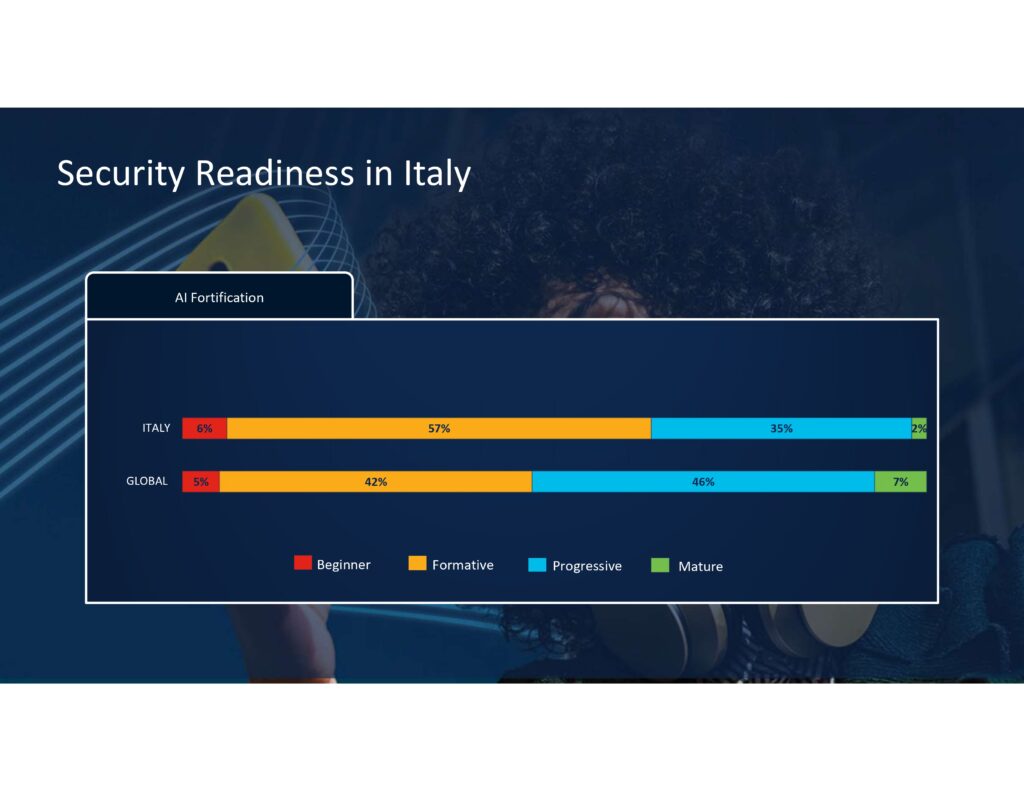

AI Fortification

L’ AI Fortification è l’unico parametro dove l’Italia sembra essere più in linea. In effetti la ricerca mostra un 2% di azienda che sembrano sentirsi, mature, preparate per questa sfida insieme ad un 35% che sembra darsi da fare. Ma se paragonate a livello globale c’è ancora tanta strada da fare.

Per le aziende italiane la situazione non sembra essere migliore. Solo un 1% si ritiene matura (sicura, preparata, protetta da minacce informatiche). Se si sommano la componente rossa e arancione si arriva ad un’incertezza pari al 78%, molto peggio che nel panorama globale.

Cybersecurity Readiness: Suggerimenti

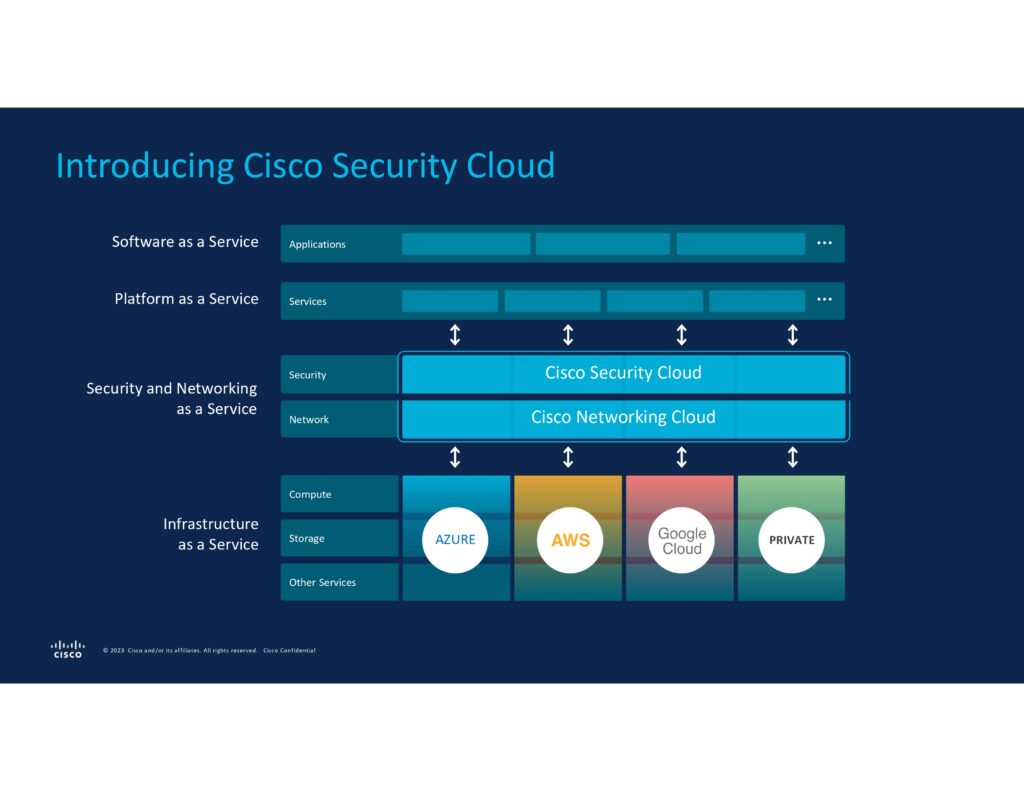

A fronte di tanta complessità, Cisco aggiunge alle raccomandazioni soluzioni che semplificano la vita ai suoi clienti, integrando e armonizzando in un’unica piattaforma la gestione del Cloud e della Rete. Si cerca di adottare policy univoche, anche quando il lavoro richiede l’utilizzo di Cloud forniti da provider diversi, sia pubblici che privati.

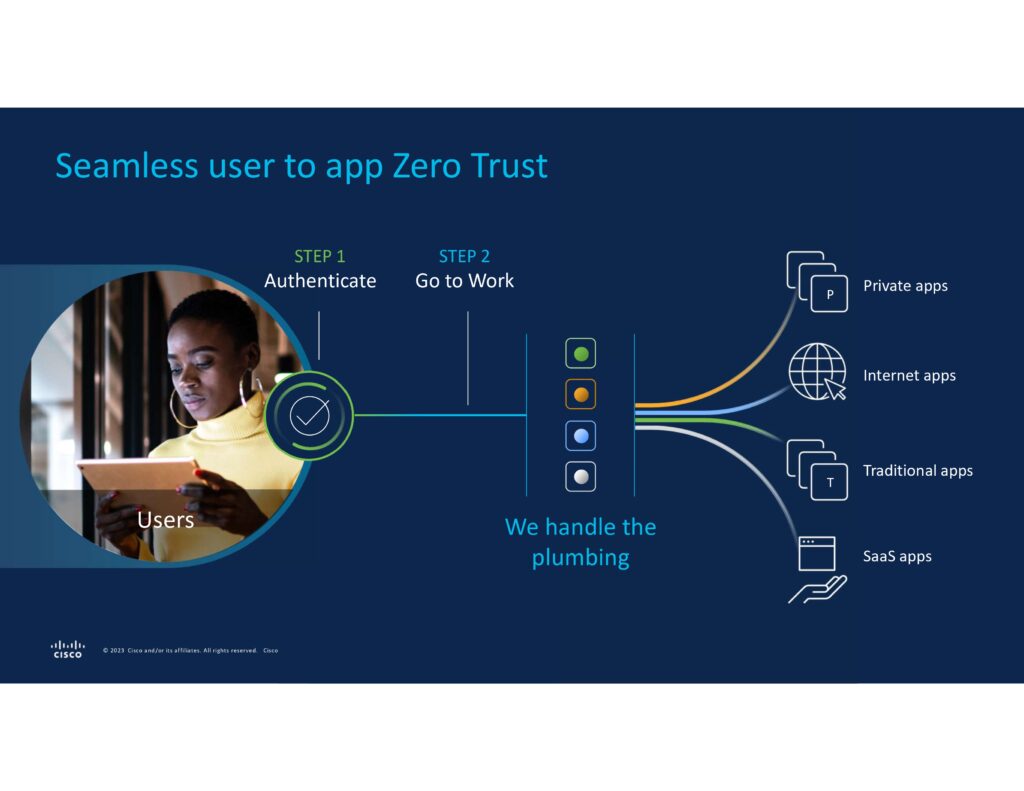

Non solo, si facilita la vita dell’utente con soluzioni integrate che liberano dal preoccuparsi di accedere tramite VPN o da rete privata. Una volta autenticato, l’utente dovrà solo lavorare; saranno poi le soluzioni implementate da CISCO a doversi far carico del controllo dell’accesso in sicurezza e dell’instradamento.

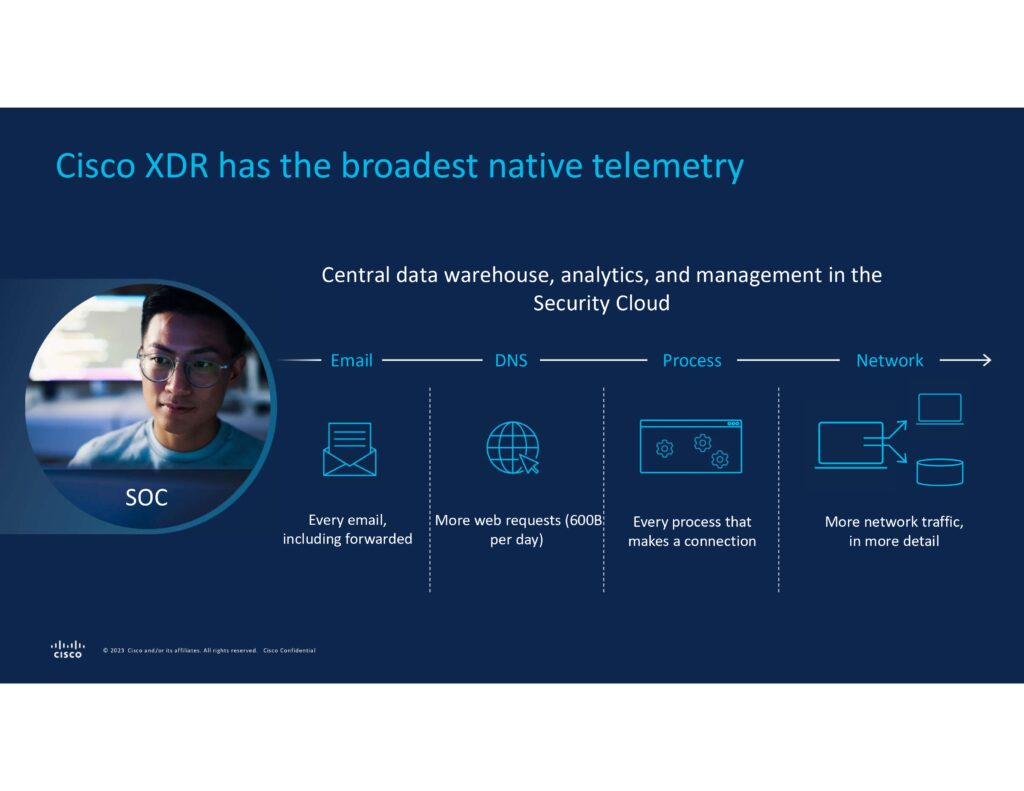

last but not least, sfruttare la telemetria derivante dalla rete e dal controllo dei vari processi per portare nel SOC tutte le informazioni in un unica piattaforma XDR che consente di integrare in un unico monitor tutte le soluzioni di sicurezza. Avere in un unico punto di controllo la gestione della sicurezza dell’azienda.

Tutto questo è reso possibile anche grazie a Talos, la threat intelligence di Cisco. Un gruppo di 500 ingegneri lavora in questo ambiente, sfruttando la possibilità di monitorare un vastissimo traffico (oltre l’80% di Internet è costituito da prodotti Cisco). Il team di Talos riesce ad analizzare oltre 550 miliardi di eventi di sicurezza al giorno a livello mondiale. Utilizzando algoritmi basati sull’intelligenza artificiale, analizzano questi dati per comprendere l’evoluzione degli attacchi e trovare soluzioni per proteggere i propri clienti da questo tipo di rischio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…