Recentemente è stata divulgata una vulnerabilità nella libreria d ClamAV con severity CVSSv3 9.8, in scala da 1 a 10.

ClamAV è un motore antivirus open source per il rilevamento di trojan, virus, malware e altre minacce dannose che viene spesso utilizzato all’interno delle soluzioni dei big vendor come Cisco.

Questa vulnerabilità è dovuta a un mancato controllo della dimensione del buffer che potrebbe causare un heap overflow. Gli heap overflow vengono solitamente usati dai ricercatori di sicurezza per abusare di programmi contenenti una insufficiente validazione degli input

Heap overflow, o heap overrun, è il nome usato per indicare un buffer overflow che avviene nell’area dati della heap. A differenza dello stack overflow, dove la memoria viene allocata staticamente, nella heap essa viene allocata in modo dinamico dalle applicazioni a run-time e tipicamente contiene dati dei programmi utente.

Ritornano alla vulnerabilità di ClamAV, un utente malintenzionato potrebbe sfruttare questa vulnerabilità inviando un file di partizione HFS+ affinché venga scansionato da ClamAV su un dispositivo interessato.

Un exploit riuscito potrebbe consentire all’attaccante di eseguire codice arbitrario con i massimi privilegi del processo di scansione ClamAV, oppure arrestare il processo in modo anomalo, determinando una condizione di negazione del servizio (DoS).

Mentre ClamAV 0.104 ha raggiunto la fine del ciclo di vita in base alla politica ClamAV End of Life (EOL) e non verrà patchato, verranno rese disponibili le patch per ClamAV 0.103.8, 0.105.2 e 1.0.1.

Chiunque invece utilizzi ClamAV 0.104 deve passare a una versione supportata. Tutti gli utenti dovrebbero aggiornare il prodotto il prima possibile per correggere le vulnerabilità di esecuzione di codice in modalità remota scoperte e corretto di recente.

Relativamente ai prodotti di Cisco, i prodotti vulnerabili sono Cisco Secure Endpoint e le patch sono disponibili tramite il portale Cisco Secure Endpoint.

A seconda della policy configurata, Cisco Secure Endpoint si aggiornerà automaticamente. Le versioni interessate dei client Cisco Secure Endpoint per Cisco Secure Endpoint Private Cloud sono state aggiornate nel repository dei connettori. I clienti riceveranno questi aggiornamenti tramite i normali processi di aggiornamento software.

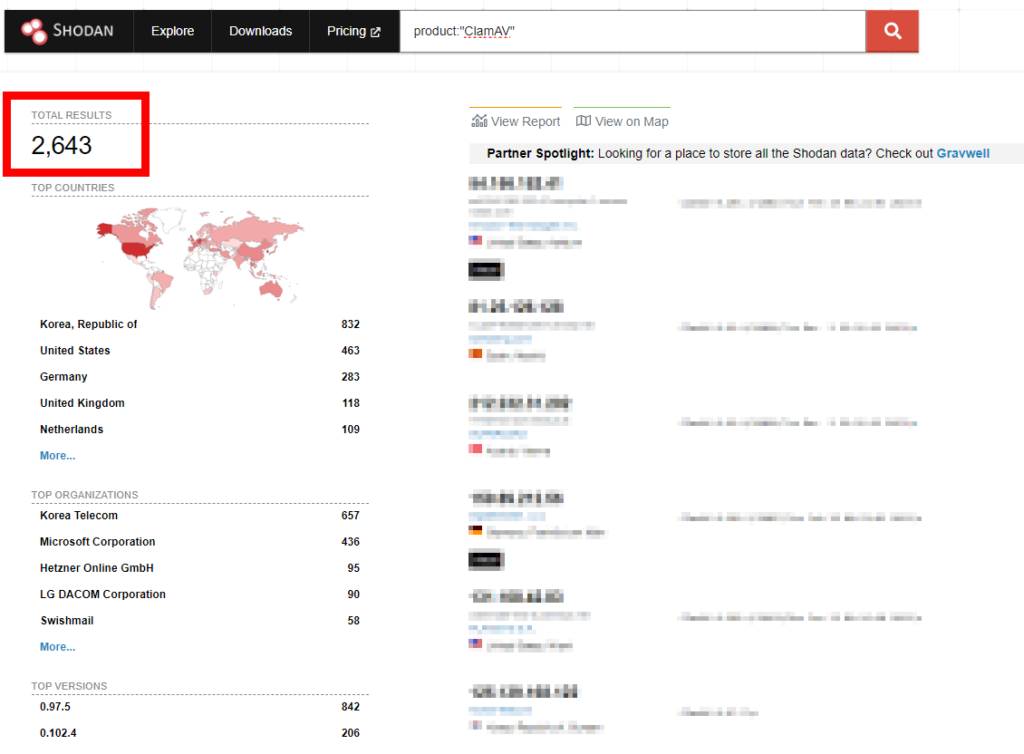

Siamo andati a curiosare per comprendere meglio la diffusione della minaccia. Potrebbero essere affetti da questo bug, dalle analisi condotte su Shodan circa 2643 asset ict.

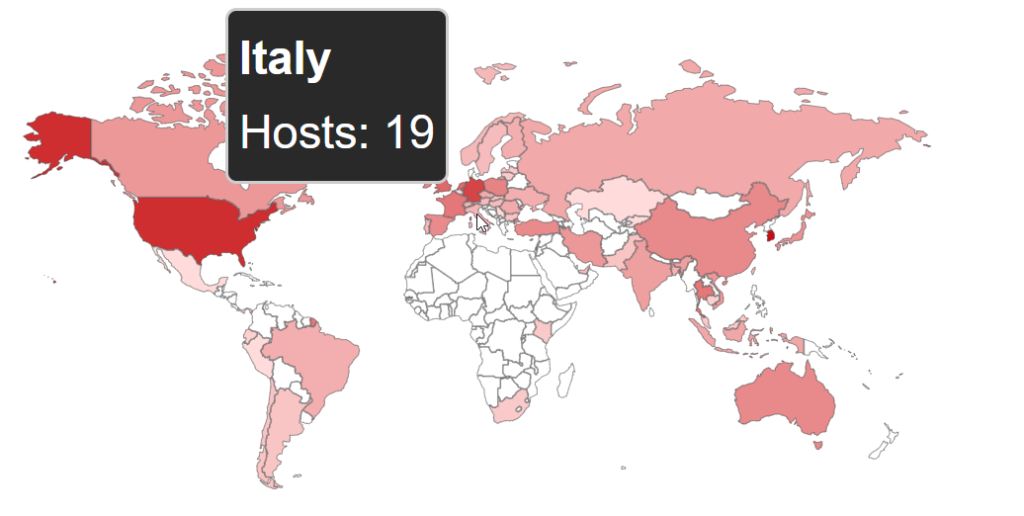

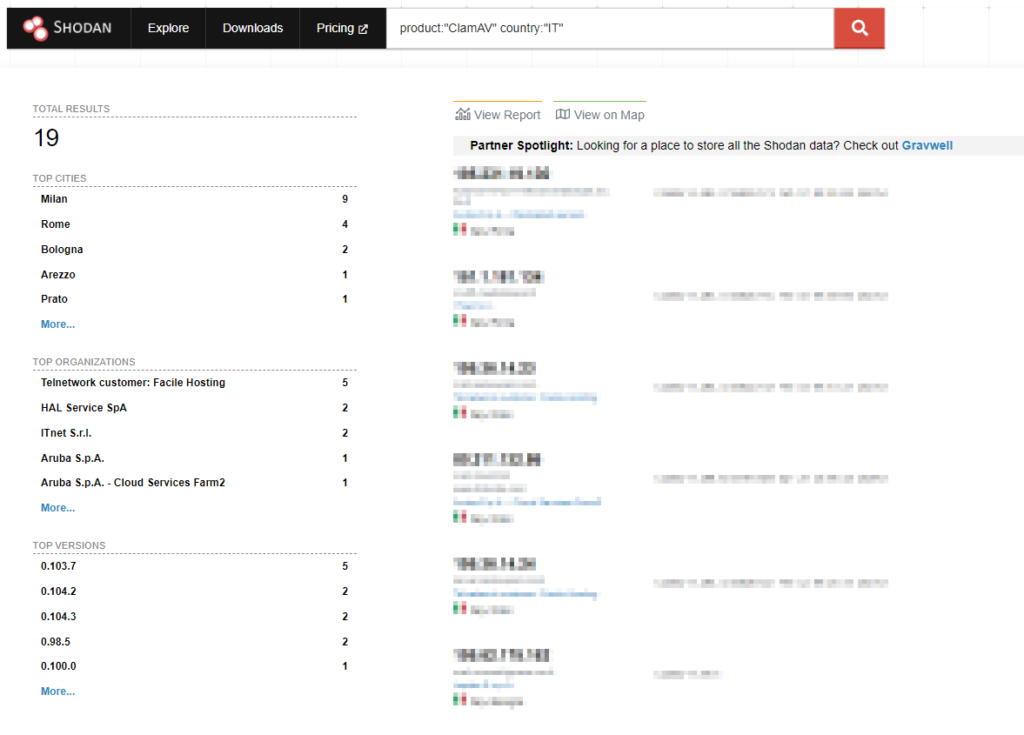

Relativamente all’Italia, abbiamo rilevato circa 19 host che dovranno essere aggiornati immediatamente.

ù

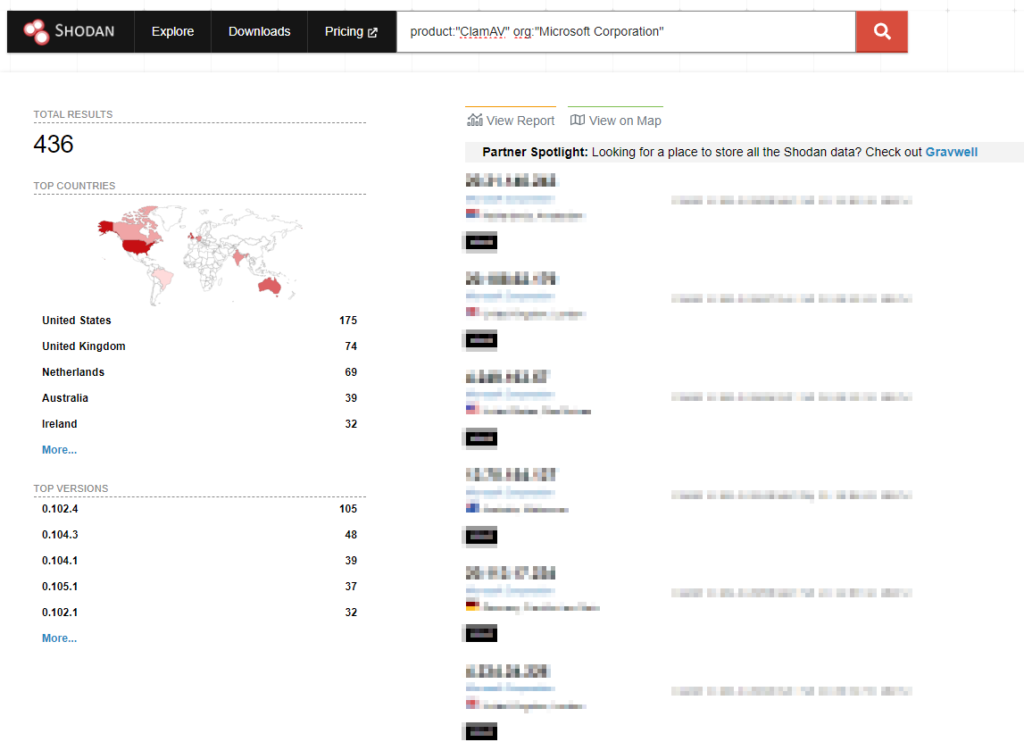

Il problema da quanto abbiamo avuto modo di rilevare è presente sui sistemi di “Microsoft Corporation”; che risultano essere circa 436 unità.

Al momento non si hanno novità di exploit pubblici, ma ci stiamo cimentando per la realizzazione di un PoC. Qualora avremo novità su questo argomento pubblicheremo un articolo assestante.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…