Immaginate di svegliarvi e scoprire che un pezzo di internet, magari dove sono attestate le vostre risorse, è semplicemente evaporato. Non funziona più. Non per un attacco hacker di qualche gruppo organizzato, ma per un banale aggiornamento interno finito male.

È esattamente quello che è successo il 20 febbraio 2026, quando una grossa fetta di utenti si è ritrovata isolata dal resto del mondo digitale. Insomma, una di quelle giornate che un sistemista non vorrebbe mai vivere, dove i prefissi BGP spariscono e i servizi diventano fantasmi.

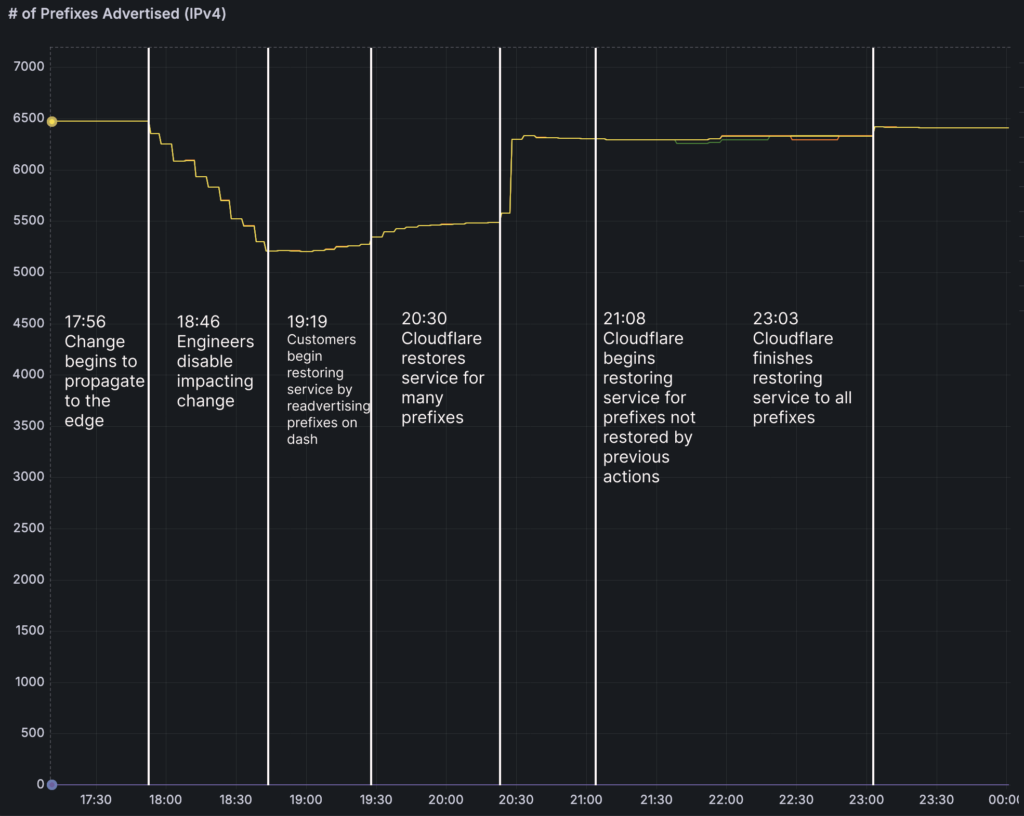

Il 20 febbraio 2026, Cloudflare ha subito un’interruzione di servizio di oltre sei ore che ha coinvolto alcuni clienti BYOIP, i cui prefissi IP sono stati ritirati involontariamente tramite BGP a causa di una modifica interna alla gestione degli indirizzi. L’incidente, annunciato sul social X, non è stato causato da attacchi esterni, ma da un bug in un sotto-task automatizzato dell’API di indirizzamento, che ha interpretato erroneamente tutti i prefissi come pronti per la cancellazione, causando timeout e problemi di connessione per numerosi servizi. Anche il sito 1.1.1.1 ha mostrato errori 403 durante l’incidente.

La risposta dei tecnici ha previsto l’annullamento immediato della modifica e il ripristino graduale dei prefissi: circa 800 prefissi sono stati recuperati automaticamente, mentre altri 300 hanno richiesto intervento manuale. La diffusione della modifica iterativa ha limitato l’impatto ad una parte dei clienti BYOIP, ma alcuni hanno subito ripercussioni più gravi a causa della rimozione dei binding dei servizi. L’API di indirizzamento, sebbene progettata per automatizzare le modifiche e ridurre le operazioni manuali, ha quindi amplificato l’effetto del bug.

Cloudflare ha annunciato misure correttive nell’ambito dell’iniziativa “Code Orange: Fail Small”, tra cui la standardizzazione dello schema API, la separazione tra stato operativo e configurato, e sistemi di snapshot e monitoraggio per prevenire rollback di massa incontrollati. L’obiettivo è garantire modifiche più sicure e graduali in produzione, riducendo il rischio di incidenti simili e migliorando la resilienza della rete per clienti e servizi globali.

Entrando un po’ più nel tecnico, il guaio è nato nell’Addressing API di Cloudflare. Durante una distribuzione di routine, un compito automatizzato ha inviato una query con un flag specifico, il “pending_delete”, senza però assegnargli un valore preciso. Una stringa vuota, insomma.

Il server, invece di ignorare il comando o dare errore, ha interpretato quel vuoto come un ordine per mettere in coda di cancellazione tutti i prefissi BYOIP restituiti. Un disastro. Diciamo che il sistema ha deciso di fare “tabula rasa” invece di limitarsi a una spolverata superficiale.

Cloudflare ha riportato alla fine della lunga analisi tecnica “Ci scusiamo profondamente per l’incidente odierno e per come ha influito sul servizio che forniamo ai nostri clienti e su Internet in generale. Il nostro obiettivo è fornire una rete resiliente ai cambiamenti e non abbiamo mantenuto la promessa fatta. Stiamo apportando attivamente questi miglioramenti per garantire una maggiore stabilità in futuro e per evitare che questo problema si ripeta.”

Dopo tre episodi di “down” di Cloudflare, occorsi in soli 3 mesi, è naturale che la community di esperti inizi a interrogarsi sulle scelte di cloud computing: quali sono i limiti, i vincoli e i rischi nell’adottare tecnologie esterne? Non si tratta solo di sicurezza nazionale: anche i disservizi hanno un impatto economico enorme.

Blackout di piattaforme globali come AWS, Azure e i tre recenti incidenti di Cloudflare hanno paralizzato servizi pubblici, aziende, istituti bancari, media, trasporti e sanità, generando ore di inattività che si traducono facilmente in milioni di euro di perdite dirette e opportunità mancate.

A questi problemi si aggiungono i rischi geopolitici. Ad esempio, l’intelligence israeliana ha visto il Ministero della Difesa israeliano temporaneamente bloccato nell’accesso a servizi cloud di Azure dopo che inchieste giornalistiche avevano rivelato l’uso della piattaforma per attività di sorveglianza sui residenti della Cisgiordania e della Striscia di Gaza. Episodi del genere mostrano come le infrastrutture digitali possano diventare leve di pressione tra Stati, mettendo in gioco la sicurezza nazionale.

Di fronte a queste fragilità sistemiche, gli Stati e le grandi organizzazioni iniziano a interrogarsi seriamente su strategie alternative: ridurre la dipendenza dai fornitori esterni, implementare infrastrutture ibride o interne, rafforzare monitoraggio e controlli. La domanda non è più se il cloud possa fallire, ma quando, e con quali conseguenze economiche e strategiche per la continuità operativa e la sicurezza nazionale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.