All’inizio di questa estate, i sistemi di protezione DDoS edge autonomi di Cloudflare hanno rilevato e mitigato automaticamente un attacco DDoS da 17,2 milioni di richieste al secondo (rps), un attacco quasi tre volte più grande di qualsiasi precedente di cui si è a conoscenza.

Per vedere quanto grande fosse questo attacco: Cloudflare serve in media oltre 25 milioni di richieste HTTP al secondo. Questo si riferisce al tasso medio di traffico legittimo nel secondo trimestre del 2021.

Quindi, con un picco di 17,2 milioni di richieste al secondo, questo attacco ha raggiunto il 68% del tasso medio di richieste al secondo del traffico HTTP legittimo.

Questo attacco è stato lanciato da una potente botnet, che ha preso di mira un cliente Cloudflare del settore finanziario. In pochi secondi, la botnet ha bombardato l’edge di Cloudflare con oltre 330 milioni di richieste di attacco.

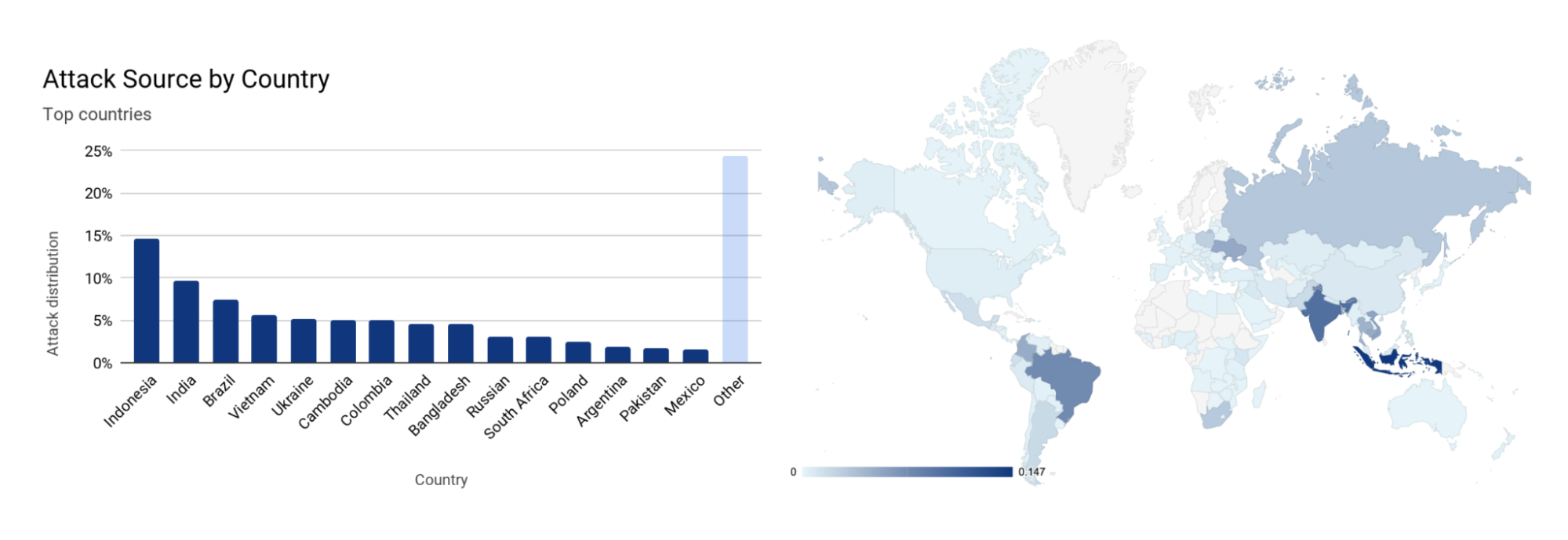

Il traffico di attacco ha avuto origine da oltre 20.000 bot in 125 paesi in tutto il mondo.

Sulla base degli indirizzi IP di origine dei bot, quasi il 15% dell’attacco ha avuto origine dall’Indonesia e un altro 17% da India e Brasile messi insieme. Indicando che potrebbero esserci molti dispositivi infetti da malware in quei paesi.

Questo nuovo attacco da 17,2 milioni di rps è il più grande attacco HTTP DDoS che Cloudflare abbia mai visto fino ad oggi e quasi tre volte la dimensione di qualsiasi altro attacco HTTP DDoS segnalato.

Questa specifica botnet, tuttavia, è stata vista almeno due volte nelle ultime settimane. Proprio la scorsa settimana ha preso di mira anche un altro cliente Cloudflare, un provider di hosting, con un attacco HTTP DDoS che ha raggiunto un picco appena sotto gli 8 milioni di rps.

Due settimane prima, una botnet Mirai-variant ha lanciato oltre una dozzina di attacchi DDoS basati su UDP e TCP che hanno raggiunto più volte picchi superiori a 1 Tbps, con un picco massimo di circa 1,2 Tbps. E mentre i primi attacchi HTTP hanno preso di mira i clienti Cloudflare sul servizio WAF/CDN , gli attacchi a livello di rete da 1+ Tbps hanno preso di mira i clienti Cloudflare sui servizi Magic Transit e Spectrum. Uno di questi obiettivi era un importante provider di servizi Internet, telecomunicazioni e hosting con sede in APAC. L’altra era una società di giochi. In tutti i casi, gli attacchi sono stati rilevati e mitigati automaticamente senza l’intervento umano.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.