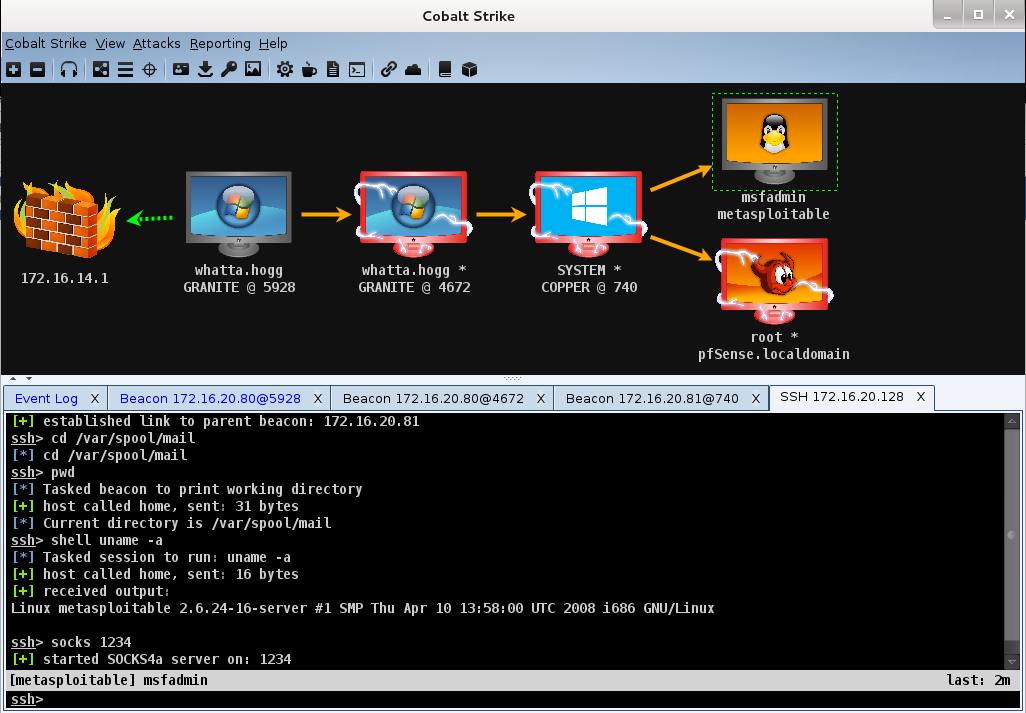

Ci sono dei tool di sicurezza informatica utilizzati dalle aziende per migliorare la proprie difese che sono talmente fatti bene, da essere utilizzati anche dai criminali informatici, in varie fasi del processo di attacco e di infezione.

Questo è il caso del popolare programma di penetration test Cobalt Strike, che ha registrato un aumento del 161% nell’uso dannoso tra il 2019 e il 2020 ed è considerato una seria minaccia per il 2021, secondo un rapporto pubblicato martedì da Proofpoint.

Analizzando l’uso illegittimo di Cobalt Strike, Proofpoint ha affermato di aver scoperto che lo strumento viene sempre più utilizzato dagli aggressori come payload di accesso iniziale.

Si tratta di un cambiamento rispetto ai casi passati in cui Cobalt Strike veniva utilizzato più come strumento di “seconda fase”, il quale svolgeva un ruolo solo nella seconda fase, una volta che i malintenzionati avevano acceduto alle reti della vittima.

Cobalt Strike è apparso per la prima volta nel 2012 come strumento per aiutare le organizzazioni a rilevare le lacune nelle loro difese di sicurezza. Il programma funziona emulando un attacco da parte di attori di minacce avanzate, mostrando agli utenti esattamente dove le loro difese sono deboli e necessitano di miglioramenti.

Nel 2015, Cobalt Strike 3.0 è arrivato sul mercato come programma di breach and attack simulation (BAS). Poco tempo dopo, nel 2016, Proofpoint aveva già iniziato a vedere i criminali informatici utilizzarlo per i propri loschi scopi.

I criminali informatici sono in grado di ottenere Cobalt Strike attraverso diverse risorse.

In passato, l’uso di Cobalt Strike negli attacchi informatici era in gran parte limitato a gruppi di criminali informatici ben finanziati e gruppi di minacce persistenti avanzate (APT).

Ma tra il 2019 e il 2021, si è assistito ad un aumento, indicando che Cobalt Strike è ora utilizzato da aggressori più comuni.

“I nostri dati mostrano che Cobalt Strike è attualmente utilizzato da più operatori di criminalità informatica e malware rispetto agli attacchi APT e attori di minacce finalizzati allo spionaggio”

ha affermato Sherrod DeGrippo, direttore senior della ricerca e rilevamento delle minacce di Proofpoint.

“Ciò significa che il tool è diventato mainstream nel mondo del crimeware. Gli attori delle minacce motivati finanziariamente sono ora armati in modo simile a quelli finanziati e sostenuti da vari governi”.

Tuttavia, l’uso dello strumento negli attacchi informatici rimane una strategia popolare tra i principali gruppi di criminalità informatica.

Un gruppo citato da Proofpoint è A800, che cerca di distribuire malware bancario, in passato scaricava un exploit backdoor chiamato BazaLoader, che poi scaricava Cobalt Strike. Ma nel febbraio 2021, A800 ha iniziato a utilizzare Cobalt Strike come payload di prima fase inviato tramite URL dannosi.

Un altro gruppo osservato utilizzare Cobalt Strike è TA547. Dalla metà del 2021, questo gruppo utilizza allegati dannosi di Microsoft Office per distribuire malware. Nel febbraio 2021, TA547 ha iniziato a sfruttare Cobalt Strike come payload di secondo stadio per le comunicazioni con il C2 di comando e controllo.

Un terzo gruppo a cui piace usare Cobalt Strike è TA415, che secondo Proofpoint è ritenuto associato alla Repubblica popolare cinese. Questo gruppo è stato visto utilizzare Cobalt Strike come payload nella prima fasi a metà del 2020. Lo scorso settembre, il Dipartimento di Giustizia degli Stati Uniti ha incriminato diversi membri di questo gruppo, descrivendo il loro uso di Cobalt Strike nell’atto d’accusa.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…